一篇文章读懂HTTPS及其背后的加密原理

- 没有保障隐私。

- 无法确保信息的完整性和准确性

- 无法保证消息来源的可靠性。

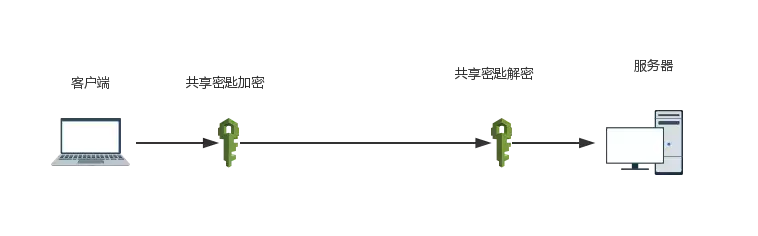

- 对称加密克服了http上的信息保密问题。

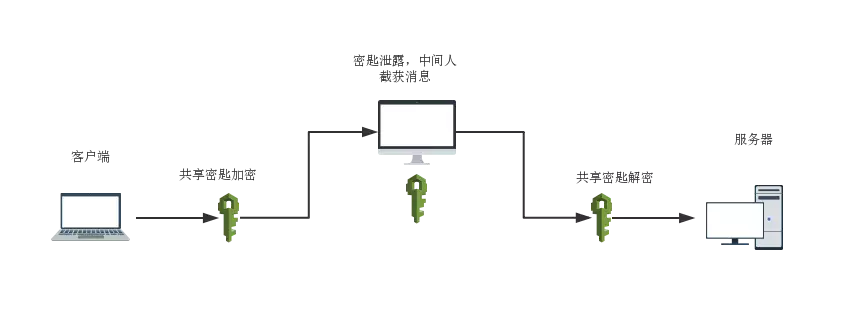

- 虽然对称加密确保信息保密,但特别容易泄漏,因为客户和服务器共用钥匙。

- 关键披露的重大风险使得无法核实来源的可靠性、完整性和正确性。

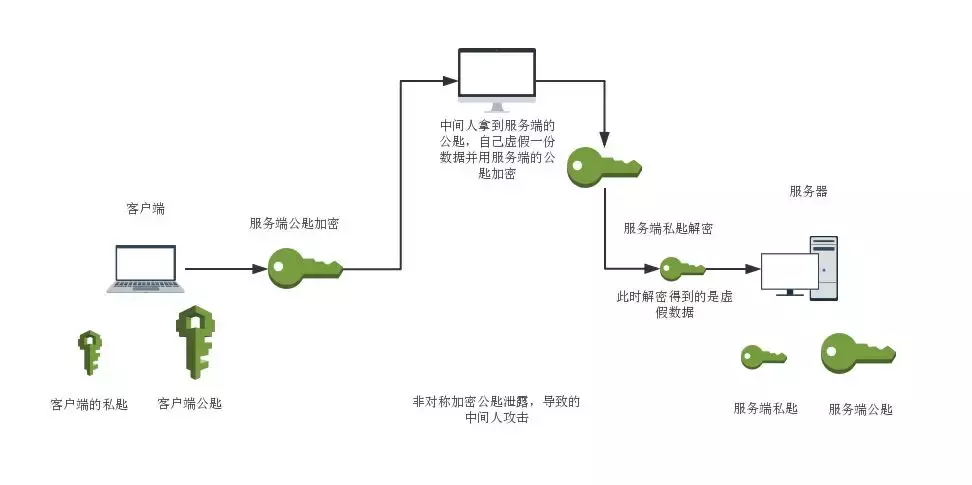

- 非对称加密通过使用公用钥匙和私人钥匙解决http上的信息保密问题,并减少私人钥匙暴露的危险。

- 因为只有相关的私人密钥才能解密密钥的加密电文, 电文的来源、正确性和完整性都在很大程度上得到保证。

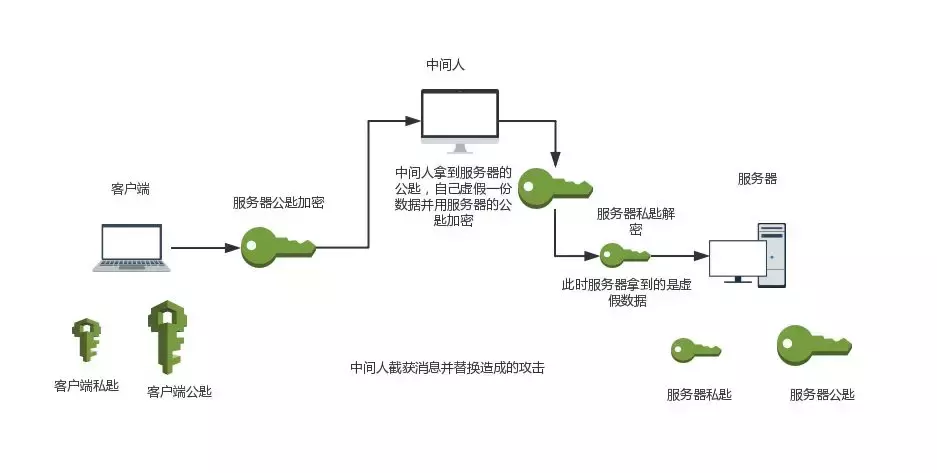

- 非对称加密需要加密与收件人的密钥的通信。然而,钥匙并没有隐藏。任何人都可以拿到,中间人也可以。因此,中间人有两种选择。第一种是客户端和服务器之间的中间交换密钥。其钥匙用来取代客户的钥匙。因此,服务器获得的钥匙将不会是客户的钥匙。而是服务器的。服务器也无法检测密钥源是否正确 。第二个问题是中间人不能改变钥匙。但是,他可以从客户那里截取信息。然后篡改,然后用服务器的密钥加密服务器, 并将其传送到服务器 。错误的信件将发送到服务器 。

- 非对称加密的性能相对对称性比系统资源使用量慢几倍,甚至比系统资源使用量慢几百倍。 这就是为什么它是两种加密的混合。

最后更新:2022-05-20 05:08:25 手机定位技术交流文章

HTTPS(Hypertext Transmission Protoctive Security, Supertext Transmission Security Protocol)是一个安全的HTTP频道,是HTTP的基本安全版本。

1. 我们为什么需要https?

我们使用https只是因为它们不安全。

当我们向服务器传送更多个人信息时(例如,我们利用http进行通信(你的银行卡、身份证),因此安全得不到保障。

首先,在传输过程中,可能由中间体截获和窃取数据。

第二,当中间人获取数据时,中间人可在将数据发送到服务器之前对其进行编辑或替换。

即使服务器无法确定数据是否来自客户端维里弗索,也无法确定数据是否在最终服务器获得后已经编辑或替换,即使服务器无法确定数据是否来自客户端客户端,也无法确定数据是否在最终服务器获得后已经编辑或替换,即使服务器无法确定数据是否来自客户端,也无法确定数据是否已经编辑或替换。

简而言之,http有三个缺点:

建立网站是为了解决上述困难。

2、基本概念

为了克服这些问题, https 采用了各种解密、 数字证书和数字签名方法。 让我首先谈谈这些技术的基本概念。

对称加密与对称加密和对称加密的区别

加密和解密对于保持信息保密至关重要。 解密技术现在以对称加密和不对称加密为主。

一对称加密(共用钥匙加密):为了解码通信,客户和服务器使用钥匙。这被称为对称加密。客户和服务器就加密钥匙达成协议。在发送来文之前,客户使用钥匙进行加密。发送给服务器后,此密钥被服务器用于解码信件 。

对称加密的优点:

对称加密的缺点:

两对称加密(公用钥匙加密):由于对称加密很容易失密,我们可以通过使用对称加密来克服问题。

当使用非对称加密时,客户和服务都有公用钥匙和私人钥匙。 公用钥匙可以被每个人看到,私人钥匙只能自己看到。

使用公用密钥加密的通信只能用匹配的私人密钥打开,而用私用密钥加密的信息只能用公用密钥打开。 客户端然后用服务器密钥加密信息后再发送, 服务器在使用自己的私人密钥进行解密之前收到此信息 。

非对称加密的优点:

非对称加密的缺点:

数字证书与数字签名

我们可以利用数字证书和数字签字来解决非对称加密中关键来源的脆弱性问题。

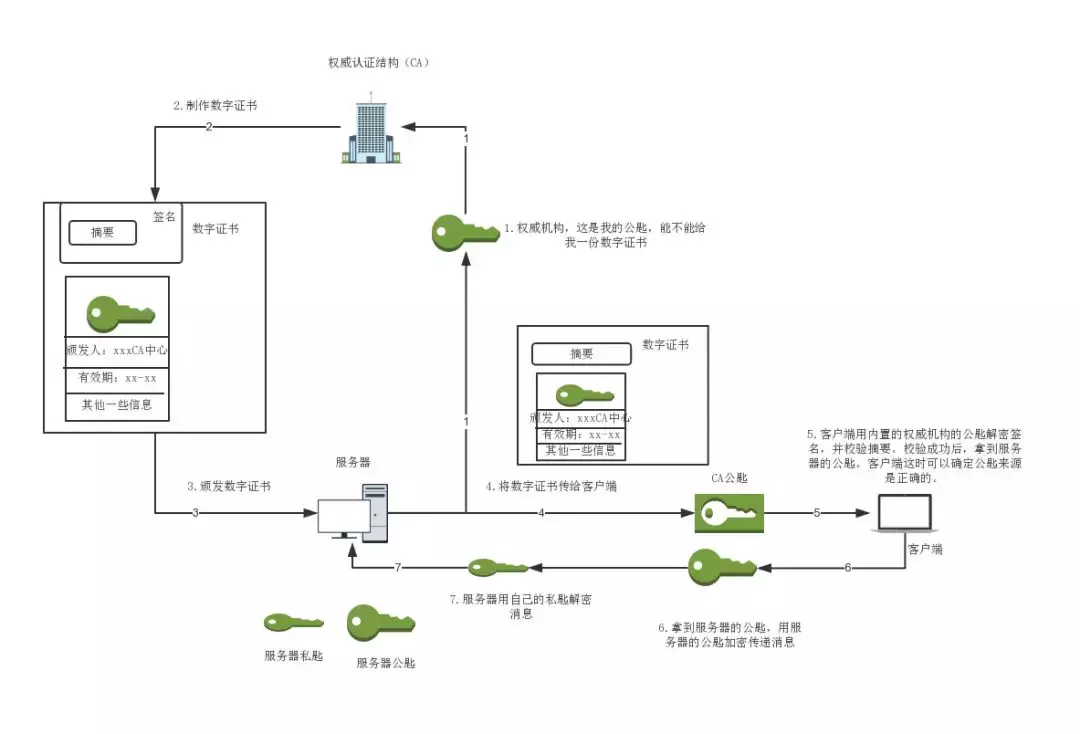

1.数字证书的申请

实际上,认证中心是发放数字认证的专门机构小组。

这些CA可以为我们提供数字证书。

申请的过程大致是:

他自己的当地丈夫有一对钥匙,到CA申请数字证书,使用自己的钥匙和其他信息,如公司名称。

在提供信息后,CA选择单向散列技术(例如广泛使用的MD5)进行加密,我们称之为摘要。

单向散列法是单向不可逆转的,只要原始内容发生变化,加密数据就会大相径庭(当然,重复数据的可能性很小,有关各方将掌握基本概念),保护信息不被篡改。

生成摘要后 CA将用自己的私人密钥加密 加密数据就是我们所谓的数字签名

最后,CA将把我们的应用程序信息(包括服务器钥匙)与数字签字结合起来,以生成数字证书,然后向我们提供数字证书。

2. 数字证书功能如何?

当向服务器签发数字证书时,数字证书由服务器发送给客户端 。客户必须使用CA钥匙解码数字证书,并验证数字证书。那么,我们如何获得CA的钥匙?我们的电脑和浏览器已经持有一些当局的根证书。这些根证书包括 CA 密钥 。

之所以是根证书,是因为现实生活中,认证中心的结构按等级划分。换句话说,有一个高级别认证中心。在下面的次级一级,还有其他认证中心。是一个树状结构,最高研究所的根证书嵌入机器中。不过不用担心,根证书的钥匙在次级也具有相关性。

客户用 CA 密钥解密数字证书,如果成功,则证明证书来自真正的验证局,客户在解密成功后获得摘要。

此时,客户将使用与 CA 相同的散列技术来创建应用程序信息摘要 。我们把它和解密版本作比较如果情况确实如此,句子就完整了。没有被篡改。最后,通过证书安全访问服务器密钥的客户端将使得与服务器的安全非对称加密通信成为可能。服务器也可以使用同样的方法从客户端获取密钥 。

在图形表示式中,下图描述了证书的一般申请及其使用情况。

1、https原理

通过上面的学习,我们了解对称加密与对称加密和对称加密的区别的特点和优缺点,和数字证书的意义。https并不依赖单一技术来做到这一点。是由它们的特性决定的。它是综合各种技术的最有效方法。达到高峰性能和安全性。这一集成技术称为SSL(安全层安全层)。因此,https不是一项新的协议。这只是一个加密的外壳 超过http。

https的建立

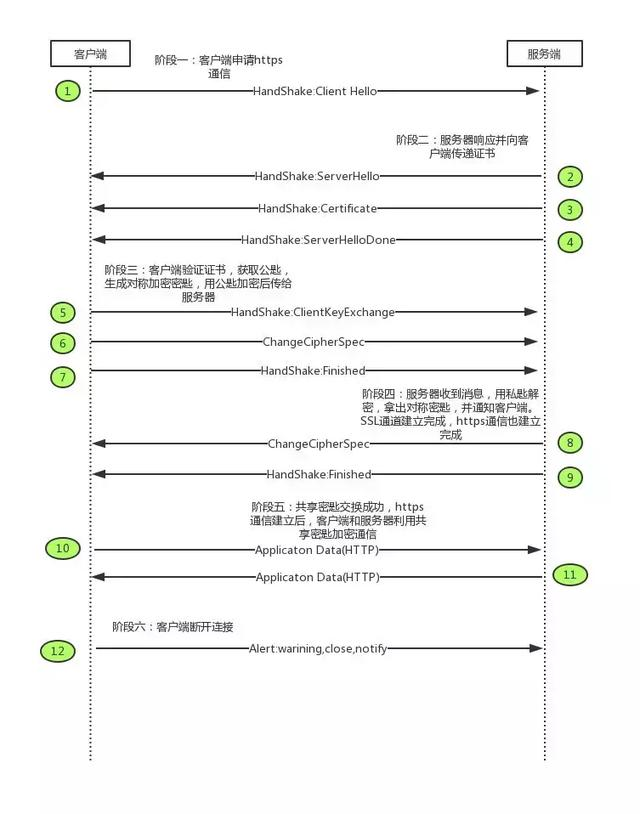

审查创建的流程图:

网站的制作分为六个步骤,共产生12个程序。

用户之一通过发送 Clit 欢迎信息启动 SSL 互动。 报告包括客户支持的 SSL 版本、 加密组件列表( Cipher 套件)( 使用的加密技术和密钥长度等 ) 。

二. 当服务器能够与 SSL 连接时, 它会与服务器欢迎报告发生反应。 它包含 SSL 版本以及加密组件, 与客户端相似。 服务器加密组件的内容会从收件人客户端加密组件中过滤 。

3⁄4 ̄ ̧漯B

四. 最后,服务器向客户端发送了服务器 Hello Done 信件,表示初始的 SSL 握手已完成 。

五,在最初的 SSL 握手之后,客户发送了Cliet Key Exchange报告作为回应。包括校长秘诀 通讯加密中使用的随机代码字符串第3步,报告用公用钥匙加密。

第六,客户继续传送变换密码密码信息, 提醒服务器, 并使用预科校长秘密密钥加密谈话 。

该文件具有将迄今所有报告链接在一起的总体核查价值。 这种握手协商的有效性是通过服务器成功解码信息的能力来衡量的。

修改 Cipher Spec 从服务器接收同样的信息 。

已完成的服务器从服务器收到相同的信息 。

10. 一旦服务器和客户端的已完成信件被交换, 将创建 SSL 连接。 当然, 通信将被加密 。 从此, 应用程序层协议通信将传送到 HTTP 请求 。

十一.A 分层议定书通信,即发送适当的HTTP

12. 最后,客户端断开连接。 当连接断开时, 发送密讯通知。 上图中有一些遗漏, 随后是 TCP FIN 信息, 以终止 TCP 连接 。

此外,称为MAC的报告的执行摘要与上文流程图中应用层数据的分配有关,MAC能够核实报告是否被篡改,从而保持其完整性。

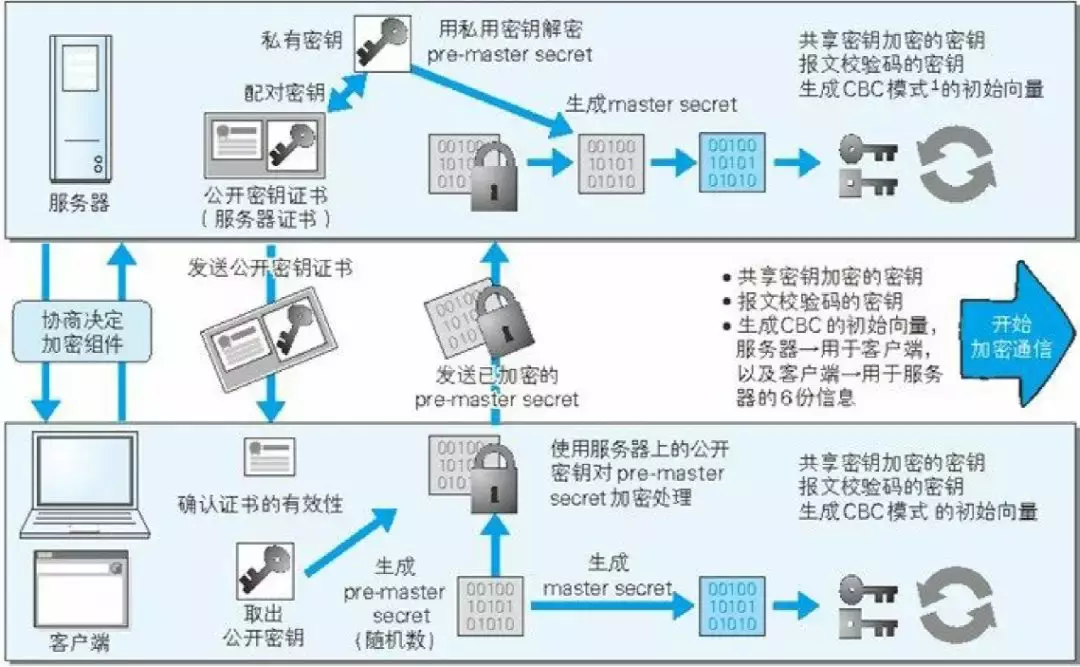

以下图像显示,这一数字比上述数字证书(图像来源于图像HTTP)更为详细。

如上所述, https首先使用数字证书来验证服务器端端的密钥是否安全到达客户端。 共享密钥随后通过非对称加密安全传输, 然后再交换数据 。

1. 使用https

是否确定我们会通过 https 在所有场景中互动?

虽然https为信息传输提供了一条安全通道,但是 解密每封通讯需要很长时间消息系统资源。所以,这并不是说我们首先必须这样做; 我们首先必须这样做,第二必须这样做。比如银行系统,为了与购物系统沟通,我们必须利用https。安全性并不那么重要 还有其他情况我们真的不需要使用 https。

2. 使用https要求使用数字证书,但当局一般提供的数字证书费用昂贵,因此对某些个人网站,特别是学生的网站来说,如果安全标准不严格,使用https就没有必要。

资源获取:

你想要一些赞美, 收藏,关注, 和评论,看到吗?

加入这一好栏目:在栏目下??

Java+Spring+JVM+每天四小时向建筑师分发高档并准备就绪。

本文由 在线网速测试 整理编辑,转载请注明出处。