259-数据明文传输的安全问题

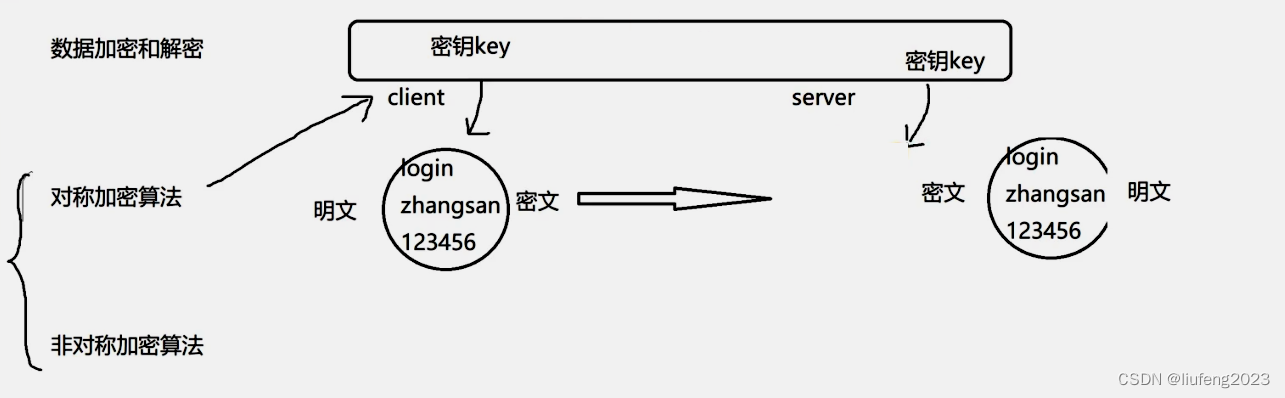

- 作为集群聊天服务器项目的一部分,是明文的交互,杰森负责测序和反测序从登录,基本登记程序开始。和服务的后端 互动,全都是明文的交互,与使用浏览器访问 https 协议的网络后端相同。数据确实相当脆弱。

- 因此,我们可以对它进行加密;我们必须在传输前对它进行加密,并在收到最终结果时对它进行编码。

- 客户端会向服务器发送消息 。Clit有一个密钥( 随机根据客户端信息创建),此信件( 例如, 密码( Zhangsan 123456) 是加密的 。加密为秘密( 使用密钥加密) 。之后将通过因特网广播。在网络的节点上,有人抓窥,它就看不懂了;

- 尽管如此,所有加密技术(甚至甚至MD5)都可以破译。但是,加密技术并不可靠。而是解码所需的时间(例如) 。这个算法需要100年才能解码它是世界上最好的电脑那需要100年的时间才能解决我们假设加密算法是安全的

- 当服务器收到此信件时, 它也必须解密它。 同一密钥用于对称加密的加密和解码 。

- 永远,永远,永远,永远不要把钥匙 发送到互联网上!

用私钥加密的东西,在大多数情况下,可以提供数字证书。此证书可供下载 。和身份相似和学历一样。信息摘要通常由银行使用私人密钥加密。得到一个数字证书,我们需要访问某些银行的某些重要网站。这些许多证书必须下载 。在银行中,数字证书可用于验证您的身份。

私人钥匙通常不为外界所见,但公用钥匙为每个人所见。 只有公用钥匙能解决证书的内容,确认公用钥匙和私人钥匙是一对,公用钥匙和私人钥匙由银行提供,才能加密公用钥匙。

比如说,有些骗局网站会为您提供公用钥匙。如果您将此密钥作为加密的公用密钥提交给银行,其他人在网上截获了这一信息。因为你用他们的公用钥匙加密了使用他们的私人钥匙, 他们可以解码它。之后,获取您的账户密码信息。你现在可以管理你的账户了

- 为了通过网络传输服务器 客户的RSA公用钥匙 首先加密 AES的对称加密方法密钥

- 如果在网上截获这一信息,是看不出来的,因为这个代码是用RSA公用密钥加密的只有服务器上相关的RSA私人密钥才能解码。登记册系统管理人的私人钥匙在服务器上。它不会通过互联网传输。所以,拦截者正在从128个登记册系统管理人非对称加密来源截获这一信息。解密需要几十年的时间(从目前的计算机计算能力来看),解码需要几年的时间。所以,我们向你保证,它是完全安全的。

最后更新:2022-05-22 02:21:21 手机定位技术交流文章

通过明确传输实现数据传输安全

现实世界项目,客户-服务器通信:将对称和对称加密结合起来的加密技术。

1、数据的加密解密

一.1. 对称加密的算法

服务器怎么知道这个钥匙的?

当使用对称加密来加密 C/S 上的数据时, 键是一个主要问题 。

因为对称加密和解密非常直截了当,所以解密(例如AES解密技术)效率更高。

一.2. 对称加密的算法

加密和解密的密钥不一样。

特点:

1. 公用钥匙的加密只能用随附的私人钥匙来解决。

2. 仅用一个相关公用钥匙加密私人钥匙。

公用钥匙和私人钥匙是相连的。

我们将向GitHub或Gitee提交代码:远程代码存储库, 首先配置公用钥匙, 然后在本地机器上创建公用- 私用钥匙, 最后在个人 GitHub代码存储库中配置公用钥匙, 所以整个连接是使用非对称加密实现的。

公用密钥的加密只能由相应的私人密钥解码。

私人密钥的加密只能用对应的公用密钥来解码。

登记册系统管理人解密技术既困难又缓慢,但极其安全。

2. 聊天服务器上的客户通信和服务通信现已加密。

该服务持有登记册系统管理人的私人钥匙,然后将登记册系统管理人的公用钥匙纳入客户代码,因此在客户安装时可提供登记册系统管理人的公用钥匙。

客户沟通时:

1. 连接到连接服务器

2 与服务连接后,如果客户直接用RSA的公用钥匙加密,它必须交换。发送到后端 RSA 解密,这并非难以实现。然而,登记册系统管理人的解密是极其困难的。导致效率低,如果使用登记册系统管理人的公用钥匙进行编码,(这将损害通信总效率)

因此,我们通常将不对称和对称加密结合起来,以最大限度地扩大各自的好处:

1. 最初成功连接,然后客户和服务器交换钥匙;

服务结束后,该消息将传送到服务器上。服务所有人获得客户希望使用RSA私人钥匙发送到服务处的AES钥匙。服务器现在可以使用其RSA私人密钥解密和验证数据。如果解密失败,为了证明客户向服务发送的信息没有使用服务的公共钥匙加密,一定是被随机攻击了有几个人假扮成包裹,向服务提供者传递信息。服务提供者此时可能干脆拒绝它。

只有客户拥有服务端的RSA匹配的私人密钥的公用钥匙,客户才能加密和解码秘密通信。

如果解密成功, 客户会回应 : OK 。 两个人之间的 AES 关键密钥交换成功 。

然后客户端可以在通信时使用简单的 AES 键盘加密原始代码 。得到密文,通过 Web 界面向服务器提交 。服务器发现了此用户的 AES 密钥, 密钥在连接的起始时进行了交换 。我们很久没破解密码了这提高了通信效率。而且又非常的安全。

每个客户端创建一个独特的关键键, 我们可以跟踪数据库中对应哪个账户代号的密钥。 当客户端提供数据时, 数据库会搜索与该客户端关联的密钥 。

如果全部是用密文,该服务将无法找到该客户通信的关键钥匙。因此,当我们真正派出时,这是我第一次见到人类也许客户设备唯一的指示mac地址,只可明确说明可用于确定客户身份的信息。之后,带信息给大家。电话,这是一个非常重要的信息, 这是一个重要的信息, 这是一个重要的信息, 这是一个重要的信息, 这是一个重要的信息, 这是一个重要的信息。然后一起发过去。这项服务以自动电子服务系统的关键钥匙为基础,这些关键钥匙特别通过用户界面传送给客户。

本文由 在线网速测试 整理编辑,转载请注明出处。