Radius协议工作原理及双因素认证应用

最后更新:2022-06-17 11:08:02 手机定位技术交流文章

一个商业朋友不应该对 AA 协议不熟悉.认证、授权及会计,它是网络安全中访问控制的安全管理机制.辐射认证是最广泛使用的AA协议之一,借用网上的描述:

半径是一个C/S结构协议,任何运行 RADIUS客户端软件的计算机都可以成为 RADIUS客户端,RADIUS协议认证机制灵活,简单明确,可扩充,可以使用多种方法, 例如 PAP 、 CHAP 或 Unix Login Authentication.

半径是一个C/S结构协议,任何运行 RADIUS客户端软件的计算机都可以成为 RADIUS客户端,RADIUS协议认证机制灵活,简单明确,可扩充,可以使用多种方法, 例如 PAP 、 CHAP 或 Unix Login Authentication.

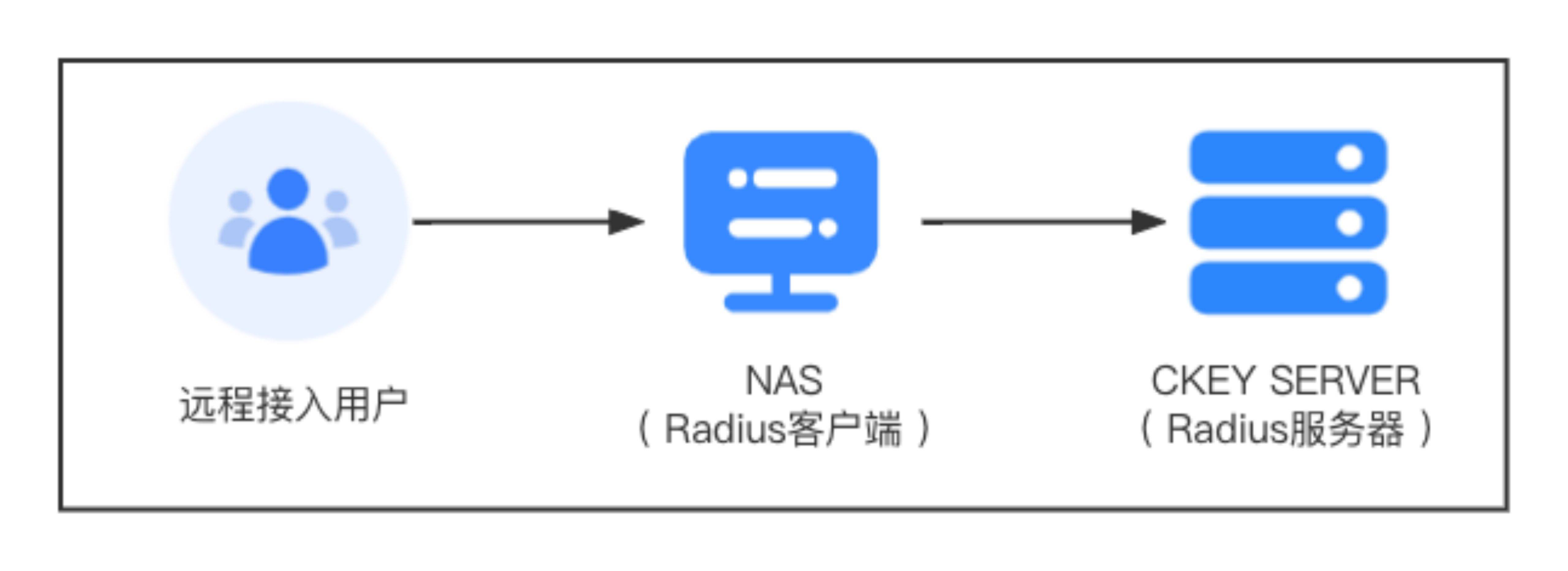

由于它是C/S架构,网络方法也非常简单:

在图中,NAS(网络访问服务器)是Radius客户端,提供远程访问用户与 RADIUS服务器的访问和交互服务。RADIUS服务器存储用户身份信息、授权信息和访问记录,向用户提供认证、授权和 billing服务。

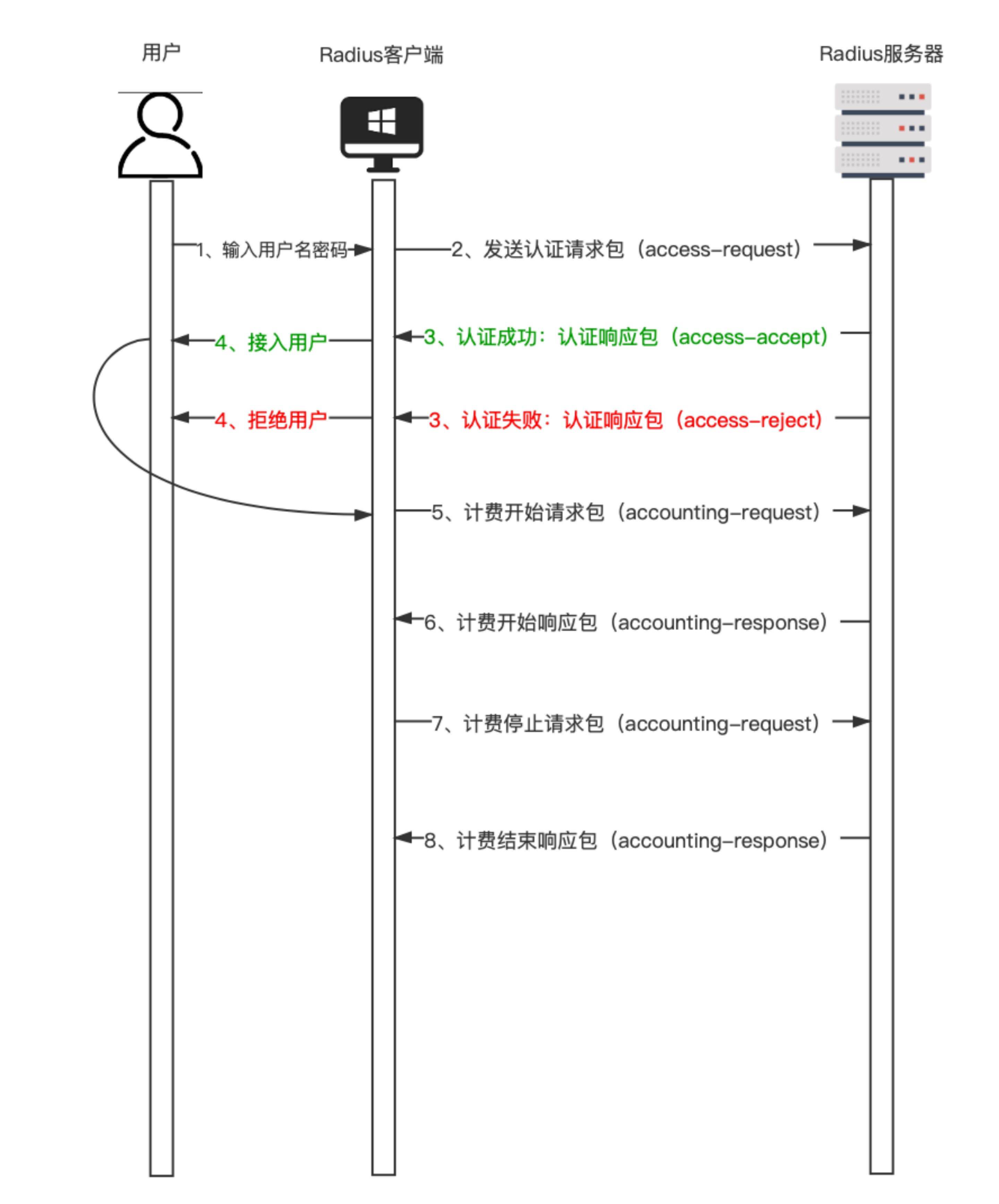

以下 是 工作 原则 的 简要 说明 :

1,用户输入用户名和密码;

Radius客户端根据获得的用户名和密码向Radius服务器发送访问请求。

Radius服务器将用户信息与用户数据库信息比较,如果认证成功,用户权限信息通过访问-接受身份验证包发送给Radius客户端;如果身份验证失败,返回访问拒绝响应包。

Radius客户端根据收到的认证结果接受/拒绝用户。

5. 如果 用户 可以 访问, Radius 客户端 将 会计 请求 发送 到 Radius 服务器, 作为 开始 值 的 状态 类型 ;

半径服务器返回会计-响应;

7,Radius客户端向Radius服务器发送会计请求,状态类型被视为停止;

半径服务器返回会计-响应;

1,用户输入用户名和密码;

Radius客户端根据获得的用户名和密码向Radius服务器发送访问请求。

Radius服务器将用户信息与用户数据库信息比较,如果认证成功,用户权限信息通过访问-接受身份验证包发送给Radius客户端;如果身份验证失败,返回访问拒绝响应包。

Radius客户端根据收到的认证结果接受/拒绝用户。

5. 如果 用户 可以 访问, Radius 客户端 将 会计 请求 发送 到 Radius 服务器, 作为 开始 值 的 状态 类型 ;

半径服务器返回会计-响应;

7,Radius客户端向Radius服务器发送会计请求,状态类型被视为停止;

半径服务器返回会计-响应;

半径协议有许多优点

Radius客户端和Radius服务器通过UDP协议进行通信,RADIUS服务器的1812端口负责认证,1813码头负责装卸工作,UDP更快,更方便,而且UDP没有连接,它将减轻半径压力,也更安全;

辐射支持代理功能,这意味着一个服务器可以作为其他辐射服务器的代理,负责传输辐射认证和负载数据包,可以实现多个辐射服务器相互合作;

客户端与 RADIUS服务器之间的用户密码交互由MD5加密,双方使用共享密钥,不通过网络传输,以减少用户密码在不安全的网络中被检测的可能性;

辐射支持重传输机制,如果NAS没有收到返回信息,就向 RADIUS服务器提交请求,然后可以请求重新传输的Radius服务器的备份,由于多个备份Radius服务器,所以当NASA重播时,可以采用全时制的方法。如果RADIOUS服务器的钥匙与以前的RADIOUS服务器的钥匙不同,需要重新核证;

半径是一个可扩展的协议,所有交互性报告由不同长度的多个属性长度值三角形组成。新添加的属性和属性值不会破坏协议的最初实现。因此 RADIUS协议也支持设备制造商扩展制造商的具体属性;

6、RADIUS协议认证机制灵活,支持多种认证用户的方式。如果用户提供了用户名和用户密码的明文,RADIUS协议能够支持PAP、CHAP、UNIX login等多种认证方式。

Radius客户端和Radius服务器通过UDP协议进行通信,RADIUS服务器的1812端口负责认证,1813码头负责装卸工作,UDP更快,更方便,而且UDP没有连接,它将减轻半径压力,也更安全;

辐射支持代理功能,这意味着一个服务器可以作为其他辐射服务器的代理,负责传输辐射认证和负载数据包,可以实现多个辐射服务器相互合作;

客户端与 RADIUS服务器之间的用户密码交互由MD5加密,双方使用共享密钥,不通过网络传输,以减少用户密码在不安全的网络中被检测的可能性;

辐射支持重传输机制,如果NAS没有收到返回信息,就向 RADIUS服务器提交请求,然后可以请求重新传输的Radius服务器的备份,由于多个备份Radius服务器,所以当NASA重播时,可以采用全时制的方法。如果RADIOUS服务器的钥匙与以前的RADIOUS服务器的钥匙不同,需要重新核证;

半径是一个可扩展的协议,所有交互性报告由不同长度的多个属性长度值三角形组成。新添加的属性和属性值不会破坏协议的最初实现。因此 RADIUS协议也支持设备制造商扩展制造商的具体属性;

6、RADIUS协议认证机制灵活,支持多种认证用户的方式。如果用户提供了用户名和用户密码的明文,RADIUS协议能够支持PAP、CHAP、UNIX login等多种认证方式。

RADIUS协议简单、清晰、广泛,因此已经广泛应用,现在,在双重因素认证领域,它是第一个!

半导体协议在双因子认证领域的应用

首先是网络设备

对于路由器、开关、交流器等,主设备支持标准的Radius协议aa认证。客户的基本配置思想如下:

1.配置RADIUS服务器模板实现设备与RADIUS服务器之间的通信。

[Switch] radius-server template ckey

[Switch-radius-ckey] radius-server authentication 1812 // 指定Radius authentication服务器的IP地址和端口号码,

[Switch-radius-ckey] radius-server shared-key cipher ckey@1234 // 指定Radius认证服务器的共享密钥,与Radius服务器匹配的配置

[Switch-radius-ckey]取消带有半径服务器用户名域

[Switch-radius-ckey] quit

[Switch] radius-server template ckey

[Switch-radius-ckey] radius-server authentication 1812 // 指定Radius authentication服务器的IP地址和端口号码,

[Switch-radius-ckey] radius-server shared-key cipher ckey@1234 // 指定Radius认证服务器的共享密钥,与Radius服务器匹配的配置

[Switch-radius-ckey]取消带有半径服务器用户名域

[Switch-radius-ckey] quit

2.配置AA认证方案,并指定认证方法为RADIUS。

[Switch] aaa

[Switch-aaa] authentication-scheme sch1

[Switch-aaa-authen-sch1] authentication-mode radius

[Switch-aaa-authen-sch1] quit

[Switch] aaa

[Switch-aaa] authentication-scheme sch1

[Switch-aaa-authen-sch1] authentication-mode radius

[Switch-aaa-authen-sch1] quit

3. 参考 AA 认证 方案 、 RADIUS 服务器 模板 和 域内 业务 方案 。

[Switch-aaa] domain default_admin

[Switch-aaa-domain-huawei.com] authentication-scheme sch1

[Switch-aaa-domain-huawei.com] radius-server ckey

[Switch-aaa-domain-huawei.com] service-scheme sch1

[Switch-aaa-domain-huawei.com] quit

[Switch-aaa] quit

[Switch-aaa] domain default_admin

[Switch-aaa-domain-huawei.com] authentication-scheme sch1

[Switch-aaa-domain-huawei.com] radius-server ckey

[Switch-aaa-domain-huawei.com] service-scheme sch1

[Switch-aaa-domain-huawei.com] quit

[Switch-aaa] quit

*不同的设备制造商或版本,配置方法仅供参考;

辐射服务通常允许静态密码认证和动态移植认证,以实双因素认证,至于服务端的配置,每个半导体服务端制造商的配置方法也将不同,有些制造商只能支持静态密码认证,取得基本的AA认证,但无法实现双重因素认证,在中国的半导体服务端与AA认证功能和双元认证功能相结合,并且使用基于网络的管理,非常方便;

AA认证的网络设备具有明显的优势:

1、统一用户管理

无需在网络设备上创建用户,但通过网络方式直接创建用户在Radius服务器上,管理非常方便;

2、统一认证管理

当用户登录到网络设备时,所有认证都是直接向Radius服务器进行的,做到统一认证管理,为了避免因Radius服务器延迟而登录,您可以在设备上配置逃脱帐户,如果正常操作帐户不能登录,启用逃脱帐户紧急登录;

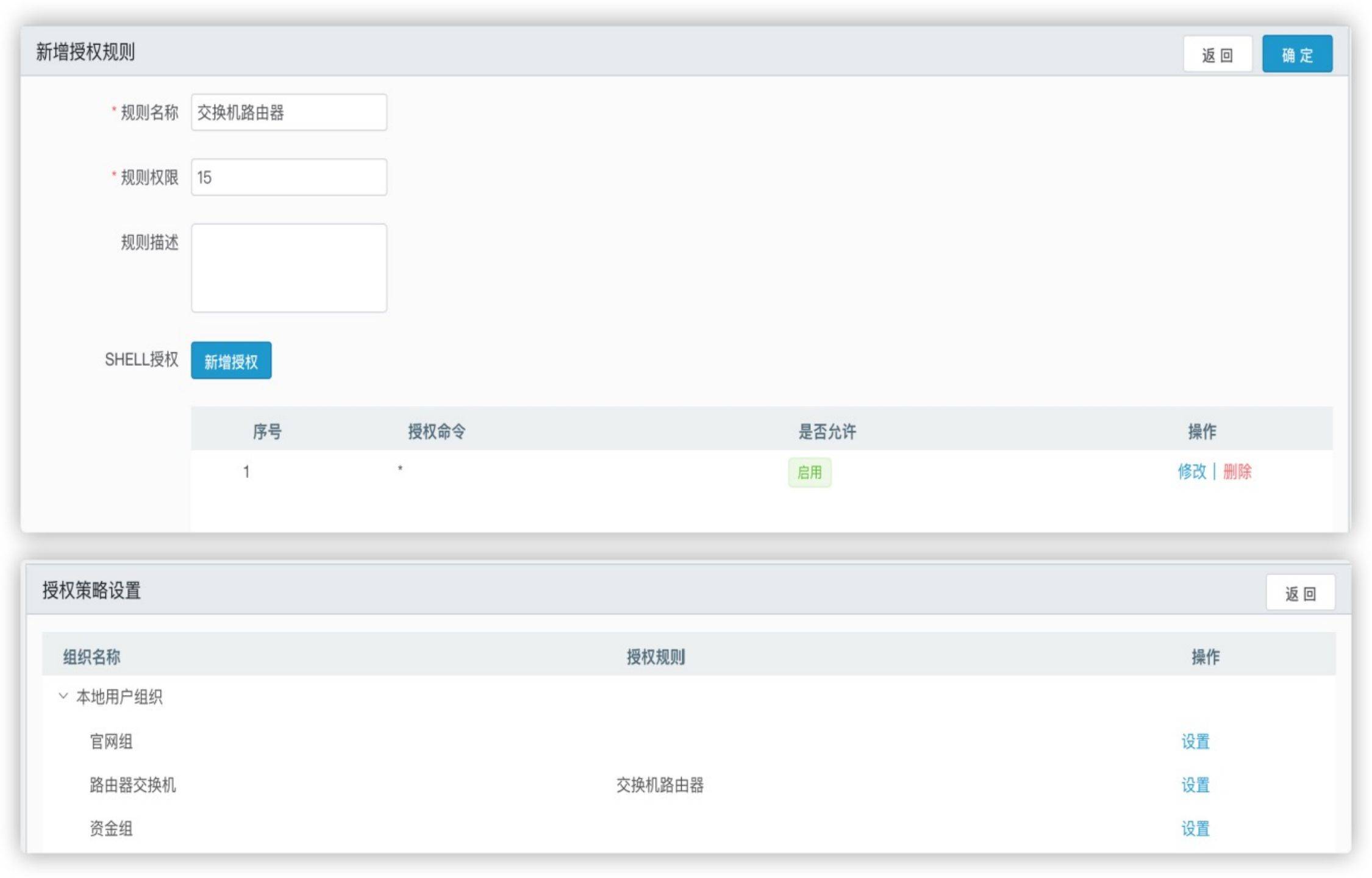

3、统一授权管理

在网络设备本身没有授权分配的情况下,通过网络化将不同管理权限和命令操作权限直接分配给不同用户,实现集中权限管理;

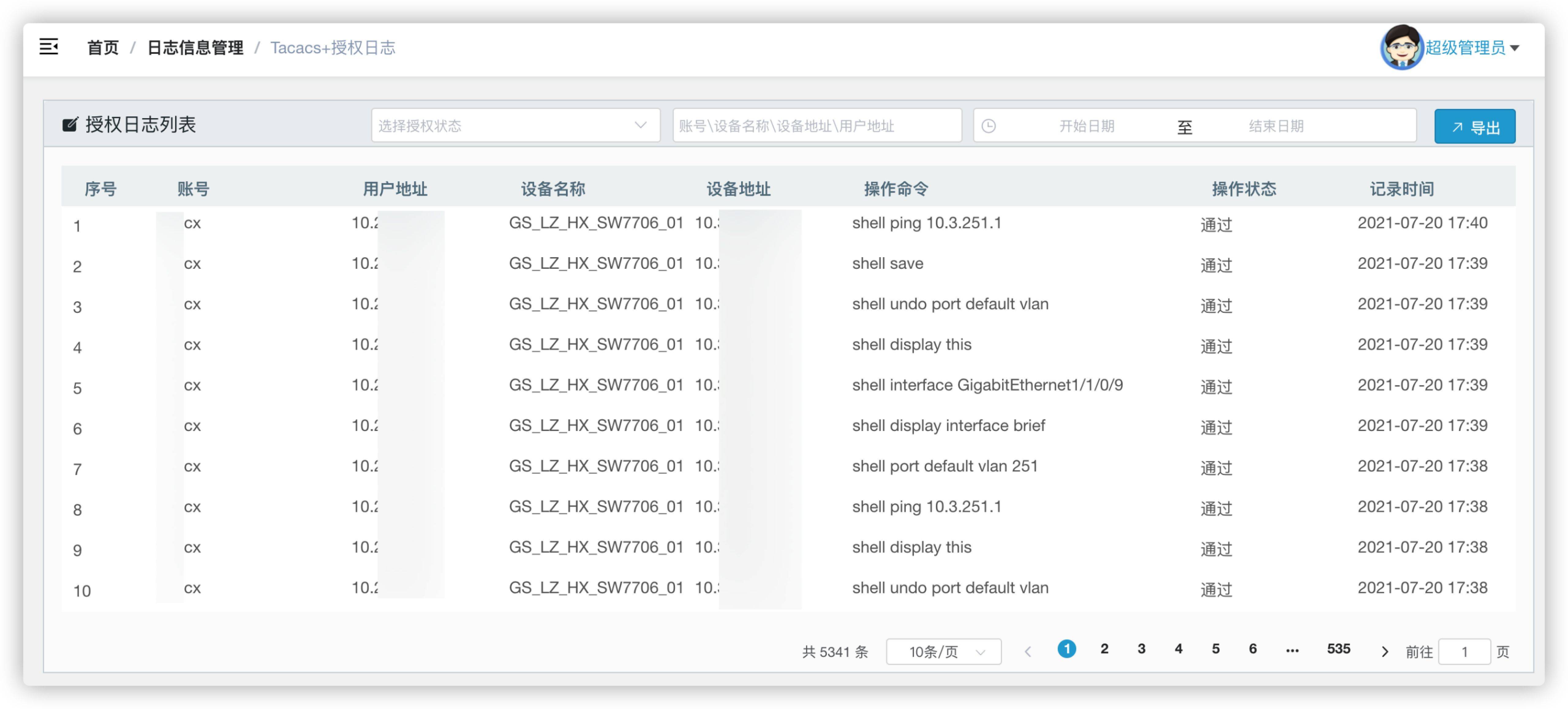

4、统一审计管理

记录用户在xx时对xx设备的访问,并详细记录帐户的操作命令;

半导体协议对其他房间设备的双因 authentication的应用

除网络设备外,在二元认证领域中使用半径协议,它也被广泛应用于其他机械室设备中,例如,堡垒机,防火墙,VPN,负载等等,但是这块没有标准的网络设备,由于 这种 设备 没有 统一 的 授权 规则,因此, 通常只使用Radius协议中的认证函数.

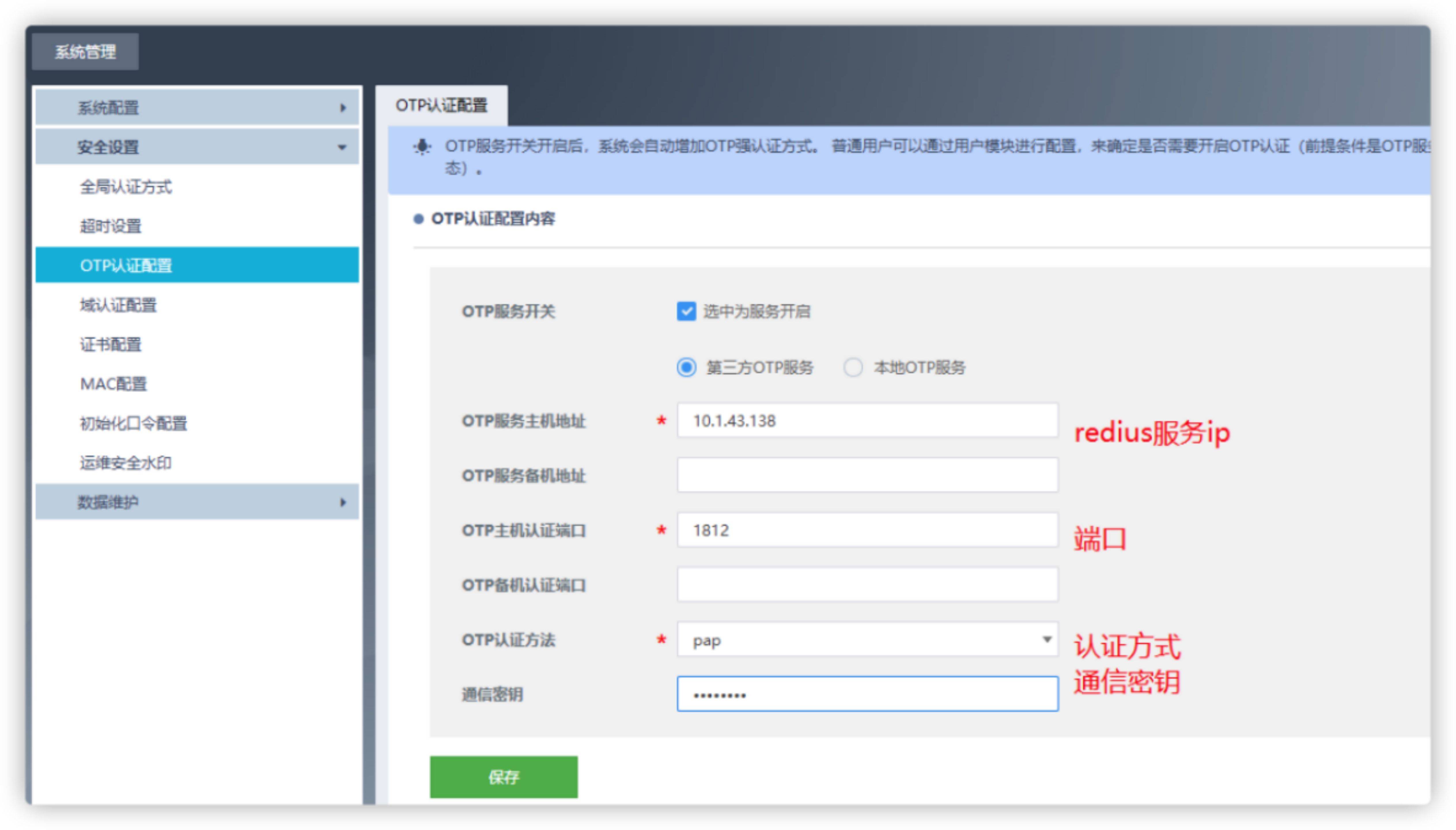

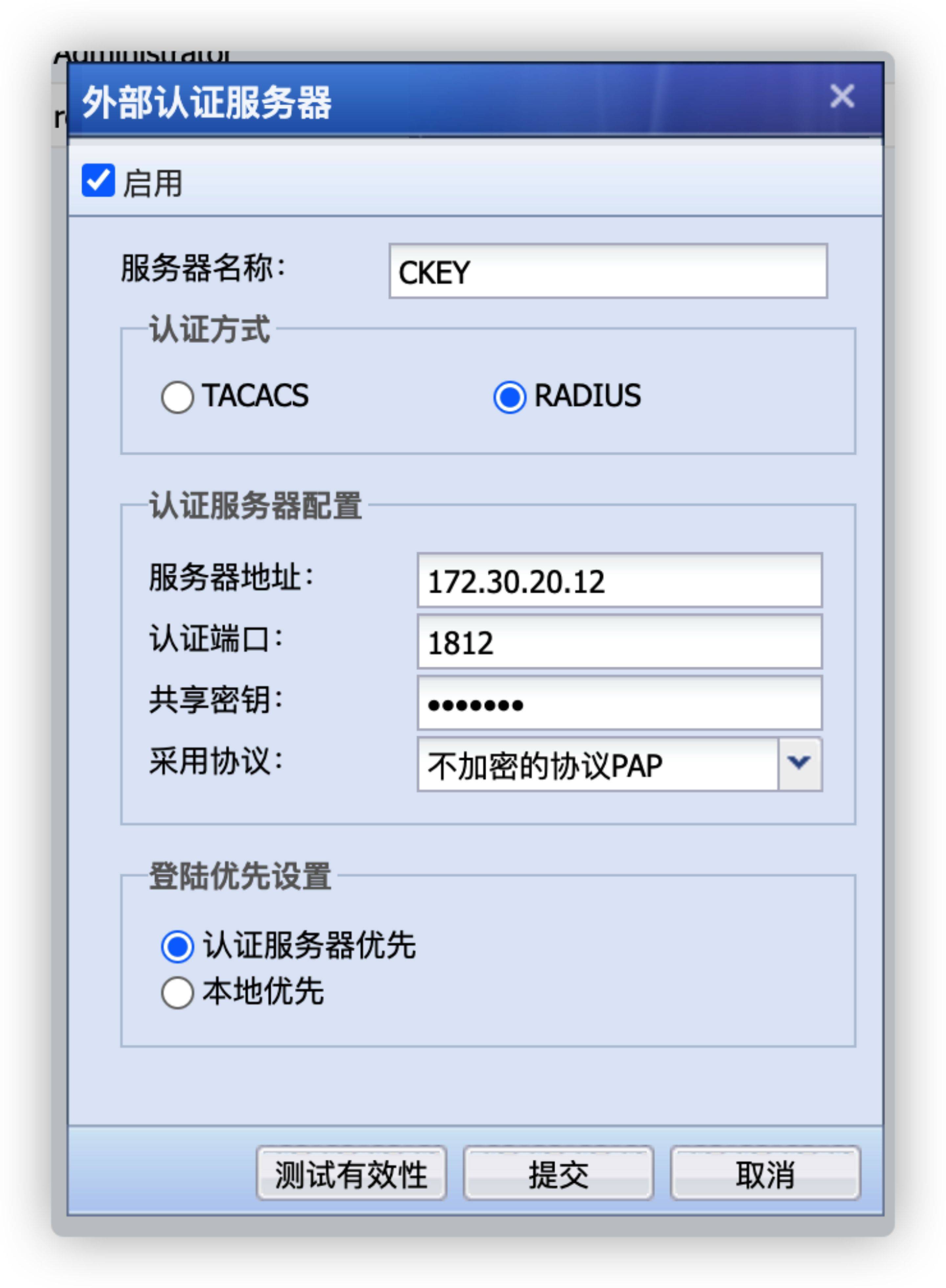

这些设备基本上是图形管理,可以通过页面配置直接连接到Radius服务器,例如:

半径服务器配置

半径服务器配置

半径服务器配置

所有这些设备将此认证传递给Radius服务器,授权和审计都是由自己进行的。这样子的话,为Radius服务结束,你只需要得到这份工作认证,其他的无需理会,这就是为什么这些设备能够进行半径认证的原因,通常是双重因素认证,制造商也有不同的方法:

一些制造商允许双重因子认证,静态密码认证仍然是本地认证,动态命令给Radius服务端进行认证;

一些制造商允许双重因子认证,静态密码和动态命令被赋予Radius服务端认证;

也有一些制造商直接通过用户名、静态密码和动态命令到Radius服务端口进行身份验证,而无需本地创建用户;

一些制造商允许双重因子认证,静态密码认证仍然是本地认证,动态命令给Radius服务端进行认证;

一些制造商允许双重因子认证,静态密码和动态命令被赋予Radius服务端认证;

也有一些制造商直接通过用户名、静态密码和动态命令到Radius服务端口进行身份验证,而无需本地创建用户;

简单总结下吧

1.辐射协议广泛应用于双重因素认证领域;

2.网络设备具有统一的认证、授权和审计标准,使使用辐射管理更加方便;

对于其他办公室设备,如堡垒机、防火墙、VPN等,缺乏统一的授权和审计标准,而Radius协议通常用于双重因素认证,每个制造商开发的认证逻辑则不同,见具体情况而定。

本文由 在线网速测试 整理编辑,转载请注明出处。