加密 -- -- 数字签字和认证方法 -- -- 数字签字基础

- 数字签字要求满足某些条件。

- 数字签名的产生方式

- 由加密算法产生

- 单钥加密

- 公钥加密

- 实例

- 总结

- 由签名算法产生

- 数字签名的执行方式

- 直接方式

- 具有仲裁的方式

- 实例

- 可以有效证明签字发件人的身份以及签字的创建日期和时间

- 它可用于验证签名信件的内容。

- 第三方可以验证数字签字,从而能够解决通信参与者之间的争端。

最后更新:2021-10-08 05:28:00 手机定位技术交流文章

数字签名的基本概念

数字签字要求满足某些条件。

数字签字的目的是保护通信方一方免受另一方的欺骗或伪造。

因此,数字签字具有信息认证功能。

为了防止欺诈和拒绝, 必须使用提交人独有的资料制作签名。

二楼,二楼,二楼,二楼 很容易在二楼签字

这是我第一次见到一位女士 签名识别和认证应该简化

这篇文章是2011年埃及抗争特别报导的一部分。 假冒含有已知数字签名的新信息或假冒有已知信息的数字签名是行不通的。

数字签名的产生方式

加密技术或专门签字算法可以产生数字签字。

由加密算法产生

使用加密方法生成数字签名是指使用加密通信或电文摘录作为该电文的数字签名,这取决于使用单一钥匙加密还是公用钥匙加密。

单钥加密

下图描述了创建数字签字的过程:

电文发件人A使用与收件人B披露的关键加密方法,将K至特定信息M传送给M至M,作为数字签字。 数字签字是电文M的秘密。

证明:有了这个系统,B可能会相信从A处收到的信息是来自A的,因为只有A知道密钥的K。

保密性:在B解密返回到快M后,有理由假定M没有被篡改,因为只有B和A可以进入加密密钥K。

当 B 解密操作中的消息 Y 符合 合法 M 加密代码 X 时, B 解密中的消息 Y 是 表示 M 的, 否则 Y 是 毫无意义的位数序列 。

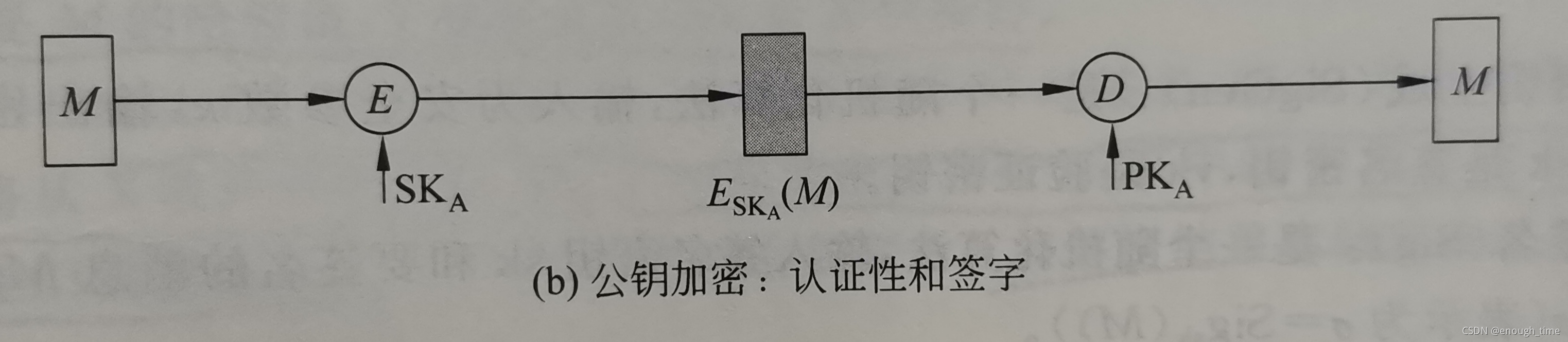

公钥加密

在不保密的情况下创建数字签字的技术:

发件人A使用自己的私人密钥SKAB 使用 A 的公用钥匙 PK 加密通信用于 M 信息, 但不用于 M 的数字签名 。A对消息解密。

因为只有A拥有私人密钥SKA因此,B认为他收到了A的来函。

保密:这种技术不是秘密的,因为每个人都可以使用A的公用钥匙。

制作机密数字签字的方法:

首先,发件人A使用自己的私人钥匙SK。A未收到信件:%s%sSKA(M) 为了保密,使用机密E。SKA(M) 以接收器B的公用钥匙PK为基础B为了获得数字签名,又做了一个加密。

由于对消息用PKB数字签字的加密和解密只能由B解密,确保保密。

实例

为说明数字签字是如何创建的,请考虑登记册系统管理人的签字系统。

1.选择参数:选择两个保密的大素数p和q,计算n=p×q,φ(n)=(p-1)(q-1);选一个整数e,满足1<e<φ(n),且gcd(φ(n),e)=1;由d·e≡1 mod φ(n)计算d。以PK={n,e}为公钥,SK={d,n}为私钥

二楼,二楼,二楼,二楼,二楼 签名程序:给电文是M,签名是Mdmod n

这是我第一次见到一位女士。验证程序:收到M和签名后验证合并和开发。e不论该日志是否成立,如果是,签名是否合法;否则,签名无效。

总结

在使用加密算法创建的数字签字中,对外部和内部保密类型作了区分,外部保密形式是指直接针对拟签字的信息生成数字签字,而内部保密形式是指针对加密信息生成数字签字。

在处理第三方冲突时,需要有明确的信息和数字签字,因此外部保密有助于解决争端。如果使用内部加密,第三方必须拥有解密通信的钥匙(即接收人的B私人密钥SK)B获得明确的信息,因此在解决冲突时经常采用外部保密。

由签名算法产生

签字算法可以作为由不同时间算法(SigGen、Sig、Ver)组成的三组三合奏算法来代表。

SigGen( 密钥生成 ) : 这是输入百个安全参数的随机方法, 它生成密钥对( v00, sk), sk 是 Sk 是签名密钥, v00 是认证密钥 。

Sig(签名):一种通过输入签字钥匙和M号电文而签署和出口签字考虑(Sig = Sig)的随机技术。sk(M))

Ver( 演示): 这是一个考虑到 v 的认证键、 签名电文 M 和签名考量的确定性算法。 它返回 True 或 False (是, 意味着签名是合法的 ) 。

算法的安全性基于以下事实:已知签字电文M和签字测试,不可能滚动键x或编造电文M',以便(考虑M')认证。

数字签名的执行方式

在数字签字方面,有两种执行形式:直接执行和仲裁执行。

直接方式

直接表示数字签字只有在通信双方参与下才能执行,条件是双方拥有共用的私人钥匙或接收人知道发端人的公用钥匙。

直接做法的缺点是,签名的有效性取决于发件人的私人钥匙的安全性。如果发件人打算质疑他发送的信息,他可以简单地声称他的私人钥匙丢失或被盗。虽然可以采取某些预防措施,但这种情况无法完全避免。

具有仲裁的方式

聘用仲裁员可减轻直接数字签字的脆弱性。

具体步骤是:

本文是我们对2011年埃及抗争的特别报导的一部分。

二楼二楼二楼二楼二楼

由于仲裁人的存在,发件人X无法反驳它提供的信息,然而,仲裁对仲裁员的要求很高,应当赢得所有用户的信任。

实例

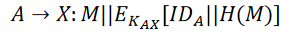

示例1:关键加密算法的数字签名:

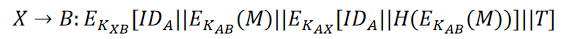

签名过程如下:

E是一种单钥匙加密方法,K是一对关键值。AX和KXBA和X共享的钥匙以及X和B.H(M)共享的钥匙是信息M的Hashi值,T是时间戳,ID是标识符。A是A的身份

验证过程:

如果出现不同意见,接受方B可声称其信息M来自发件人A,并将获得P=E的信息。KXB[IDA||M||EKAX[IDAH(M)]至X在仲裁中。

仲裁X用KXB解密消息P,再用KAX解密EKAX[IDAH(M)]和H(M)认证,以验证A的签字

由于信息是明确发送的,在这种情况下无法确保保密。

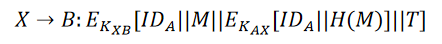

实例2

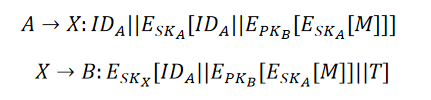

签名过程如下:

其中KAB是发件人A和收件人B之间的共同密钥,例1中其余符号的含义相同。

在这种情况下,由于电文M是加密的,仲裁人X无法读懂,因此根据例1提供了保密,但有一个问题,即仲裁员可能与发件人串通,否认发件人A发送的电文,或与接收人B串通,伪造发件人A的签名。

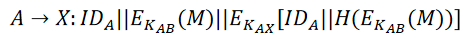

实例3:使用公用钥匙加密的数字签字。

签名过程如下:

其中SKA和SKXA和X是私人钥匙,缩写为PK。B这是B的公用钥匙 签字程序:

这篇文章是2011年埃及抗争特别报导的一部分, 使用自己的私人密钥和B的公用密钥加密通讯,PKB[ESKA[M] 使用以其身份编码的私人钥匙将其及其身份发送给仲裁员。

二楼,二楼,二楼,二楼,二楼,一号仲裁员X得到发件人的内容,用发件人A的公用钥匙与E匹配。SKA[IDA||EPKB[ESKA[M]] 解密和解密获得的身份证A和收到的IDA进行对比以确定电文源是否为源A。

这是我这辈子第一次见到一位女士,经过鉴定后, 仲裁员X会指认A. I.A并得到了一个数字签名 和一个有私人密钥加密的时间戳 从收件人B加密

该实例的优点:

本页是2011年埃及抗争特别报导的一部分, 因为双方在协议执行前都无需提供信息, 故可以避免串通。

二楼二楼二楼,只要仲裁员的私人密钥不披露,任何人,即使是发件人,也不得发出重复电文。

这是我第一次见到一位女士。M的讯息是给第三方(包括仲裁X)的私人信息。

本文由 在线网速测试 整理编辑,转载请注明出处。