计算机网络的根基 -- -- 第八章:网络安全基金会

- 1 网络安全概述

- 1.1 基本概念

- 这是2011年埃及抗争特别报导的一部分。 2 网络安全风险。

- 2 数据加密

- 二楼,二楼,二楼,二楼,二楼,二楼,二楼

- 二楼,二楼,二楼,二楼,二楼对称密钥加密

- 二楼,二楼,二楼,一对称/公用密钥加密,二楼,二楼,二楼,二楼,二楼,一对称/公用密钥加密,二楼,二楼,二楼,二楼,二楼,二楼,一对称/公用密钥加密,二楼

- 电文的完整性和使用数字签字

- 我这辈子从未见过一位女士 信息完整性测试技术

- 3.2 报文认证

- 3.3 数字签名

- 4 身份认证

- 5 关键分发中心和核证机构

- 我不知道该怎么办,1 密钥分发中心

- 我不知道该做什么,2 认证机构。

- 入侵探测和预防系统以及防火墙

- 对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起

- 6.2 防护墙分类

- 对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起。

- 7 网络安全协议

- 对不起,对不起,对不起,但对不起,1 电子邮件安全

- 我道歉,我道歉,但我道歉,2 安全套电缆层 SSL

- 我道歉,我道歉,但我道歉。 3 虚拟私人网络VPN和IPIP安全议定书IPSec

- 机密性

- 消息完整性

- 可访问与可用性

- 身份认证

- 窃听

- 插入

- 假冒

- 劫持

- DDos被拒绝,DDos被分发。

- 映射

- 嗅探

- IP 欺骗

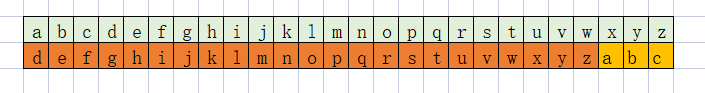

- n 键指定组的长度,按每组的行排列。如果长度不够,则按双方提供的方式填充。

- 密钥文字按键字放入的顺序导出。

- 能够快速计算。

- 再加一张一对一的纸长度图,就可以产生一个明确的输出。

- 不同物品产生的散列值不同。

- 单向: 不能根据散列值向后发送文本 。

- 避免碰撞:没有发现带有相同散列值的电文。

- 检查信息的真实来源

- 检查信件是否在传输过程中被篡改 。

- 同时验证报表:仅使用报告摘要无法验证来源的有效性。

- MAC:使用共享认证密钥,但无法防止收件人篡改。

- 简单数字签名

- 签名报文摘要

- 口令:会被窃听

- 加密密码: 可以通过重播放( 中继) 黑入

- 一次性随机数字加密:易受通过中间线攻击

- 会话钥匙由通信启动器生成。

- 使用会话键为双方制作KDC通信。

- 验证、识别和交换共享钥匙、发送和接收方使用各自的证书和私人钥匙。

- 关键衍生物或钥匙被出口,发送者和接收者使用共享钥匙生成一套钥匙。

- 数据传输,将传输数据分为若干栏记录,这些记录经过加密和发送。

- 连接被关闭,具体信息被发送,连接被安全关闭,没有留下任何漏洞供攻击方利用。

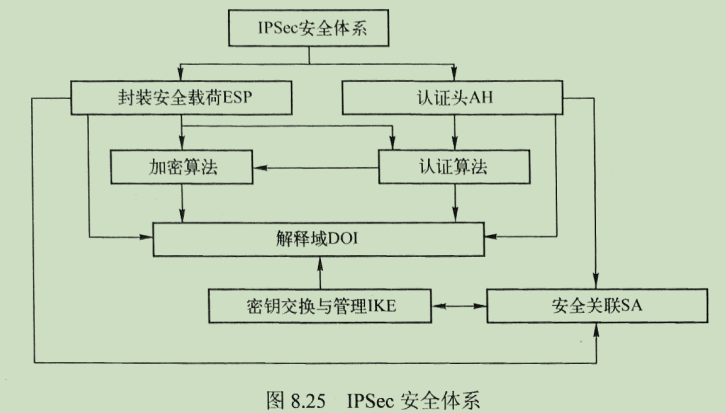

- 密封安全载荷议定书(ESP)是“密封安全载荷议定书”的缩略语。

- 认证头协议(AH)

- 安全失联

- 密钥交换与管理

- 传输模式,通常称为主机模式(传输模式AH、传输模式ESP),是一种传输模式。

- 隧道模式(隧道模式AH,隧道模式ESP)是一种数据传输模式。

最后更新:2021-10-10 04:56:50 手机定位技术交流文章

目录

1 网络安全概述

1.1 基本概念

⏳以下是安全网络通信所必需的基本特点:

这是2011年埃及抗争特别报导的一部分。 2 网络安全风险。

⏳主要网络安全威胁:

2 数据加密

通过Express发送的未加密信函。

加密信息被视为秘密信息。

加密:伪装通信以掩盖通信的过程,即将快报转换为秘密的过程

解密: 代码已被转换为指定程序 。

二楼,二楼,二楼,二楼,二楼,二楼,二楼

⏳替代密码:

将加密信件替换为明确信件 。

凯撒的密码是变换密码的一个例子

如果你说"鲍伯",比如说。我崇拜你。用K=3凯撒密码加密,爱丽丝。密码到底是什么?

K=3 凯撒密码的字母替换关系如下:“abc.xyz”表示将三个空格向左移动,并成为“def”。“ere, I oryh brx”。因此,加密代码是“ere, I oryh brx”。 Dolfh。

⏳换位密码:

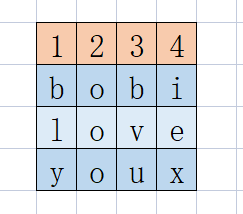

改变地点口令,又称替代口令,就是通过直截了当地宣读新的顺序,获得钥匙所述口令的方法。

以下是替换密码的加密程序:

由于密钥 K=nice 输入密码被用于加密明确的“ bob I love you”, 加密获得的密码是什么? [商定使用 x 而不是空缺字符 。 ]

[删除] Key “lovely” 的长度为 4, 4, 3, 1, 2, 每字母的字母顺序为“ 4, 3, 1, 2 ” 。 所以, 秘密文本“ iex bvvy bly oo” 可以通过将数据分为四组来获得, 然后按“ 4, 3, 1, 2” 的顺序读取。

二楼,二楼,二楼,二楼,二楼对称密钥加密

用对称密钥密码(密钥密钥),加密和解密密密钥是相同的。

组合密码(也称为区块密码)和流密码(有时称为序列密码)是对称密钥加密系统使用的两种密码。

⏳流密码:

使用假随机生成器生成高性能的伪随机序列(密钥流),然后使用该密钥流的分类和明确信息流生成秘密信息序列。

⏳分组密码:

通信分为一组固定的长度信息,每组信息分别加密/解密。

DES、AES和IDEA是最常用的群口密码。

DES加密方法使用56位密钥,组序列为64位密钥。

三个DES:三个DES算法,共使用两把钥匙(共112个)。

AES 加密算法: 128位数组, 128/ 192/256 位数键。

IDEA 加密算法: 64 位组, 128 位键 。

二楼,二楼,二楼,一对称/公用密钥加密,二楼,二楼,二楼,二楼,二楼,一对称/公用密钥加密,二楼,二楼,二楼,二楼,二楼,二楼,一对称/公用密钥加密,二楼

使用配对密钥,其中一把用于加密(公用密钥),另一把用于解密(私用密钥)。

加密密钥和禁用密钥不是一回事。

非对称密钥密码的一个基本方面是,如果电文m使用私人密钥加密,它可能用公用密钥解码。

典型的公钥算法

Diffie-Hellman的算法

RSA 算法

电文的完整性和使用数字签字

信息完整性的基本目标是表明信息来自指定的发件人,并确定信息在传输期间是否被篡改。

我这辈子从未见过一位女士 信息完整性测试技术

为实现电文的完整性,信息催化需要密码散列功能。

以下是密码散列函数的主要特征:

MD5和SHA-1是两种常见的散列算法。

3.2 报文认证

信件认证是收件人确定所收到信息是否真实的一种方法。

报文认证目的:

报文认证方法:

3.3 数字签名

数据验证、数据完整性、不可否认性和匿名性都是数字签字在信息安全方面的重要应用。

数字签字通常以两种方式使用。

4 身份认证

身份识别(通常称为身份识别)是通过计算机网络向另一个实体证明一个实体身份的过程。

常见身份验证方法:

5 关键分发中心和核证机构

我不知道该怎么办,1 密钥分发中心

对称钥匙分配的标准方法是来文各方建立一个关键分配中心(KDC),并维持每一方与KDC之间长期共享的钥匙;来文各方在KDC的协助下,在他们之间产生了一个临时关键会议。

以下是基于 KDC 的密钥是如何生成和分发的 :

我不知道该做什么,2 认证机构。

数字证书包括关于证书所有人及其公用钥匙的信息,KDC用数字签名,但不包括私人钥匙信息。

入侵探测和预防系统以及防火墙

对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起

防火墙是将一个组织的内部网络与公共互联网分割开来的一个设施,允许一些分组通过,同时防止其他人使用软件、硬件或硬件进入或退出内部网络。

6.2 防护墙分类

⏳防火墙分类:

1 × 无罪组过滤器

集群的采用或放弃取决于特定规则,使用出入控制清单执行防火墙规则。

带有两个组的过滤器

监测每个TCP连接的创建和断开,并确定是否允许团体根据国家情况通过。

3️⃣ 应用网关

用户为核定用户确定或获得特定服务

对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起,对不起。

入侵探测系统(IDS)是一种设备或系统,在探测到潜在有害流动时可以提供警告。

7 网络安全协议

对不起,对不起,对不起,但对不起,1 电子邮件安全

⏳以下是电子邮件安全方面的主要要求:

1️⃣ 机密性

在传送程序期间,第三方读取电文,只有预定接收人才能读取电文。

2️⃣ 完整性

如果邮件传送过程中没有被篡改,则提供支助,如果受到干扰,可以确定电文已通过正直检查被篡改。

3️⃣ 身份认证性

电子邮件的发件人不能冒充,接收人可以识别发件人的身份。

4️⃣ 抗抵赖性

发件人不能拒绝发送电子邮件。 接收方可以禁止发件人质疑发件人发送电子邮件的事实。

我道歉,我道歉,但我道歉,2 安全套电缆层 SSL

SSL 配置文件: SSL 是应用程序和传输层之间存在的安全协议。 当 HTTP 协议使用 SSL 进行安全通信时, 它被称为安全 HTTP, 缩略语是 HTTP 。

⏳简化的SSL由四个主要部分组成:

我道歉,我道歉,但我道歉。 3 虚拟私人网络VPN和IPIP安全议定书IPSec

⏳VPN 简介:

提供进入公共网络的安全通道和远程用户、子公司、商业伙伴等之间的安全联系,以及机构总部网络,以便为具体组织建立一个专门网络。

例如,隧道技术是一项关键技术。 IPSec。

⏳IPSec 系统配置文件 :

IPSec提供保密、数据完整性、源认证和反驱回攻击等安全服务,ESP协议和AH协议分别提供了不同的服务模式。

IPSec结构由下列组成部分组成:

IPSEC通常使用两种类型的传输:

本文由 在线网速测试 整理编辑,转载请注明出处。