讨论云层安全的概念。

最后更新:2021-10-14 15:35:45 手机定位技术交流文章

我会在我们今天开始之前卖掉它。在文章结尾时,我将包含一个超级鸡蛋, 所以你今天必须阅读整个叙述。

正如我们在最后一部分所看到的那样,维持作为地区财产的共享环境是困难的。 如果所有住宅都故意遵守规则,如果它们无意中相遇,它们就会陷入麻烦,那将是理想的。

这就像一个公共云层环境, 不像你所相信的那么纯洁。 扫描你的港口, 检查你启动的应用程序, 看看有没有空隙。 这就像一个盗贼在附近、 这里和那里走来走去, 检查窗户是否关闭,窗帘是否关闭, 窗帘是否关闭, 房主是睡着了, 是时候进去了,等等。

如果你建造了一台虚拟机器并运行了一个电动程序, 它对于你来说是一个非常重要的应用程序, 你会保证它的安全。 但是, 另外一个后台应用程序被无意地放置在这个虚拟机器的操作系统中, 监听一个端口, 而你没有那么警惕。

这个虚拟机器的港口可供公共网络使用,而且由于后台应用程序漏水,黑客可以扫描港口,然后通过后台港口黑进你的机器,将你的强化电力公司网站封锁。就像你购买了一个五星级的入室盗窃门,卡车无法打开,但是厕所窗户的门把手被打破了,小偷从厕所进来了。

因此,对于公共云虚拟机器来说,我的建议是只打开基本端口并关闭所有其它端口。 在这一点上, 您只需要保护这个条目。 管理 IP 和 端口的方法经常是 ACL( 访问控制列表, 访问控制列表 ) 。

当这些规则到位时,只有指定的IP部分可以访问指定的开放界面,而且即使有错误的后台程序,它也会被停止,黑客将无法进入。 在云层平台上,这些规则的收集通常被称为安全组定义规则已经到位,只有指定的IP部分可以访问指定的开放界面,即使有缺陷的后台程序,它也会被封住,黑客将无法进入。 在云层平台上,这些规则的收集通常被称为安全组。

让我们来回顾一下当一个网络袋进入机器时会发生什么。

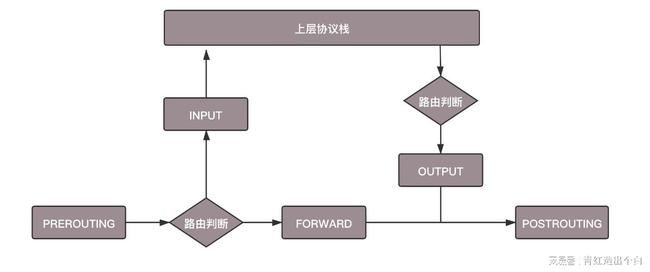

首先, 取MAC 信头, 看看它是否是我的。 如果是的话, 请取 IP 信头 。 在此之后, 获取目标 IP 并启动路线判断 。 在对路线进行判断之前, 此节点被称为 Preroting 。 如果我发现IP 是我的, 包应该是我的, 把它传送到上面的传输层, 这个节点叫做 INPUT 。 如果您发现 IP 不是我的, 您需要转发它, 这个节点被称为 Forward 。 这个节点名为 OutPUT, 代表着前方或 OutPUT, 这是路线决定的结果 。 最后一个节点是 POstrOUT 。

整个过程如图所示。

整个包装程序与最初的程序完全相同,所以为什么特别注意五个节点方法包装程序与最初的程序完全相同,为什么特别注意五个节点?

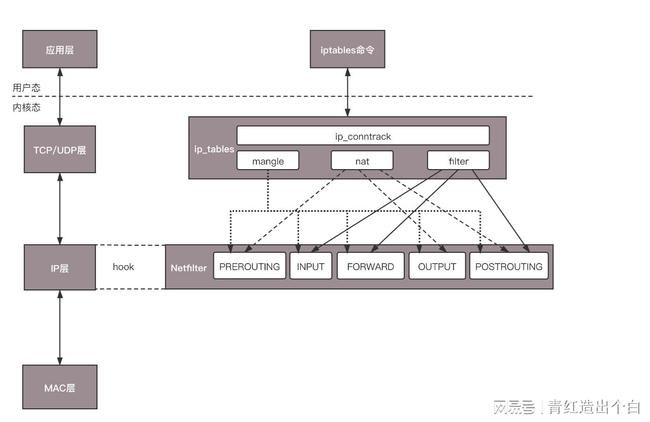

这是因为Linux内核有一个称为 Netfilter 的框架, 它可以在这些节点中插入 Hook 函数。 这些功能可以截取数据包并干预数据包, 例如, 进行特定的修改, 然后决定是否去 TCP/IP 议定书仓库; 或者把它还给协议仓库, 即 ACCEPT; 或者过滤它, 不再传输, 即 DROP; 以及 QUUUE, 它将它传送到用户的尖端程序 。

这一点更难理解,而且经常用于内部负载平衡,即数据分秒分秒传送到目标地址1和目标地址2,目标地址的数量和重量可能不同。 协议常常无法处理这种复杂的逻辑,这就需要一种功能来接管数据并实现其自己的逻辑。

只要您能够履行这些 Hook 功能,您可以在IP 转发过程中随时使用此 Netfilter 框架干扰此程序 。

内核模块 Ip_ ables 是一个众所周知的成就。 它为这五个节点设置了功能, 以便软件包可以按照规则处理。 四个主要类别可以按功能分类: 连接跟踪( Conntract) 、 数据包过滤( 过滤器) 、 网络地址转换( nat) 、 数据包变化( 折叠) 。 连接跟踪是一个基本功能, 取决于其他三个 。

您在用户状态中可能熟悉的另一个客户应用程序是可变程序, 它使用命令行与内核互动。 内核函数与ibables的指令行相对应, 即表格和链的概念 。

iptables 的表分为四种:raw-->mangle-->nat-->filter。这四个优先级依次降低,raw 不常用,所以主要功能都在其他三种表里实现。每个表可以设置多个链。

更短的表格处理过滤器,主要由三个链组成:

INPUT链条:过滤机器数据包中的所有目标地址。

Forward 链:在所有通道上过滤数据包。

OTPUT链条:该机器的数据包由此链条过滤。

nat表格主要处理网络地址转换,并有三个链条:Snat(软件包的变更源地址)、Dnat(软件包的变更目标地址)、以及

预位链:当数据包到达防火墙时,目的地地址可能会改变。

OTPUT链可以改变当地制作的数据集的目的地地址。

当软件包逃离防火墙时, 源地址会被更改 。

括号表主要包括更改数据包以包括:

预轮换链;

INPUT 链;

(b) 前进中国;

OUTPUT 链;

铁链链

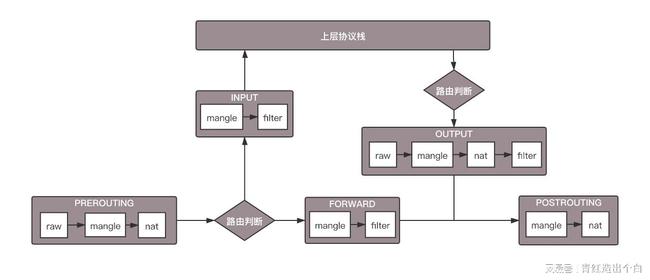

在以上流程图中添加表格和管道链,以创建以下图表和程序。

当您输入数据包时, 高级 Mengle 表格预选链会出现。 您可以根据需要更改数据包的页眉信息, 并输入 Nat 表格预选链, 您可以根据需要进行 Dnat, 目标地址转换 。

入口路线由当地还是广播决定。

进入当地区域,然后是INPUT链,然后限制过滤条件的进入。

然后进入主机, 导航到 OUTPUT 链, 过滤根据条件, 并退出站点。

如果转交,则将其加入FORWARD链,并在过滤限制下转发。

然后输入连接链执行 Snat 并退出网络界面 。

我们或许可以使用伊布斯指令在云层中达成某种安全政策。 比如,我们可以先关闭所有门,才能处理我们面前的偷窥事件。

- 指源 IP 地址部分, - 指目标地址部分, DROP 指放弃, 即: 你拒绝访问我的系统, 无论你来自何处, 你不能黑进任何人。

但你发现它坏了 Ssh进不来 飞不出去 所以你能解锁它

如果计算机提供网络服务,80个港口也应该开放,80个港口一旦开放,当然80个港口当然需要良好的保护,但作为常规。

其余账户关闭后,入室盗窃的门可以进出,只要有五星级保安。

所有这些规则都可以被放置在虚拟机器里,并配有他们自己的iptables配置。 但是,如果必须指定虚拟机器的数量,那么用户要让云层平台来完成这部分任务就太麻烦了。

是的,在云层平台上,通常允许一种或多种虚拟机器属于一个安全集团,但属于各安全集团的虚拟机器之间的连接以及外部网络对虚拟机器的访问需要通过安全小组进行过滤。

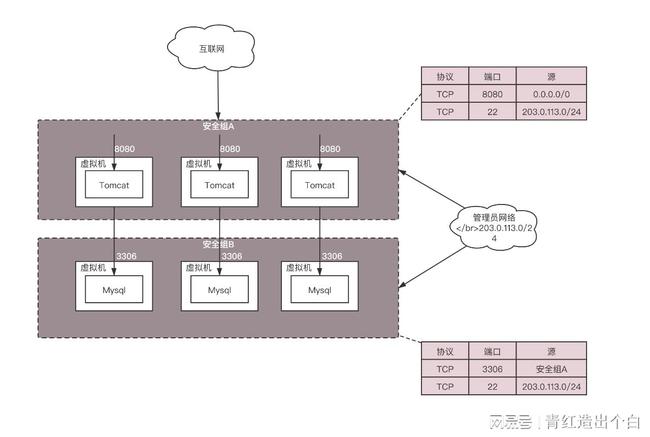

例如,在图中,我们建造了一系列网站,这些网站是Tomcat的前端,可以通过8080号港口向公众开放,数据库使用 MySQL,可通过3306号港口访问。

我们建了两个安全单位, 将Tomcat的虚拟机器安放在安全单位A内, 以简化交通。 请在安全集团A中提供IP地址。

我们把MISQL的虚拟机器放在安全组B。在安全组B中,只有安全组A的计算机才允许进入港口3306,然而,在Ssh 22港口,管理员网络也允许在安全组B中授权MISQL的虚拟机器进入。 在安全组B中,只有安全组A的机器允许进入港口3306,但对于Ssh 22港口,管理员网络也允许进入。

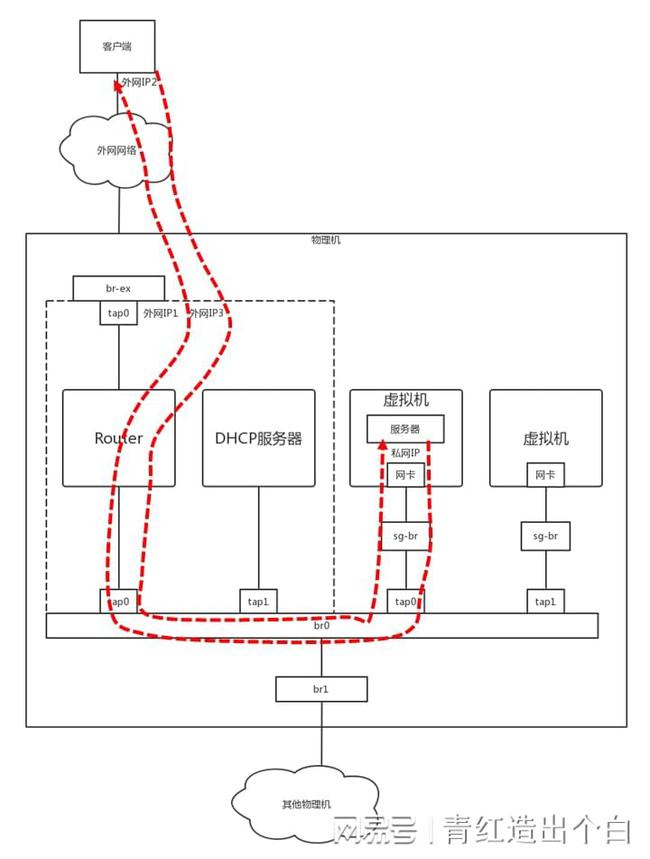

这些安保集团规则可以自动传送到集团内部的每台虚拟机器,管理大量虚拟机器的安全策略。 您还记得这张照片吗?

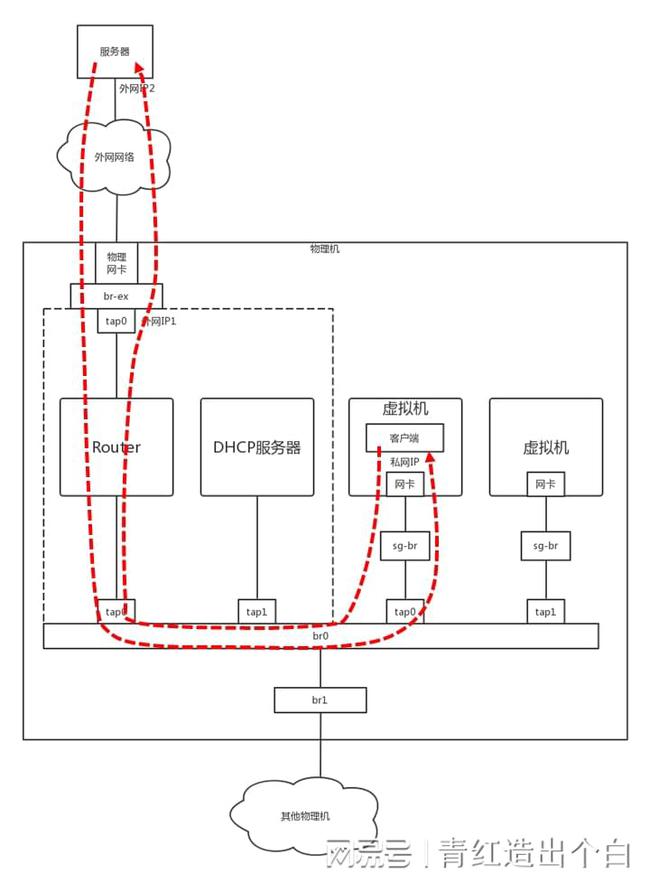

两辆VM车都通过水龙头卡与一座网络桥连接,然而,这座桥在二楼,两辆VM车很容易互通,因此需要一个单一的地点来创建这些管道规则。

可以另建一座桥来设置此桥上的IPtable 规则, 由用户在界面上配置并放置在此桥上。 下一步, 在每台机器上运行一个代理, 然后将用户定义的安全组转换为IPtable 规则, 并在此桥上配置 。

可能, 您已经解决了安全问题 。 它非常有效! 不要担心, ibables ; 除了过滤器之外, 还有 nat, 这个功能非常关键 。

如前一章所述,我们希望在创建云平台的同时,将虚拟机器之间的网络和物理网络分开,但虚拟机器的用意是通过物理网络和外部世界进行通信,因此,在物理网络建立时,需要将虚拟机器改为网络地址,即Nat,这可以用便表完成。

我们发现IP信头含有源 IP 地址和目的 IP 地址, 这两种地址都可以转换为其它地址。 我们命名源 IP 地址 Snat 的转换和目标 IP 地址 Dnat 的转换 。

你曾经考虑过吗? TCP 采访发生, IP地址 连接你WiFi到你家的IP地址是私人IP地址,192.168 不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,

所以当您从家里访问 163 个网站时, 您将执行 Snat 退出, 操作员将执行 Snat 退出, 然后将您的 IP 地址转换为公共网络上的 IP 地址, 然后将结果通过公共网络上的 IP 地址返回 163 个, 然后返回到您的笔记本电脑上 。

云层平台内的虚拟机器也是如此,它只有一个私人IP地址,只到外部网络一次,进行Snat,将其转换成网络IP,然后从数据中心转换成公共网络IP。

所以当您在外联网上执行 Snat 时, 它是否都变成了网络 IP, 或者每个虚拟机器都和网络 IP 相关, 然后与公共网络 IP 相关? 如前所述, 公共网络 IP 极其昂贵, 虚拟机器很多, 而不是每个机器都有不同的网络 IP, 所以Snat 是一个独特的 Snat, MASQUERADE 。

通过这种方式,所有虚拟机器都共享机器和公共网络网络的IP地址,而所有退出网络的人都被转换为IP地址。 然后又出现另一个问题,它变成了公共互联网IP,当163个网站提供结果,谁提供结果,谁提供结果,Nat成为私人互联网IP时?

这是 Netfilter 的连接跟踪功能。 对于 TCP 协议, 保证在此建立连接, 从“ 源/ 目的 IP+ 源/ 目的端口/ 端口” 建立一个单一的识别链接, 存储在 contract 表格中 。 这是这台机器为 163 个站点请求的 。 虽然源地址是 Snat 的 Internet IP 地址, 但连接被登录在 confrack 表格中 。

这是机器对客户的假想。如果它是一个虚拟机器对服务器的连接呢?如果虚拟计算机包含163个站点呢?

这一次, 网站必须有一个固定的 IP 地址作为实体网络的 IP 地址以及公共网络的 IP 地址 。 还需要详细配置 Snat 规则和 Dnat 规则 。

当外部连接时,外联网门户使用Dnat规则将公共网络的IP地址转换为私人网络的IP地址,然后连接到虚拟机器,其中包括163个网站,提供结果,外联网门户使用Snat规则将互联网的IP地址转换为分配给它的固定IP地址。

类似的规则如下:

迄今为止,源地址转换(Snat):iptables-t nat-A-s 私人互联网 IP-j Snat-to-s IP IP IP Snat-s源 IP IP IP 地址转换(Dnat):iptables-t nat-A- Prerouting-d 离线 IP-j Dnat-to-diposition IP

小结

好了 这部分就到此为止了 今天就到此为止吧

云层安全战略最常用的方法是利用百花规则,同时铭记其五个阶段:先行、INPUT、Forward、EUTPUT和POST。

元表分为四个表格:原始、 Mangle、 nat 和过滤器。过滤表主要负责安全,而元表主要负责虚拟和物理网络地址的转换。

最后,我给你们两个问题要考虑一下。

本部分突出显示了ibables的过滤和nat特性,这也能够使用 QUEUE实现负载平衡, 你知道如何做到这一点吗?

本节仅讨论在云中偷听的问题,如果用户是真实的,而不是故意进入互联网,应使用何种方法?

欢迎你给我寄张纸条来谈谈!

本文由 在线网速测试 整理编辑,转载请注明出处。