GMSSSL 开放源(VI) - SM9关键交换协议----山东大学软件工程应用和实践

- 基本概念

- 符号及辅助算法

- SM9密钥交换协议

最后更新:2021-10-19 02:29:02 手机定位技术交流文章

2021SC@SDUSC

文章目录

基本概念

Diffie和Hellman在1976年首次推出了公用钥匙密码学,并提出了Diffie-Hellman关键交换方法。算法克服了对称加密系统中关键分配问题,使双方能够通过公开信任技术共享用于通信的钥匙,通过公开信任技术共享用于通信的钥匙,Diffie和Hellman在1976年首次推出了公用钥匙密码学,并提出了Diffie-Hellman关键交换方法。算法解决了对称加密系统中关键分配问题,允许双方通过公开信任安全交换钥匙。

使用 SM9 通讯,双方计算一个共同的秘密密钥,由使用两三个任择信息传输程序决定。 这个密钥可以用作所谓的密码算法的会话密钥,并使用任择步骤完成关键确认。

在执行之前,关键交换协议必须向用户指定加密私人密钥。 SM9关键交换协议可以经受中继入侵尝试。

应用程序场景:双方都在网上,在交换密钥后,他们利用会话密钥传输数据,会话密钥在会话结束后被禁用。

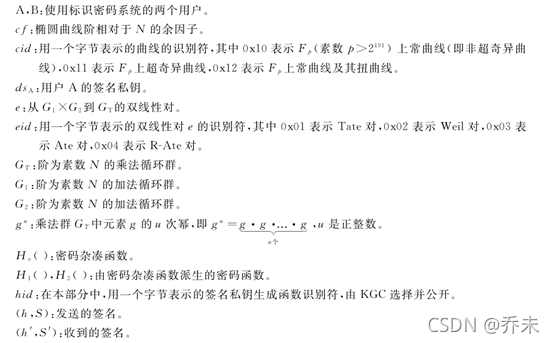

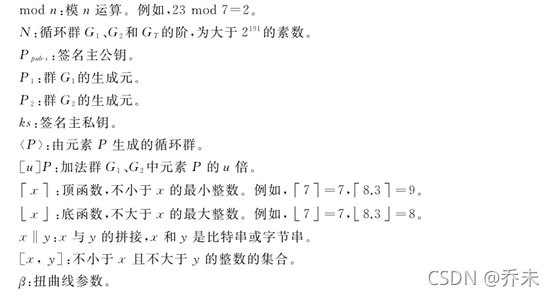

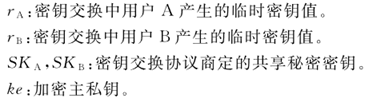

符号及辅助算法

关键交换协议符号与数字签字的符号没有很大区别,但增加了各种参数的额外定义:

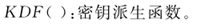

密码生成函数 KDF () 是其中之一 :

结果是 Z 的长度被压缩为千长的比特 。

此外,用户的私人钥匙与数字签字中的用户私人钥匙算法一样计算,在此不再重复,山东大学的软件工程应用和做法——GMSSL开放源码图书馆(三) SM9数字签字方法和验证是用户私人钥匙和源头文件参数的规格。

SM9密钥交换协议

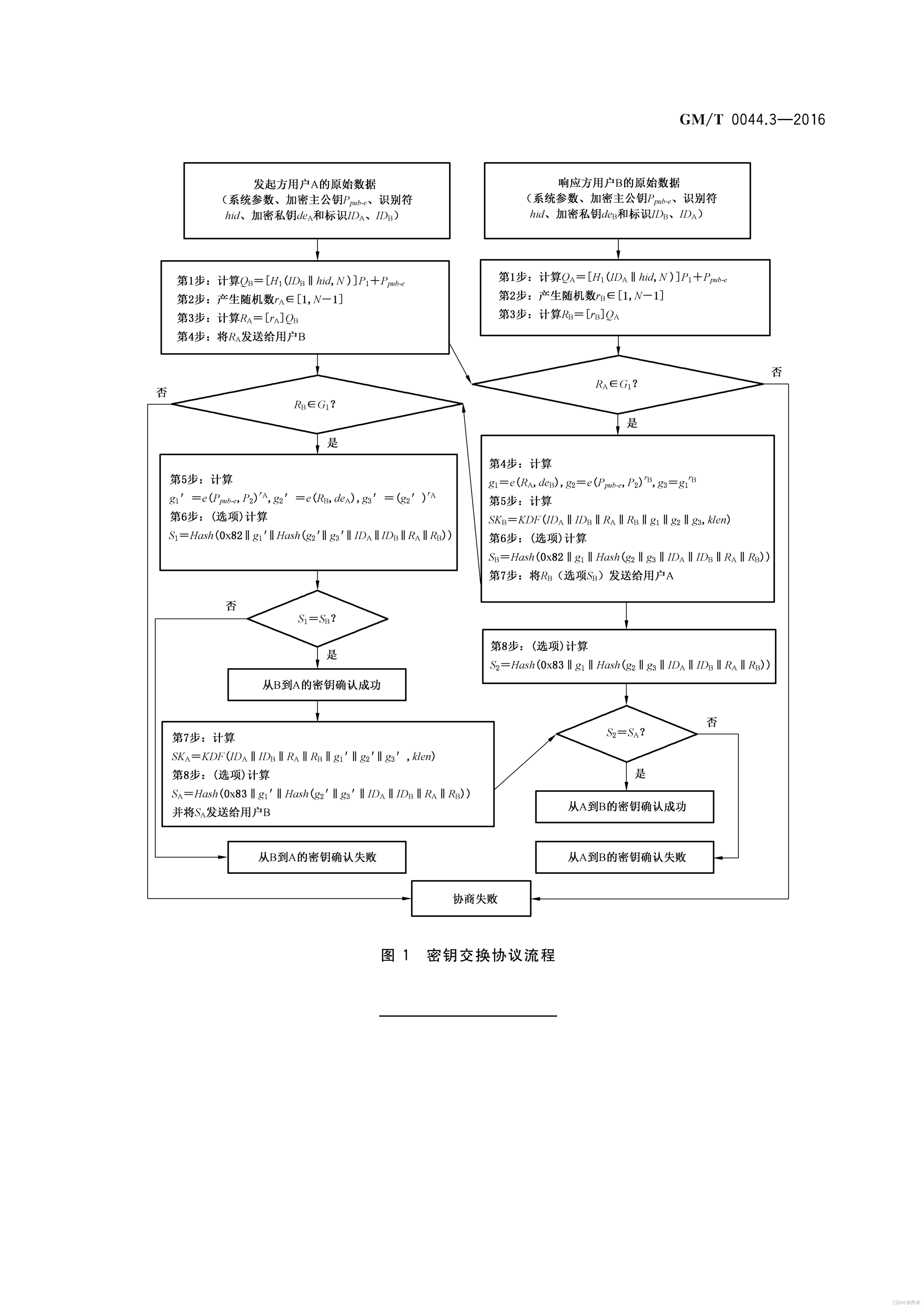

关键交换协议的具体方法如下: 说明:

说明:

1. 用户A和B的计算过程没有协调。

2. " (选项) " 部分是一个关键的认证程序,如果不需要钥匙,则无需进行计算或转移努力。

3. SM9关键交换协议如果用户A, 步骤五符合用户B, 步骤四的参数, 即 g1=g1', g2=g2', g3=g3', 则SM9关键交换协议准确无误。

4. 根据流程图,理解SM9关键交换协议的过程并不复杂,但其数学证明很复杂,需要具体的数学基础,对数学认证程序没有准确的说明。

第3节:关键交换协议

本文由 在线网速测试 整理编辑,转载请注明出处。