TCP SYN食品应用利用Linux编程中的创造性合成

- 编写要求

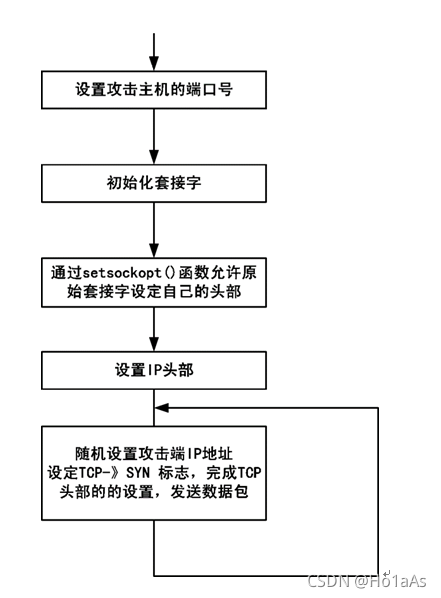

- 原理

- 源码

- 测试

- 环境

- 编译

- 运行

- 完

- 客户经常要求SYN与袭击有联系。

- 在传输数据时,客户端使用源的随机地址隐藏其 IP 地址。

- 在shell下通过

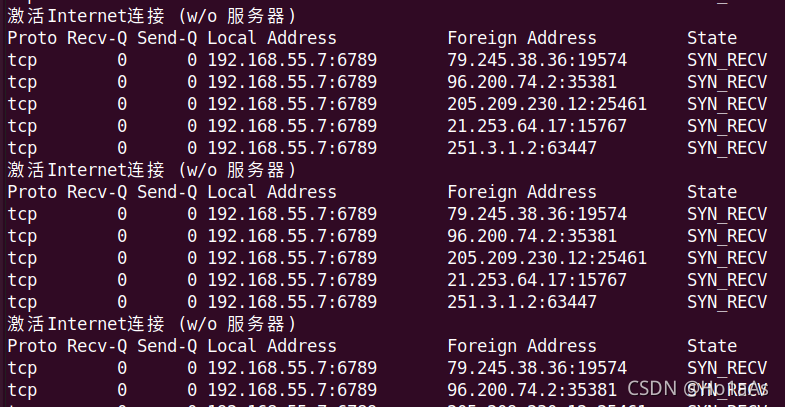

netstat -tn检查 syn_recv 连接以确保您的程序成功 。 - TCP 头环设为 1, 其余为 0 。

- 当假源 IP 地址在环圈中更改时, IP 头的校验和会被重新计算, 当 IP 头被更改时, 高层的头---- TCP 头的检查 - 也会被重新计算 。

- 攻击者:SEDUBUNTU12.04,Gcc评论4. 对不起,对不起,对不起,对不起,对不起,对不起。 3(Ubuntu/Linaro 4.0)对不起,对不起,对不起,对不起,3 -1

- Ubuntu20.04是目标。

最后更新:2021-10-21 21:25:49 手机定位技术交流文章

文章目录

编写要求

原理

源码

测试

环境

编译

事实上,Gcc建立在攻击计算机上。-lpthread

运行

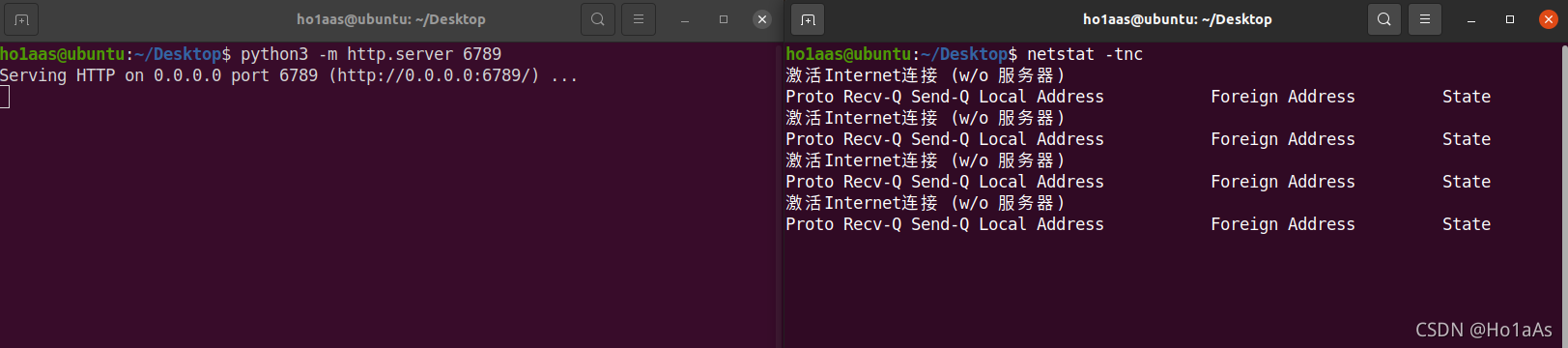

如果合成食物需要攻击开放港口,使用Python在目标系统上启动网络服务。

然后使用网络状态监测连接。

为了进行攻击 攻击机器必须扎根

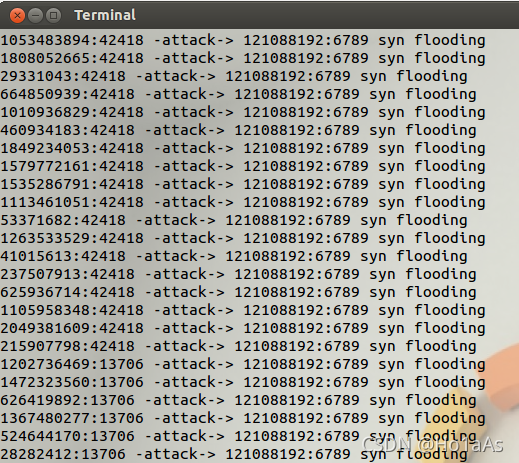

小数格式的 IP 地址、 IP 随机化和 港口随机化

看看目标 已经发生了很多攻击事件

完

@Ho1aAs, 欢迎来到我的持发委。

本文由 在线网速测试 整理编辑,转载请注明出处。