1或2个攻击和防御地板(物理层、数据连接层)

- MAC 洪水袭击的基本要素

停战委员会水灾袭击是通过改用停战委员会地址机制进行的,第二级交换机内装有停战委员会地址表,记录开关港与停战委员会地址之间的通信,最有可能记录如下: - MAC泛洪攻击原理

洪水袭击是通过假造大量未知的MAC地址、用于持续学习的贸易机器和最终将填满MAC表格来实现的,这样,老化后无法再将固定主机MAC地址添加到Mac地址列表中,从而导致数据传播。 - 实验环境

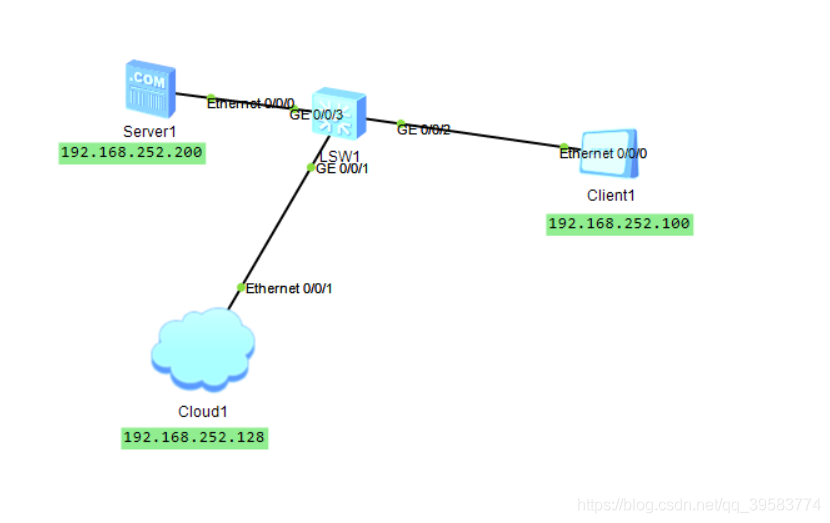

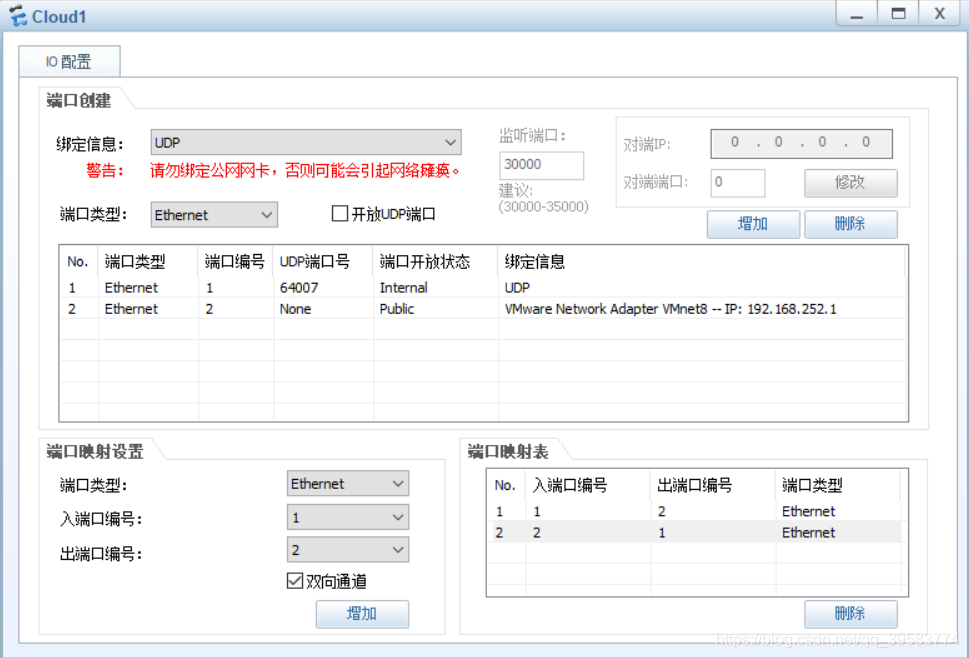

Kali是攻击机器的虚拟开关

- 防御方法

华为交换机

为了限制每个港口的MAC地址或甚至MAC地址的数量,MAC洪水袭击建议以接口方式使用港口安全。

最后更新:2021-10-29 15:06:28 手机定位技术交流文章

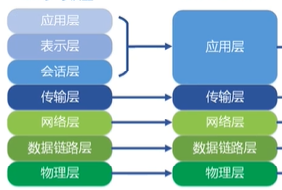

OSI参考模型介绍

开放系统互连参照模型(英文:开放系统互连反应模型,缩写OSI)是国际标准化组织(标准化组织)建议的概念模型,这是一个标准框架,旨在将全球计算机作为一个网络连接起来,在ISO/IEC 7498-1中界定。

| 名称 | 作用 |

|---|---|

| 物理层 | 将数据转换成能够通过有形通道传送的电信号,类似于邮局中流动的工人。 |

| 数据链路层 | 确定如何访问网络介质。 在此级别上设置数据, 并处理流动控制 。 下层指定了穿刺结构并提供硬件位置, 与邮局拆解雇员的位置相同 。 |

| 网络层 | 使用权数据路径通过一个广泛的网络,类似于邮局工作人员分类。 |

| 传输层 | 提供可靠的终端到终端连接就像一个企业中一个全面运作的邮局的邮差一样。 |

| 会话层 | 用户使用简单名称建立链接的Enablatg类似于一家公司的一名秘书,该秘书收到信件、信件和拆散信封。 |

| 表示层 | 咨询数据交换格式是为公司首席执行官和为老板撰写文件的助理编写的详尽简报。 |

| 应用层 | 用户应用程序和网络之间的交互点。 |

TCP/IPP 示范介绍

由于在OSI到达之前, tcp/ip模型广泛使用,而初级网络设备以tcp/ip模型为基础,OSI模型仅适用于理论,在实际生产中,我们使用TCP/IP五层模型,因此,OSI只是一个理论模型,但两种模型非常相似,只是OSI更加全面和完整。

TCP/IP和OSI有互惠联系。

因特网网络结构以TCP/IP为基础,以TCP/IP为基础的参考模式将议定书分为四层:网络接入层、网络连接层(主机对主机)、传输层、应用层以及五个应用层次、传输层、网络层、数据连接层和物理层。

| 名称 | 作用 |

|---|---|

| 应用层 | 应用层位于OSI参考模型的顶端,向用户提供他们所需要的服务,如FTP、Telnet、DNS、SMTP等。 |

| 传输层 | 传输层与OSI参考模型的传输层相对应,为应用层实体提供端对端通信,并确保软件包的相继传输和数据的完整性,该层界定了两项关键协议:《转让控制议定书》和《用户数据报告议定书》。 |

| 网际互联层 | 外部网络界面与 OSI 参考模型的网络层相对应, 并主要解决主机对主机的通信问题。 它包含一个协议设计包, 用于整个网络的逻辑传输 。 在将主机重新指派到 IP 地址以完成主机位置时, 它也负责多个网络的数据集路径 。 |

| 网络接入层(例如(在主机网络一级)) | 网络接入层与OSI参考模型中的物理和数据链度相对应,它监测主机与网络之间的数据交换,实际上,TCP/IP没有确定协议水平,但参与相互联系的网络利用其物理层和数据链层协议,然后与TCP/IP的网络接入层连接。 |

各层对应的协议

| 层 | 协议 |

|---|---|

| 应用层 | TFTP、HTTP、SNMP、DNS、Telnet … |

| 传输层 | TCP、UDP |

| 网络层 | IP、ICMP、RIP、OSPF、BGP、IGMP |

| 数据链路层和物理层 | SLIP、CSLIP、PPP、ARP、RARP、MTU、IEE802、… |

提供TCP/IP模型的下列设备演示以及攻击和防御。

TCP/IP物理层

向物理层提供中继器、集束器、双扼杀器、共轴电缆、光纤等等,这些大多用于位流传输,但这并不改变数据和保证原始数据可以通过各种物理介质传送,第一和第二层包括本地和广域网。

物理层安全

关于这里主要的安全关切, 实体黑客直接和简单地切断了网络, 而这里没有讨论这种程度的安全。

数据连接图层(TCP/IP)

数据连接层的主要设备是网络桥、网络卡和二级开关,其中采用了MAC地址(又称为实际地址)的概念,MAC地址为48长(6字节),一般代表12个十六进制整数,如AA:AA:AA:AA:AA:AA:AA,前三个字节标明制造商,随后三个字节由制造商自己发放,条件是能够联网的设备

数据连接图层(TCP/IP)安全

MAC泛洪攻击

| MAC地址 | 端口 |

|---|---|

| AA:AA:AA:AA:AA:AA | port-1 |

| BB:BB:BB:BB:BB:BB | port-2 |

| … | … |

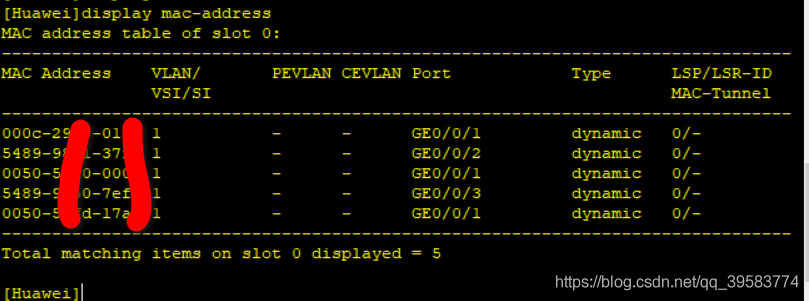

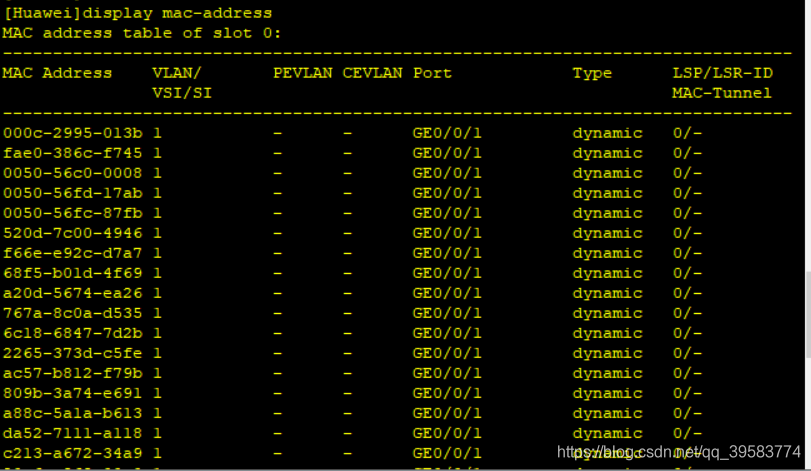

表格的大小因制造商而异,但通常为8千分之8。 交换机会可以了解可获取设备的情况,如果长期未通报记录,交换机会可以将记录从表中删除,这些机会也称为老化时间,当MAC表格中未记载的设备向总机提供数据时,交换机会可以广播。

MAC 注意在总机上学习

接下来,在Kali,我们欺骗了MAC的地址交换。

安装dnsiff(macof)工具包

查看mac地址表

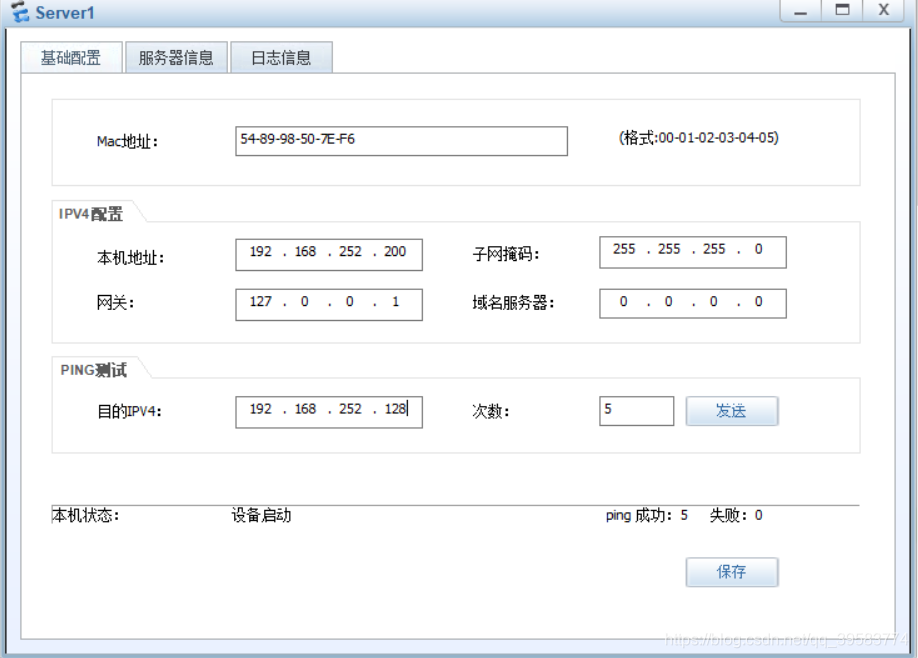

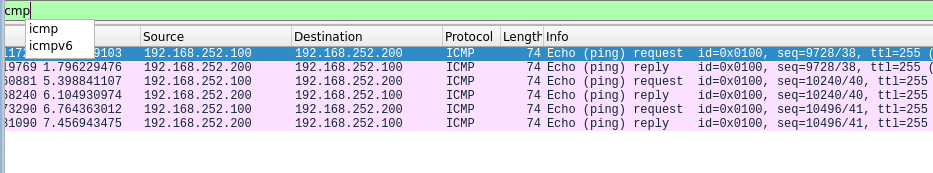

当Kali被假冒时 我们会发送IPCMP数据包 并利用Kali来检测能否检测到

您可以看到 Ping 的包被收集, 证明您可以捕捉客户端1 提供给服务器的数据 。

然后,MAC 充满了广播交换的机会。

本文由 在线网速测试 整理编辑,转载请注明出处。