攻击服务器(计算机)的最佳方法是什么? (二)

最后更新:2021-11-29 07:52:54 手机定位技术交流文章

前一条款将应急反应概念确定为安全需要,从客户描述中收集信息,用以协助处理奇特情况,强调什么是应急反应和应急反应的基本程序,在现实工作环境中,将讨论我们的分析方法以及具体的分析方法、工具等。

目录

四、工作场所过程分析(重点):

1. 日志分析

一, 定位日志路线并下载日志 。

1. IIS环境:

2. 宝塔环境:

三。见 Windows 中的日志 :

四. 日志文件路径在各种背景中基本相同,不再重复。

2. 分析日志思路

一,你如何在日志档案中找到攻击事件?

3. 日志分析方式

一. 手工(如上所述)

2. 利用工具

4. 工具介绍

一. 建信提供的360星日志分析工具:

二. Windows 日志自动日志日志跟踪器的日志日志记录跟踪器, Windows 日志自动日志记录跟踪器的日志记录跟踪器

三. ELK和Splunk(最常用)

2. 后门分析

1.常见危害:

2.常见分析:

补充资料:

病毒分析:

病毒查杀:

病毒动态:

恶意软件网络扫描站点 :

3. 流量分析

4. 脚本软件分析

五. 骨质疏松模拟分析(罕见)

之后将对前述每一方向作出深入的解释。

首先,你可以从采访中学习。

为加强这一想法,将使用各种具体例子。 欢迎订阅!

四、工作场所过程分析(重点):

1. 日志分析

一, 定位日志路线并下载日志 。

服务器日志路径因环境而异。

例如:

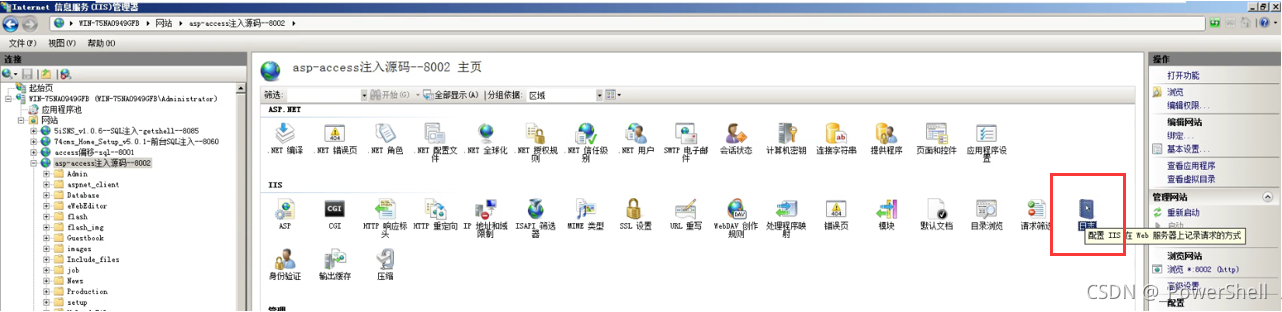

1. IIS环境:

它很少使用,但有助于理解。

如果站长不在日志上签名的话

时间、攻击IP、攻击文件、请求方法、状态代码等等 都记录在日志上

(为保存哪些文件指定了海报前日志。 )

2. 宝塔环境:

塔面板发现Linux安装目录, 发现配置文件,conf等等, 发现日志文件路径, 并下载日志文件,

三。见 Windows 中的日志 :

访问服务器管理界面。 定位合适的服务器 。

系统安全和编程的重要性怎么强调都不为过,事件编号的数量表示进行在线搜索的可能性。

四. 日志文件路径在各种背景中基本相同,不再重复。

真正工作环境中的每个安全组织都有先进的应急反应程序, 包括给定服务器所需的日志文件位置。 如果我们找不到白纸, 可以用白纸找到。 不必麻烦 。

2. 分析日志思路

一,你如何在日志档案中找到攻击事件?

首先,检查像语句键这样的字词的日志,例如:

输入语句级别: 查找关键词, 如选择和上数据xml 。

攻击工具级别: sqlmap、 nmap等。

它被称为指纹搜索:根据工具指纹数据进行搜索。

下一步, 定位日志信息和 IP 地址 。

在现实世界中,我们可以很容易地认出这类数据包。

我们找到了数据包;现在我们需要找到它的IP地址。

然后,看看所有的IP数据包 看看他做了什么。

检查IP键以检查攻击者是否成功,然后评估关键攻击。

在此之后,确定它是否是这次史无前例的袭击的根源。

如果我们在IP数据包中找到能力、权利、访问、后门等等, 他基本上就是这么做的, 我们需要捕捉他的所有信息。

如果确定袭击没有成功,或者异常点与它无关,记录是直截了当的。同一个人进入下一个IP地址。

最终,将汇编调查结果,处理攻击事件,向客户提出补救的基本建议。

整理-->报告

处理-->黑名单等(应急不是本质上解决,是临时处理。)

提出建议-->(我们只需要提出本质上解决的合理建议就可以)

3. 日志分析方式

一. 手工(如上所述)

在实际劳动力中,基本上不存在手工分析。

这在几个个人网站上都可以看到, 但并不特别普遍。

通常情况下,我们使用各种工具来检查日志。

2. 利用工具

公司为您提供在现实世界工作环境中就业的工具。

4. 工具介绍

一. 建信提供的360星日志分析工具:

现在官方不再维护它了 你有能力自己下载100次

弱点: 老项目( 只有 iis apche nginx)

设置配置文件( 无法初始化 Config. Evolution 邮件组件 ) 。

直接启动。 Bat 脚本文件是正常的 。

每个日志文件都经过分析,产生三个报告文件。

优点:

一个非常有用的网站访问日志分析工具可以有效地发现网络虫袭击、CC袭击、恶意恶意恶意软件扫描、奇点访问等等。 这一工具的所有特征都是一个关键自动分析、输出安全分析报告、支持 iis/pache/nginx 日志以及支持定制格式。

缺点:

情报用于适度的网站日志分析,对数据量巨大的网站来说并不理想,因为它支持较少种类的日志。

二. Windows 日志自动日志日志跟踪器的日志日志记录跟踪器, Windows 日志自动日志记录跟踪器的日志记录跟踪器

安装使用

后续会议,重点是工具的使用

三. ELK和Splunk(最常用)

必须使用的具体日志分析系统是ELK和Splunk。

检索大数据(快)

10 共同网络日志安全分析工具建议 -- -- 交叉路口 -- -- 博客公园 10 共同网站安全分析工具

2. 后门分析

10个经常使用的Webshell杀人工具

1.常见危害:

打破暴力、利用漏洞、交通攻击、马控制(Webshell、PC木马等)、病毒性疾病(采矿、蠕虫、敲诈等)。

根据密码攻击使用暴力、操作系统缺陷、ftp、ssh等

对于系统流量而言,三种影响是轻微的。

在火枪手的控制下,病毒侵袭危及服务器的正常运行。

为了避免谋杀人类,网基木马、PC木马和APP木马使用毒杀软件。

2.常见分析:

账户、港口、流程、网络、启动、服务、任务和档案都是计算机术语的例子。 等安全问题

以下是最常见的日志类型和储存地点: Windows,Linux

补充资料:

这篇文章是2011年埃及抗争专有报导的一部分。 我道歉, Aliyun. Com/t/485 Emergency Response Group。

收藏值! COM 安全脉动窗口安全工具系列

Sysinters - Windows 的 Sysinters 系统内部

病毒分析:

PCHUNTER是虚拟机器开关器 用于恶意代码检测 根基检测 火枪检测

萤火虫是无害的。

Windows SysInters 微软 Windows SysInterns 微软文档进程探索器:程序资源管理器

processhacker: Downloads - Process Hacker

autoruns: Autoruns for Windows - Windows Sysinternals | Microsoft Docs

OTL: https://www.bleepingcomputer.com/download/otl/

中国官方网站SysInspecter:下载 - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - -

病毒查杀:

对不起,Kaspersky-labs。这篇文章是我们特别报导全球之声Online.com/devBuilds/KVRT/latest/full/KVRT的一部分。

我不确定我在说什么 我不知道我在说什么

羽毛安全软件: 羽毛安全软件: 羽毛安全软件: 羽毛安全软件: 羽毛安全软件: 羽毛安全软件: 羽毛安全软件

360 到毒物: 360 到毒物 _ 下载

病毒动态:

CVERC - 国家计算机病毒紧急反应中心: CVERC - 国家计算机病毒紧急反应中心: CVERC - 国家计算机病毒紧急反应中心: CVERC - 国家计算机病毒紧急反应中心: CVERC

网上威胁威胁情报社区:主页

羽毛安全软件 -- -- 羽毛安全软件 -- -- 羽毛安全软件 -- -- 羽毛安全软件 -- -- 羽毛安全软件 -- -- Fe

基于计算机的反毒品软件——中国著名的反毒品软件——金山毒品交换论坛——免费清除病毒

Telecom butlers: 软件下载 _ obstatinte carousel killing _ Web 诊断工具——电信计算机 butlers论坛

在线病毒扫描网站 :

对不起,Virskan。 今天结束时,我们有很多工作要做。 不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不, 互联网

拉伸哈勃分析系统 / / / / / / / / / / / / / / / /

Jotti的恶意软件检测系统// Jotti 恶意软件检测系统

扫描病毒 -- -- 云识别网络 -- -- 多引擎在线威胁情报筛选/PC病毒、移动电话病毒、可疑文件分析

马匹全权负责 病毒是破坏者

3. 流量分析

在进行防火墙分析的同时,还将进行战术和控制。

例如,在特定时期内禁止了多少次访问。

可以对超过通常水平的特定IP访问流量进行交通检查,然后可以将IP评估为涉嫌袭击IP,然后对日志查询进行分析。

对交通流量的研究显示,某种IP接入流量太高,不能被归类为可直接处理的攻击性IP,这通常被称为黑名单表格。

这不是本地IP地址

......

4. 脚本软件分析

我们需要我们自己的应急反应工具箱, 用脚本软件进行分析。

稍后将发表关于这一主题的深入报道。

五. 骨质疏松模拟分析(罕见)

在不远的将来缺乏结果的情况下,最相关的问题是黑客人数高的问题。

因此,为了发现泄漏,我们必须首先模仿我们自己的渗透。

这是最具挑战性的环境之一, 我们成为黑客,攻击自己。

之后将对前述每一方向作出深入的解释。

首先,你可以从采访中学习。

为加强这一想法,将使用各种具体例子。 欢迎订阅!

本文由 在线网速测试 整理编辑,转载请注明出处。