网络嗅探与身份认证-实验二_Fly-Pluche的博客-CSDN博客

如果情况确实如此,就直接利用这个MAC地址来创建框架。

如果不存在,另一方面,他们向网络上的每一台电脑发送美国退休人员协会的要求。获取另一个主机的 MAC 地址。当目的地的东道方收到请求时,提交关于ARP答复的报告。本机收到此响应后,数据保存在 ARP 高速缓存中 。接下来你把框架放在一起

- 当前机器 XX 段硬件地址的对话框从网络 XX 地址中反复弹出。

- 个人电脑没有一贯的互联网连接,有网络中断的迹象。

- -i interface

- eth0 网卡

- -t target

- 数据完整性校验

- 在通过网络传输、复制或其他活动核实文件完整性之后,文档的 md5 值可用于确定文档的内容是否已经更改 。当文档的名称被更改但内容保持不变时,文档的 md5 值将保持不变 。不仅仅是文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容,文件的内容。它与文件名是否相同无关; md5 是检查后算法 。所以文件越大,校验时间越长。 md5校验,一个极小的可能性是 不同的文件 会产生相同的校验和。比Md5和SHA*更安全的检查算法。例如,sha1sum/sha224sum/sha2..

- 密码由服务器保存, 但无法明确保存 。摧毁数据库的后果将是灾难性的。通常在 md5 后保存128位元。当用户输入密码后,使用 md5 直接加密用户输入值 。加密输出是否与服务器记录的 128 字节匹配,这将评估密码是否准确输入。

- 网络安全的最佳信任关系应以IP+MAC为基础,而不是以IP或MAC为基础(RARP也有欺骗问题)。

- 设置静态的MAC–>IP对应表,不要让主机刷新设定好的转换表。

- 如有需要,停止使用ARP,并将ARP作为永久项目保存在相关数据库中。

- 使用 ARP 服务器。 服务器可以找到自己的 ARP 转换表, 对其它机器的 ARP 广播作出反应 。 确保 ARP 服务器不被破坏 。

- 使用代理 IP 传输代理 。

- 配置路径以保障IP地址到达合法路径(通过ARP条目的静态配置路径),并铭记使用交换中心和桥梁并不能防止ARP欺诈。

- 管理员从一揽子答复中定期收到RARP请求,然后核实ARP答复的有效性。

- 管理员定期检查主机上的ARP缓存。

- 应当指出,在使用SNMP的情况下,ARP欺诈可能导致陷阱袋丢失。

- 如果您有ARP病毒,您可通过清空ARP缓存、定义ARP对应方、添加路线信息以及使用反病毒软件来治疗。

- 第1步:密码至少应为8位数长,不要太短。

- 步骤2:"jfy"是缩写 用来用一个短语作为基本密码, 比如"只为你"。

- 第3步:在“2018jfy”中添加数字将改进基本密码。

- 步骤 4 : 添加符号, 改进密码到 2018 jfy? 我不知道该怎么办 。

- 第五步:改进密码,使 " 2018年? " 改为 " 2018年? " ; "? " ; "? " ; "? " ; "? " ; "? " ; "? " ; "? " ; "? " ; "? " ; "? " ; "? " ; "? " ; "? " ; "? " ; "? " ; "? " ; "? " ; "? "? " ; "? "? "? "?

- 步骤6: 制定规则, 要求不同网站有不同的密码, 例如“ XLWB2018Jfy? 我不知道我该怎么办 ” 。

互联网嗅探知识:一时作弊

密码安全

使用了 Wiresark 搜索过滤器:

当我说我在过滤源和目的地IP地址时 我不知道我在说什么

- ip.p.dst=; 找到源地址是ip. ip. imp. =xx

端口过滤:

- 抱歉, tcp. Port = 80, 此规则将源端和目的地端口限制在 80 :

- 出于过滤原因,使用 tcp.dstport=80=80。

- 对不起, tcp.srcport = 80 是80来源的筛选包。

- 抱歉, tcp. Port = 80, 此规则将源端和目的地端口限制在 80 :

协议过滤:

- http.request.method==“GET”

- http.request.method==“POST”

连接符and的使用

Wiresark 捕捉数据流

暴力破解密码

端口过滤:

- 抱歉, tcp. Port = 80, 此规则将源端和目的地端口限制在 80 :

- 出于过滤原因,使用 tcp.dstport=80=80。

- 对不起, tcp.srcport = 80 是80来源的筛选包。

- 抱歉, tcp. Port = 80, 此规则将源端和目的地端口限制在 80 :

协议过滤:

- http.request.method==“GET”

- http.request.method==“POST”

连接符and的使用

Wiresark 捕捉数据流

暴力破解密码

最后更新:2022-01-10 04:23:09 手机定位技术交流文章

网络嗅探与身份认证

实验目的

为HTTP等协议获取数据包,在Wiresark软件中掌握Sniffer(Sniffer)工具的使用,以掌握TCP/IP协议中许多协议的数据结构,并试验HTTP等协议中赋予的特征。

2. 交流环境中的网络嗅探和谨慎做法,以及研究和利用美国退休人员协会的安全漏洞,利用Arpopoof欺骗美国退休人员协会,以便从其他内联网用户收集数据。

3 为了残酷地进入网站,使用BrupsUit获得密码。

4. ZIP密码可以破译,安全密码的概念和设置也可以破译。

系统要求:Kali Linux 2和Windows。

交换网络结构:网络环境

Arpspoof、WireShark、BurpSuit和fcrackzip(用于拉链密码破解)都是实验工具。

实验内容、原理

网络嗅探

网络嗅探概述

Sniffers是分析网络交通数据的一种方法,常常用于网络安全攻击办法和商业研究;这一条的重点是嗅探、典型的嗅探工具和如何防止嗅探的概念。

一、嗅探简介

Sniffers通常用于数据截取和数据流的分组分析。

网络管理者利用狙击手对网络进行监视、寻找网络漏洞并检测网络性能。 当网络性能迅速下降时,嗅探者可以分析网络流量并找出网络阻塞的来源。

但是,黑客利用狙击手在网络中获取大量敏感成像。这不是我能做的事情。在许多袭击中使用了手动欺骗手段。如会话所示,劫机和窃取小费。黑客可能只是捕捉互联网用户账户、认证代码、密码、身份证、银行卡等,考虑到消费者的使用情况或套期保值。

二、嗅探的工作原理

Sniffers是一台装有嗅探器的计算机,可以从局域网上的计算机接收数据包。对这些信息也进行了分析。因特网是一个以广播为基础的数据传输系统。主机节点处理所有物理信号TCP/IP亭的大多数应用协议都通过互联网公开传达。明确的数据可能包含敏感信息(例如信用卡号码)、账号、密码、银行卡和其他敏感信息)。使用嗅探工具后,任何通过当地计算机传送的数据包都可以由计算机接收。因此,重要信息被盗。由于嗅探者的秘密性质,只是被动接收数据,而不向外发送数据,因此,在整个数据传输过程中,窃听是很难探测到的

如果网络卡以混合(不准确)模式配置,它会收集网络上的所有数据框架,并且处于网络的“重”状态;如果计算机以这种方式设置,它(包括其软件)就是嗅探器。

ARP欺骗

高速缓存

每个主机都有一个 ARP 高速缓存, 记录其他 IP 地址的最新通信到他们的 MAC 地址。 如果您想要与主机互动, 请先在 ARP 高速缓存中发现主机的 IP 和 MAC 信息 :

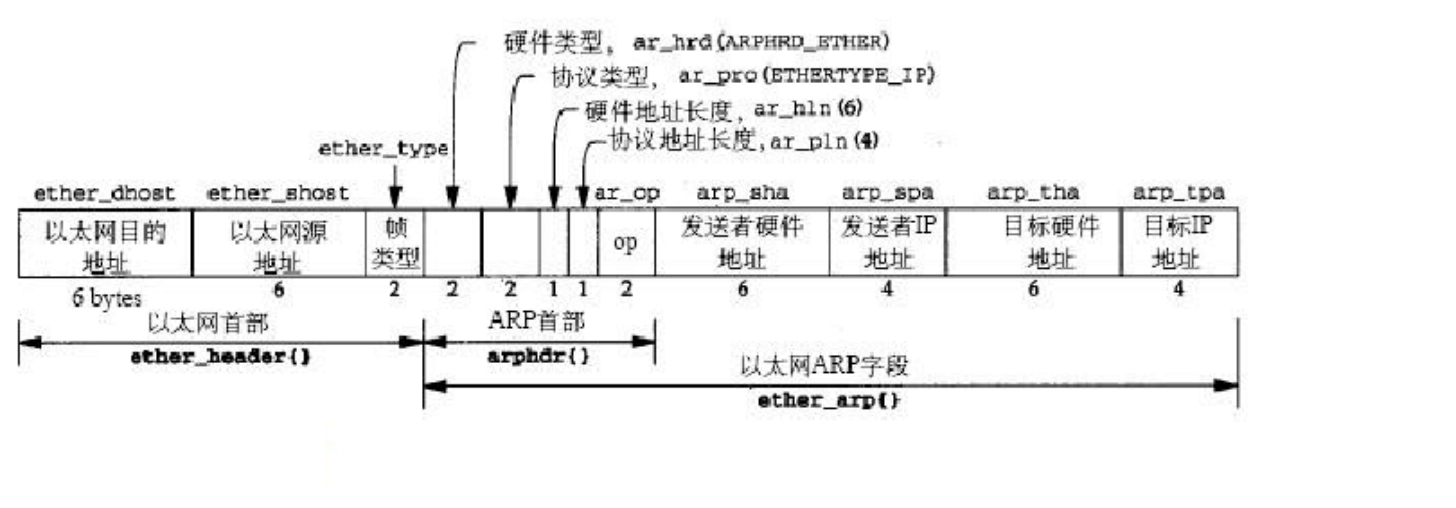

| ARP报文格式: | |

|---|---|

|

ARP协议的缺点

ARP的发明使网络在网络众多东道主之间的信任基础上更有效地运作,因此本身就存在问题:

ARP 地址转换表依赖于快速缓存动态更新。此外,高速缓存更新也受到更新周期的限制。仅保存最近使用的地址的地图元素 。这使攻击者能够利用这种情况。在高速缓冲内存更新表格条目之前,您可以编辑地址转换表。实现攻击。

美国退休人员协会的请求是以广播形式转达的。东道主可在互联网上单独发送美国退休人员协会的答复。当其他主机得到答案时,在将信息录入当地MAC地址转换表之前,它们不会核实信息的合法性。攻击者然后可以发送一个假的ARP 回应 目标的主机。结果,当地停战委员会地址清单被篡改。ARP欺诈可能导致目标机器和网关之间的沟通失败。它更有可能导致通信的再定向。所有数据都将通过攻击者的电脑传送因此,存在着重大的安全关切。

ARP 攻击

如果发件人的硬件地址栏 包含攻击者的硬件地址 这可不是个好主意发件人的IP地址用来替换伪造者的IP地址结果,美国退休人员协会提出了欺骗要求。结果,东道方被美国退休人员协会高速藏匿处欺骗。无独立身份者的IP地址以及与该地址有关的MAC地址将改为作弊者的IP地址。这就是ARP撒谎的原因特别的,如果攻击者装作通道所有进出外联网的通讯 将通过子网进行要达到捕获其他主机所需的带宽量,这危及数据传输保密。

因此,第三方东道主可能会制造一个ARP假信息,尽管发端东道主无法披露真相。

黑客仍然在向对方的系统发送假的ARP数据包。数据集包括一个与当前设备相同的Mac地址。因此,当它们对信息作出反应时,由于重复一个简单的地址错误,正常的网络通信不可行。或者,如果未能按时完成,因此,网络接入受到限制,网络设备负担过重,网络通信退化。。

美国退休人员协会攻击了两种计算机:

由于袭击使用ARP的要求是“欺骗性的 ”, 防火墙可能被误认为常规请求数据包,因此无法被拦截。 因此标准防火墙很难在袭击中幸存下来。

由于袭击使用ARP的要求是“欺骗性的 ”, 防火墙可能被误认为常规请求数据包,因此无法被拦截。 因此标准防火墙很难在袭击中幸存下来。

密码安全

口令破解方法

密码可以用两种方式打破:

1.暴力破解

暴力破解是所有数字、字母、特殊人物等等的混合体。测试所有可能的密码组合, 看看是否是用户的密码 。我不知道这是否是一个好主意, 但我也不确定这是否是一个坏主意。然而,这是发动加密攻击的最有效方法。然而,随着密码的密码长度和密码构成类型的复杂性增加,打破密码所需的时间也随之增加。

2.字典攻击

词典攻击比暴力破译法要复杂一些,因为词典攻击根据受害人的个人信息,例如绰号、别名、姓名、出生日期信箱等等,生成了可能的密码词汇。字典攻击的影响取决于字典的精确度。

实验过程

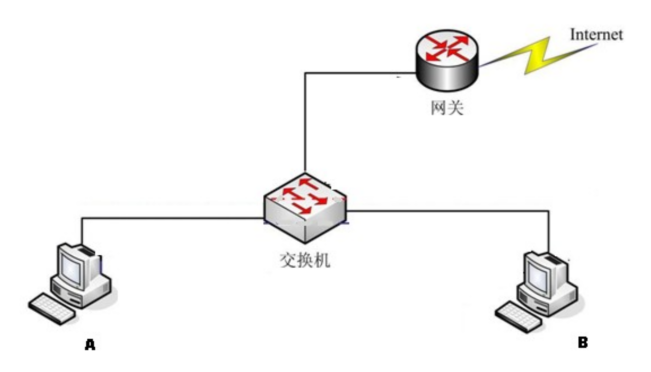

1. 主机A在外联网上,主机B管理sinffer(Wiresark),只从主机A提取数据。

实验网络拓扑图:

两个主机都应该连接到一个网关 并使用“布里奇连通”

一.1 创建上述过滤语句。

抓人要用电锯

一个2B能够观察A与外部网络之间的通信(账户和密码在A中提交)吗? 为什么?

这不可行,因为A中提供的账号和密码是通过https加密协议发送的,而B只查看了分类文本。

2.1 为了从A到外部网收集数据,B将构成哪个实体,以便进行退休计划欺诈攻击?

B冒充子网的网关。

让B将所有文件传送给A,以便愚弄B.A必须在局域网** 发挥总机功能(目前B是Win7主机)**。

我们将建议B,我们是网关, 并且对ARP协议的防守 以缺乏欺诈为前提, B将使用A作为网关 并将数据传输到A。

2.2 创建 arpspoof 命令格式。

由于B的要求已送达A,B的要求没有得到网关的回复,而且可能无法在因特网上查看,因此B很容易发现ARP的欺诈行为;因此,我们还应允许B通过定期的互联网访问窃取信息。

须将B向网关提出的请求转发:

2,3B可访问A和外联网通信(A中输入的账户和密码)?

绝对的,由于登录界面的许多账户证书是直接传递的,它们可被视为抓获袋。

在互联网上发现了两个用户账户、密码和Wiresark中明确内容的截图。

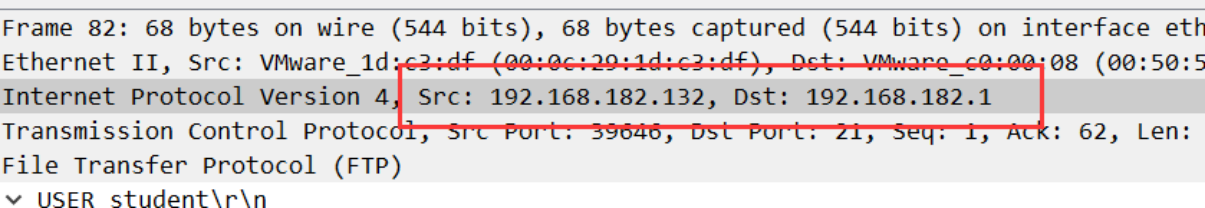

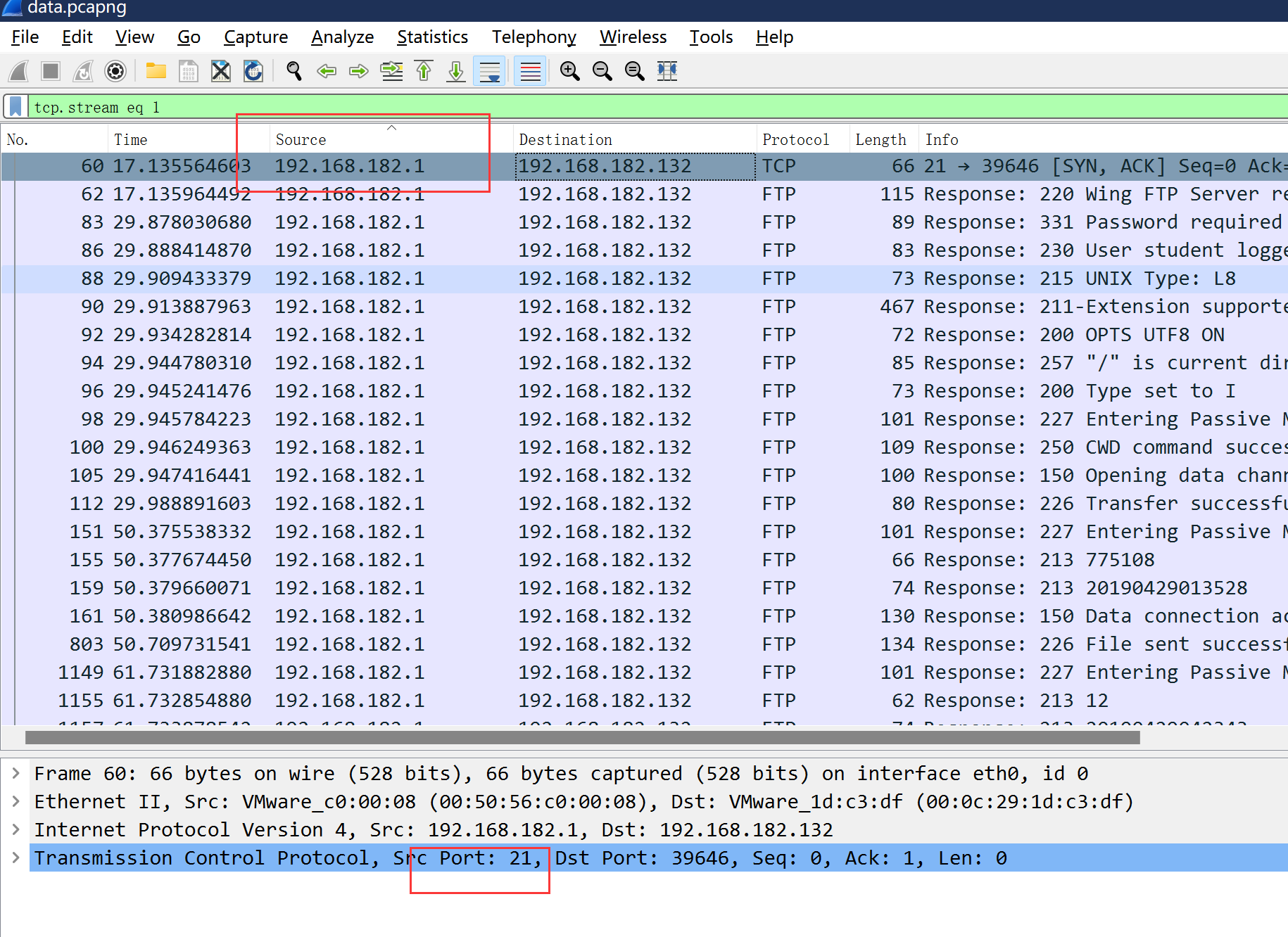

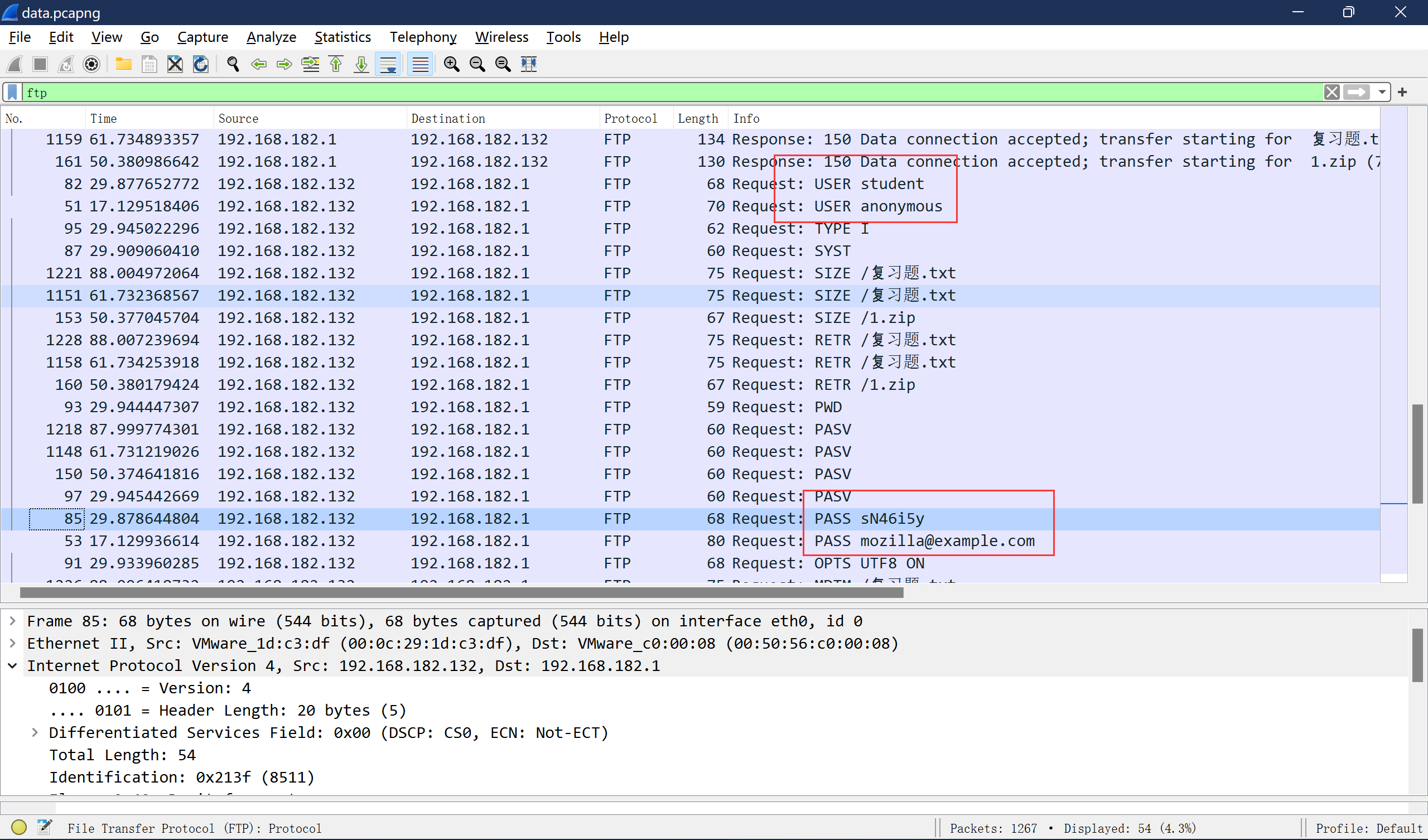

3FTP数据减少部分:使用 WireShark.data.com 打开实验数据。对不起,capng。

FTP 服务器的 IP 地址是什么? 您是如何以 FTP 服务器的身份遇到它的?

采用FTP 过滤:

在21号港口可访问ftp服务器,我们只需查看21号港口的pip:

无法关闭临时文件夹:%s。

1. 并非总是网关;经常,网关的管道设于.一。

三,两个客户端 FTP 服务器登录的账号和密码是什么?

它必须输入账户代码两次,第一次错误输入两次,第二次输入正确输入两次。

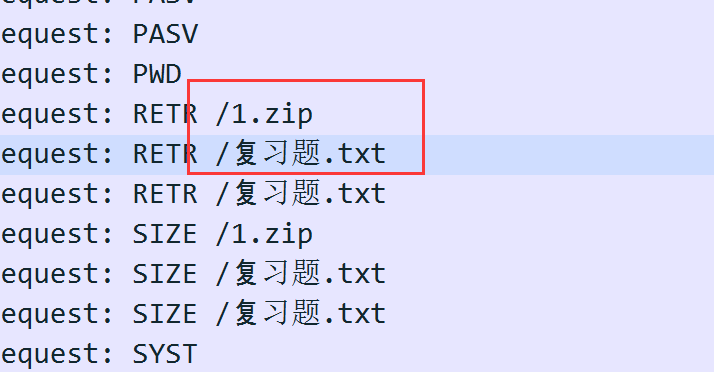

3.3 客户访问或下载了FTP的两个文件、一个ZIP和一个TXT。 它叫什么? 请记住文件名可能是中文。

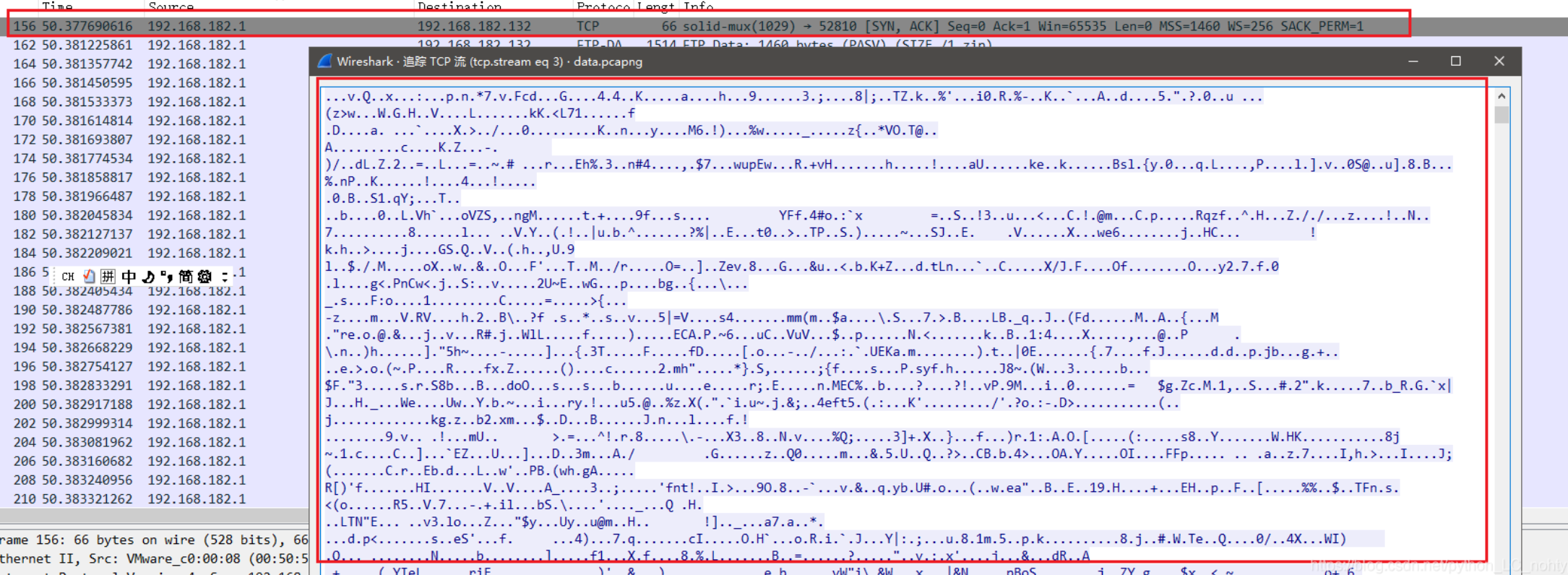

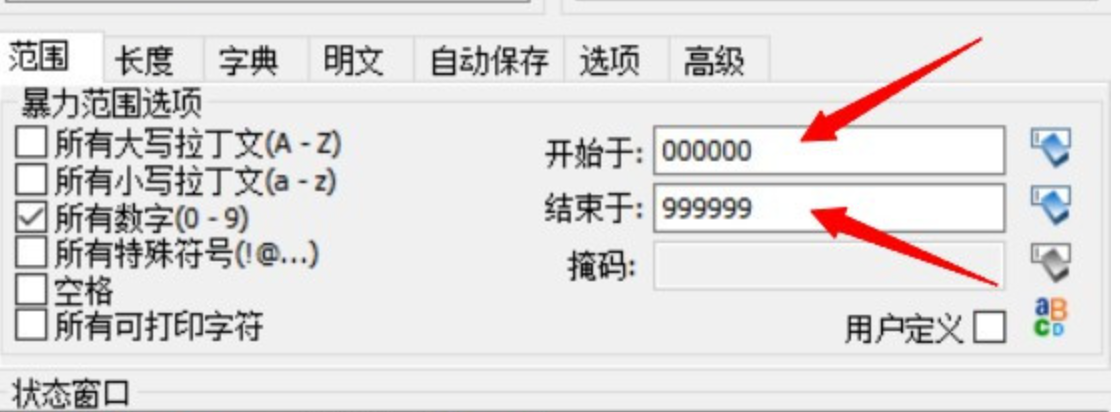

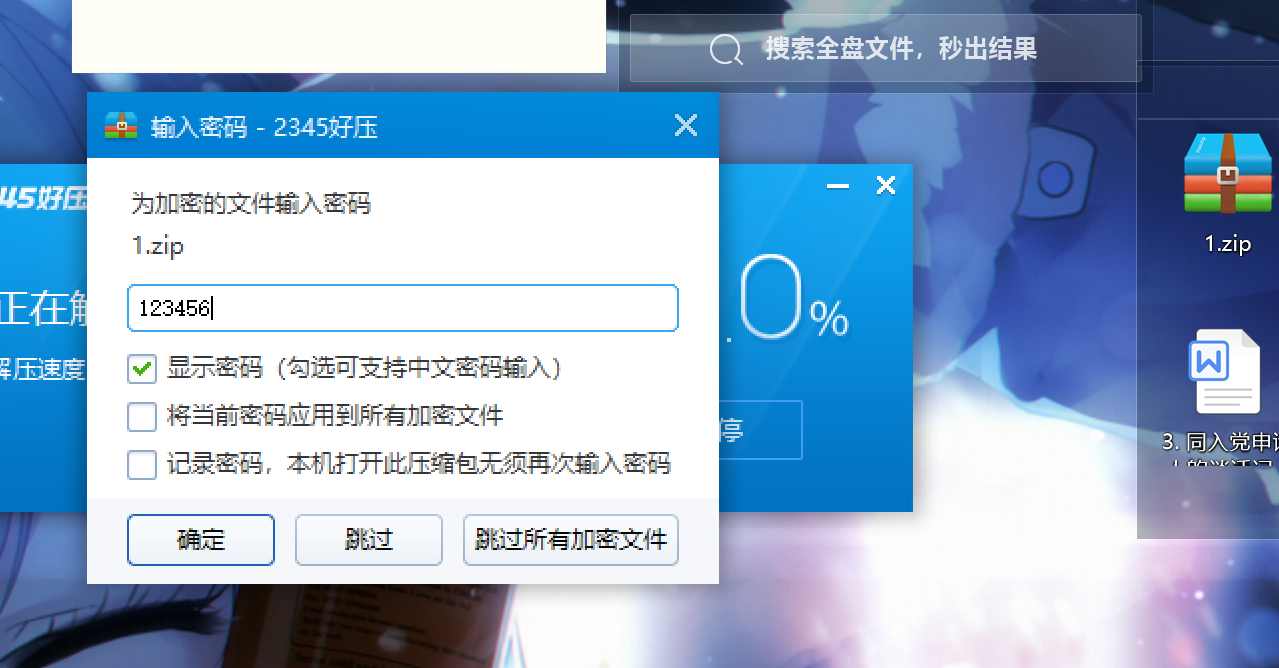

3个回转和打开 ZIP 文件( ZIP 包含一个减压密码, 试图破解密码, 提示密码包含数字和六个位数) 。

由于FTP服务器通过TCP传输为数据传输提供可靠的保证,TCP数据包的筛选和搜索以Zip文件页头和文件端快轨确认包的位置为基础。

504B0304 拉链文件头

保存和下载文件。文件以密码打开。

为暴力密码破解设定六位数的密码范围。

123456是密码

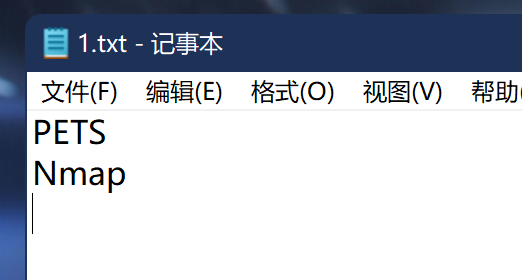

三,TXT文件的内容是什么?

可通过以下监测TXT信息来看待该文件:

网站密码破解部分

这是该国历史上第一次也是世界历史上第一次,而且自该国历史以来已有很长时间了。如果试图破译暴力,则通过利用人们习惯的编码名称、地名或经常使用的术语来破译暴力,词典可以破译暴力。虽然字典破译速度比暴力破译速度快,但密码设置可能包含没有字典库无法破译的单词。因此,必须有一个强有力的字典。

目标网站、词典( Wordlist) 、 您的正确密码、 字典攻击 、 您如何将密码评估为正确的密码, 以及您可以破解的截图?

4、MD5破解

MD5的作用

SqlMap从数据库用户表中提取的数据,密码MD5值为728C50CFE7DF5E09A33CA456B94AE。

那么,密码是什么意思?

开膛手杰克到底扮演什么角色?

John 开膛手是一个自由开放源码程序,是一个快速密码破解工具,它试图在已知加密的情况下破解明确的密码,支持大多数现代加密方法,如DES、MD4和MD5。

它支持广泛的系统结构,包括Unix、Linux、Windows、DOS模型、BeOS和OpenVMS,主要目标是解码弱Unix/Linux密码。

它支持 Windows LM hash 和其他许多Hashi 和 社区增强版本的密码, 以及 Unix 平台上最常用的密码类型。 它是一个开放源码程序。 Kali 带来了 John 本人 。

可执行文件的位置: / usr/ sbin/john

密码词典目录: / usr/ share/ john/

字典破译和暴力破译都得到开膛手杰克的支持。

思考问题:

1. 讨论如何避免美国退休人员协会的攻击。

「防御措施」

2. 在创建安全密码(密码)时应遵循的准则。

1.谐音混合法

例如,生日是“19950824”,可以定为“199wo82s”。

2.造句法

使用一个简单易记的语句,比如“不吐掉葡萄就吃掉葡萄”, 可能会被设置为“cptbttptp”。

3.6步密码设置法

3. 讨论字典攻击的意义。

当解码密码或密钥时, 请尝试对使用者定义的字典基础进行可能的密码( 字词或词组) 攻击。 暴力破译和字典攻击之间的区别在于暴力破译了所有可能的密码组合, 而字典攻击则使用一个指定的单词列表( 可能的密码), 可以破译密码或密钥, 尝试对用户定义的字典基础进行可能的密码( 词组或词组) 攻击。 暴力破译和字典攻击之间的区别在于暴力破译了每一种可能的密码组合, 而字典攻击则使用一个预先定义的单词列表( 可能的密码 ) 。

4、 实验小结

了解许多相关知识

ip.p.dst=; 找到源地址是ip. ip. imp. =xx

本文由 在线网速测试 整理编辑,转载请注明出处。