远程访问及控制SSH

最后更新:2022-03-20 23:56:00 手机定位技术交流文章

目录

SSH基础

什么是SSH

SSH特点

SSH协议

SSH原理

用户登录

远程安全复制 - Scp 命令

ftp- 安全 FTP

服务端配置

构建密钥对验证

密钥对验证实验

SSH基础

什么是SSH

SSH(安全壳牌)是一个安全通行协议,主要用于提供远程登录和进入字符界面。

复制等功能。

SSH协议加密了对话双方之间的数据传输,包括用户登录时输入的用户密码。

SSH协议比以往的应用程序,如Telent(遥射)、RSH(远程壳牌、远程命令执行)和RCP(远程文件复制、远程文件复制)更安全。

OpenSSH是一个开放源码软件项目,执行关于多个UNIX和Linux操作系统的SSH协议。

SSH特点

安全远程登录

安全文件传输

安全执行远程命令

SSH协议

客户工作站的远程管理需要一个安全的贝壳环境。

TCP 22 是默认端口 。

sshd 是服务名称 。

/usr/sbin/sshd是服务端主机。

/etc/ssh/sshd_ config 是服务端配置 。

ssh_ config: 这是给客户端的 。

sshd_ config: 客户端配置

| 访问形式 | 端口号 |

|---|---|

| SSH: 安全壳牌默认端口 | TCP:22,广域网 |

| TELNET: 明确的无障碍形式 | TCP:23,一般局域网 |

| 远程桌面 | 图形用户界面 3389 |

SSH原理

客户端发起链接请求

服务端提供其公用钥匙和会话标识(这是客户获得服务端公用钥匙的阶段)。

客户端生成密钥对

客户使用其公用密钥或会话 ID, 计算一个值 Res, 并使用服务公用密钥加密它 。

客户端为服务提供加密值, 它使用私人密钥解密并返回 Res 。

该服务使用解密值 Res 或会话 ID(客户的公用钥匙在服务的现阶段获得)计算客户的公用钥匙。

最终,每个中心将有三个秘密钥匙,一个是公共钥匙,一个是私人钥匙,另一个是公共钥匙,所有进一步的对话都将加密。

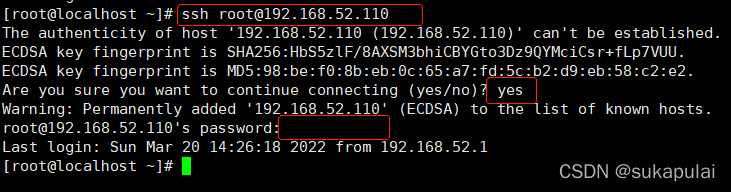

用户登录

@ [主机远程服务器主机名或 IP 地址] ssh [用户远程主机名]

ssh 命令提供远程访问 sshd 服务,为用户操作和维护服务器提供一个安全的空壳环境,应当用来创建登录用户和目标主机IP 地址作为选项。

登录主机, 被认证为其他 root 用户 。 默认使用 22 个端口 。

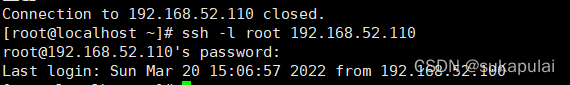

ssh-l [远程主机用户名] -p 端口

使用 -l:-l 选项提供登录名 。

-p: 提供登录端(如果服务端口未违约,使用 -p 端口的登录是必要的) 。

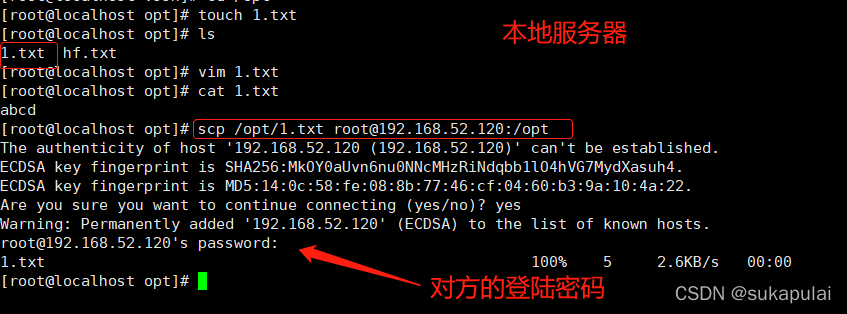

远程安全复制 - Scp 命令

与远程主机的 SSH 安全连接可用于使用 scp 命令传输文件。 当使用 scp 命令时, 您必须指定源、 目标主机地址、 登录用户和提示, 然后输入密码 。

NB. 您可以使用 scp 远程复制单个文件, 但是如果您想要复制文件夹或目录, 您必须使用“ r” 选项 。

命令基本格式

格式I如下:scp 用户@host: file 1 file 2

scp 文件 1 用户@ host: file 2 格式二

无法删除文件夹“{0}”。

本地文件登录用户的 Sp 路径@ip 地址: 文件仓库路径

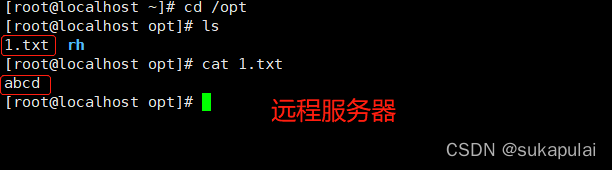

* 例如:我们将在1.txt下方为本地/顶点。此文件被复制到远程服务器/顶点目录( IP 地址) 。

ftp- 安全 FTP

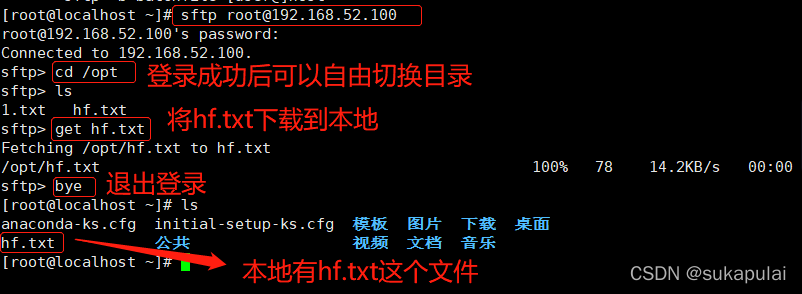

SSH与远程站点的安全连接可用于使用Sftp命令上传和下载文件,包括登录程序和与FTP相类似的互动环境,以改进目录资源管理。

◆ 命令基本格式

sftp user@host

get:下载

put:上传

1. 要下载的文件:

例如,我们使用 sftp 命令将IP 地址与其本地下载的 IP 目录. txt 之一连接到服务器上的远程连接:

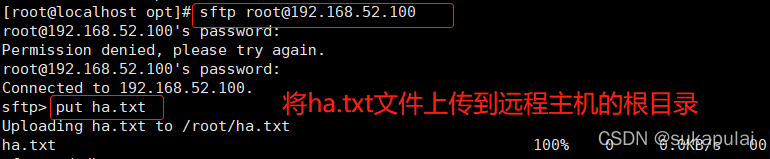

上传文件:put

例如,在以上情况下,在我们着陆后,我们将本地文件/opt文件放在目录.txt 文件中,并上传到远程连接服务器上。

服务端配置

Sshd 服务提供两种认证方法:

密码验证

这很简单,但可能会被暴力打破, 在观察它之前, 博客对系统弱点测试有一个彻底的描述。

密钥对验证

要认证,需要匹配关键信息。通常情况下,最初在客户中创建一对关键文件(公共和私人文件)。然后将公钥文件保存到服务器所选择的位置 。远程登录时,在加密/解密方面,该系统将使用公用钥匙和私人钥匙。能增强安全性,且可以免交互登录。

构建密钥对验证

使用 ssh_ Keygen 工具以及可用的加密算法RSA 或 DSA (用于定义算法类型的 ssh-keygen- t 选项) 为 Linux 客户端中的当前用户创建密钥对 。

具体过程分四步

第一步:

创建密钥对:

id_rsa 是私人密钥文件 。

Two Id_rsa. Pub 是公开密钥文件 。

第二步:

id_rsa. Pub 正被上传为公开密钥文件 。

第三步:

进口公共关键信息,包括公共关键图书馆文件:/.Ssh/授权_keys

第四步

使用密钥对验证方式

密钥对验证实验

远程服务器( 互联网协议地址 :)

1台计算机(IP地址:)

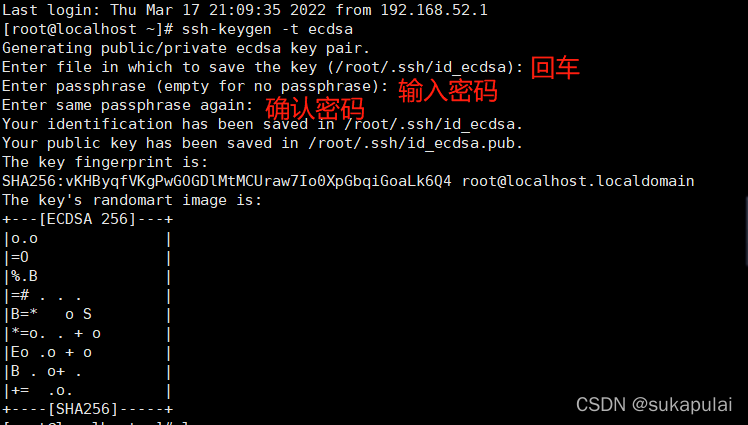

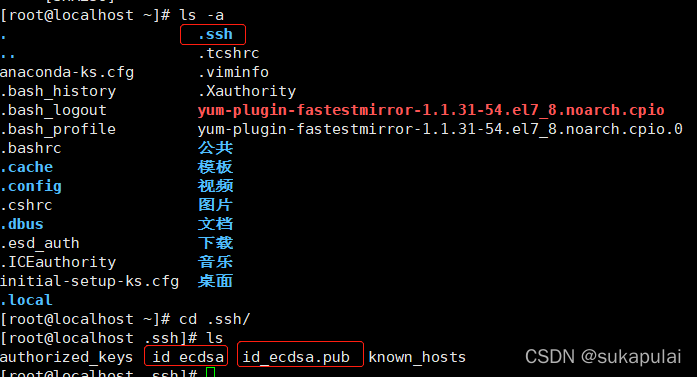

步骤1:在客户端上生成密钥对 。

先打开服务器的公用密钥。 文件位置: /etc/ ssh/ sshd_ config

本地公用钥匙由客户用户生成。

命令 ssh- keygen- t

现有两种加密技术:登记册系统管理人和每日生活津贴。

含有公用密钥的文件应该上传到服务器 。

将创建的公钥文件上传到服务器,并将其应用到服务器终端用户的公钥数据库。

id_ecdsa.Pu 公用密钥文件

id_ecdsa 私人密钥文件

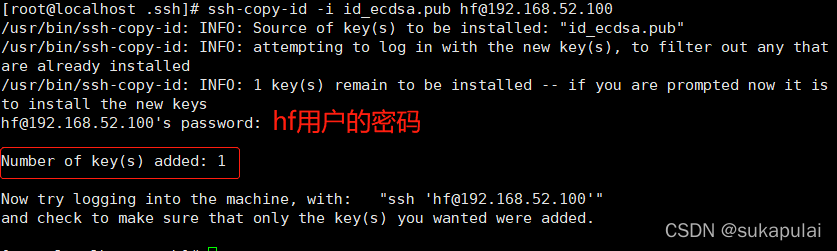

输入以下命令:

ssh-copy-id -i id_ecdsa.pub hs@192.168.52.100

将本地id_ecdsa.Pu 公用密钥文件b 上传至服务器用户名为hs的目录下。

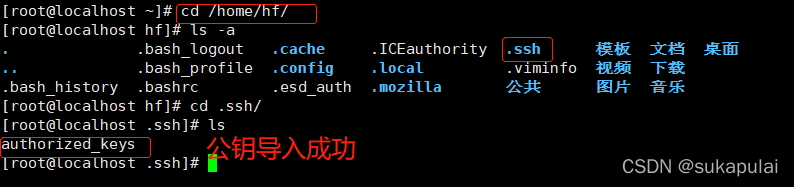

检查服务器以查看是否在 hs 用户目录中存储任何公开密钥文件 。

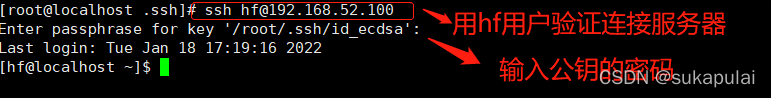

验证实验

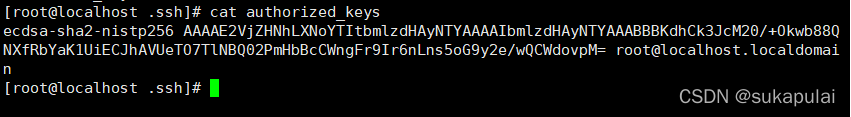

公钥导入服务器成功完成后, 我们前往终端验证 。

结果发现公用钥匙密码在输入时必须验证,所以我们输入密码,连接成功。

注:如果我们定期登录到终端服务器,并且能够确保终端一般是安全的,我们可以使用代理功能,条件是公用钥匙密码是首次输入,在登录后不能输入密码。

实现与 ssh- 试剂的代理权

ssh- 添加 生成交互式密钥

试验成功

本文由 在线网速测试 整理编辑,转载请注明出处。