TCP/IP协议详解内容总结(怒喷一口老血)

- 因特网协议地址:即IP地址通常由网络+子网+主机号码组成。

- 一般而言,域名系统是一个将主机名转换为 IP 地址的数据库。

- RFC: TCP/IP议定书标准文件

- 端口号: 在 IP 包上出现的逻辑编号 。

- Socket: 使用编程接口

- IP模块IP数据报告被发送和收到。

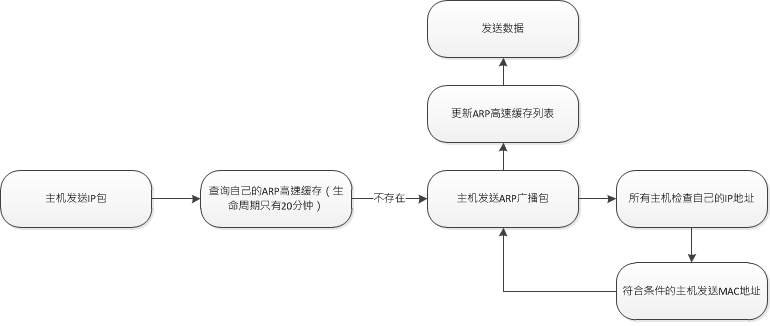

- 发送和接收ARP模块的ARP请求和答复(ARP:地址分割协议,将IP地址转换为MAC地址)。

- RARP的要求被发出,RARP的答复被收到。

- ping 询问: 主机可用性, 使用间距时间计算交付的包数

- 子网掩码

- 使用时间戳获取当前时间 。

- ICMP误报不会造成误报。

- 来源地址可以是零地址、环地址、广播地址或多广播地址。

- 设置接口以默认生成路线项目, 或者使用路径添加以明确添加表格条目 。

- ICMP提交情况(调整ICCMP的方向)表项目更新

- 动态选择路线(仅在路线之间适用)

- 向所有已知路由器发出 " RIP " 查询,以获得整个路线表。

- 如果请求获得批准,申请者收到自己的路线表;否则,将处理实施伙伴申请表项目(自部分+跳/非部分+16)

- 接受答复并修改路线表。

- 定期更新例常工作表(通常每30分钟更新一次,这太频繁了)。

- 当链状状态发生变化时,使用可靠的洪水机制向所有路由器传递信息(附近所有路由器的连接状态)。

- 最终,将产生整个网络的顶级图表。

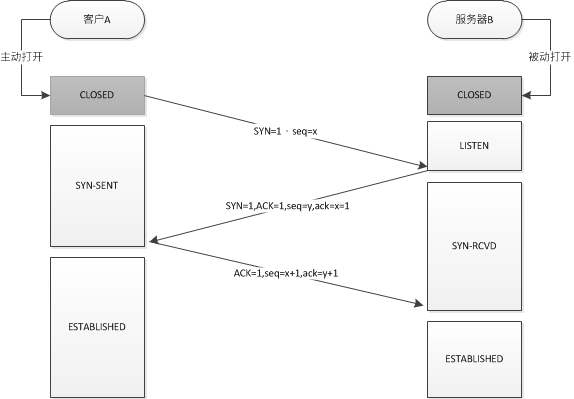

- 在连接形成之前,B生成了TCB(传输控制区块),准备接受客户程序连接请求,并采用ListEN(收听)模式。

- A 开始建立一个 TCB, 然后向 B 提出连接请求, SYN 设置 1, 并选择初始序列号后序号 =x, 输入状态 SYN- SEND( 发送的同步) 。

- 当 B 收到连接请求时, 它会向 A 、 SYN 1 和 ACK 1 发送确认通知, 并生成确认序列ck = x +1 。 然后随机选择起始序列序列序列序列序列序列序列序列序列序列序列序列序列序列后继, 并将其置于 SYN- RCVD (同步接收) 模式中 。

- 当通过 ACK 收到连接确认请求时, ACK 输入 1 的识别号 = y+1, 后方=x+1, 输入已建立( 已连接), 最后 B 输入 。 (已续)

- 连接建立后,客户端将SYN包(SYN=i)发送到服务器,并进入SYN-SEND状态,该状态须经服务器确认。

- 当服务器进入 SYN-RECV 状态时, 它会获得 SYN 软件包, 在发送 SYN 软件包( SYN=k) 或 SYN+ACK 软件包之前, 必须验证客户端的 SYN (ack=i+1) 软件包 。

- 客户端从服务器上得到了 SYN+ACK 包, 并向服务器发送了确认 ACK (ack=k+1) 。 此项目已交付, 客户端和服务器在三次握手后进入了已建立状态 。

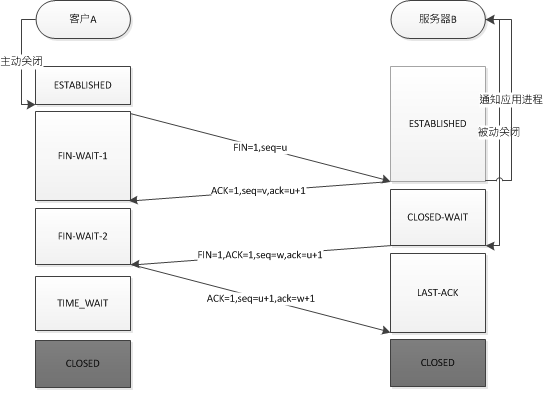

- A 进入 FIN_WAIT_1 状态。

- 在收到FIN后,B向A转发了ACK,确认序列号为+1(与SYN相同,有一个FIN拥有一个序列号),并将B的状态改为CLOSE_WAIT。

- B 发送 FIN 终止从 B 到 A 的数据传输, B 进入 LAST_ ACK 状态 。

- 收到FIN后,A进入Time_WAIT位置,然后向B发送ACK,确认序列号为收据+1。 B随后进入CLOSED状态,四波波完成。

- 客户 A 发送 FIN 停止客户 A 与服务器 B 之间的连接,以便传送数据(报告第 4段)。

- 服务器B收到了FIN, 并作了回信,确认其序列号为收到后加1(报告第5段),与SYN一样,FIN要求有一个序列号。

- 服务器B终止与客户A的连接,并向客户发送FIN(报告第6段)。

- A客户发送了ACK电文供确认,确认号码被设定为收件号加1(报告第7段)。

- 确保上一份A.C.K.的报告达成B.。

- 在这方面避免出现“失效连接请求部分”。

- 客户要求服务器"开门,我进来了"

- 服务器给客户发送信息 "进来,我帮你开门"

- 客户对服务器的反应是礼貌的"谢谢,我进来了"

- 客户向服务器发送“我晚点离开”信息,等待服务器释放他。

- 当服务器听到这个消息时,他回答说,“我知道,我会陪你出去的。” 等客户走后再继续。

- 当服务器关上门时,它会给客户发送“我关门了”信息,等待客户离开。

- "我知道" 客户承认 我要走了 我要离开 我要离开

最后更新:2022-03-31 19:02:13 手机定位技术交流文章

TCP/IP协议

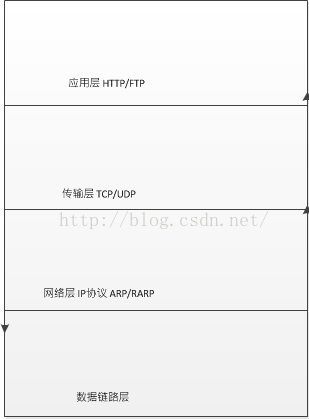

TCP/IP不是协议,而是社区的集体代言人,包含IP协议、IMPP协议和TCP协议。

TCP/IP分层:

需要解决知识的各个方面:

数据链层的操作特征如下:

让我们接着讨论TCP/IP工作流程:

ARP向数据链级提供数据传输信息,而IP向数据链级提供特定数据信息。

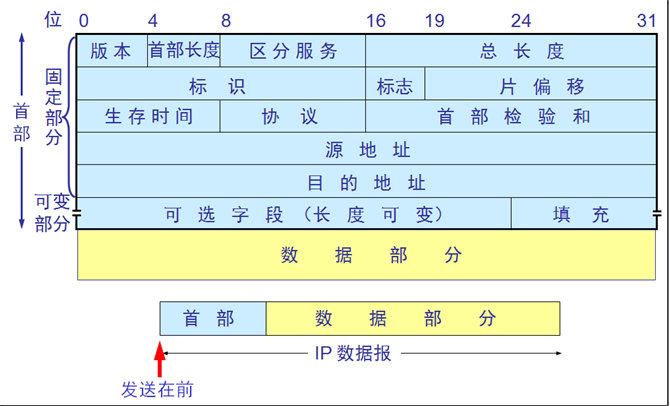

IP协议

TTL(IP允许旅行的因特网段的最大数量)字段(8个位)是IP标题中最关键的标题,因为它规定,在经过许多路线之后,可能放弃数据包。

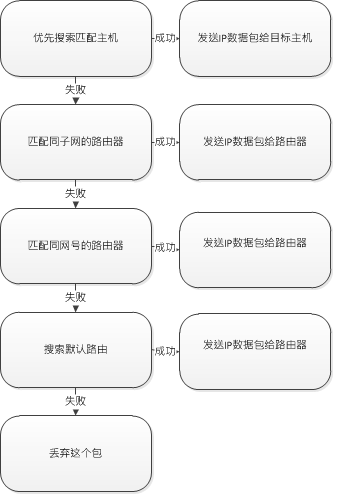

IP路由选择

ARP协议工作原理

ICMP议定书(因特网控制信息议定书)是网络控制文本议定书。

向主机发送IP 数据包无法传输的错误信息 。

查询报文

不产生的情况:

IP路由器选择协议

静态路由选择

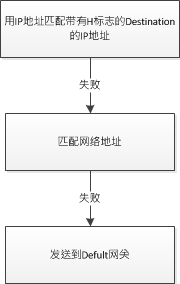

要选择工作流程,首先考虑路线:

静态路由选择

Routing 信息协议(RIP)

基于远距离病媒的分布式分布式路线选择规程(从路由器到每个目的地网络的距离记录)

路由任务包括:

开放道路优先协议(开放道路优先协议)是开放道路优先协议的缩略语。

分配式链状态协议(以及两个路由器都有接口的网络)

三次TCP/IP握手和四次分手

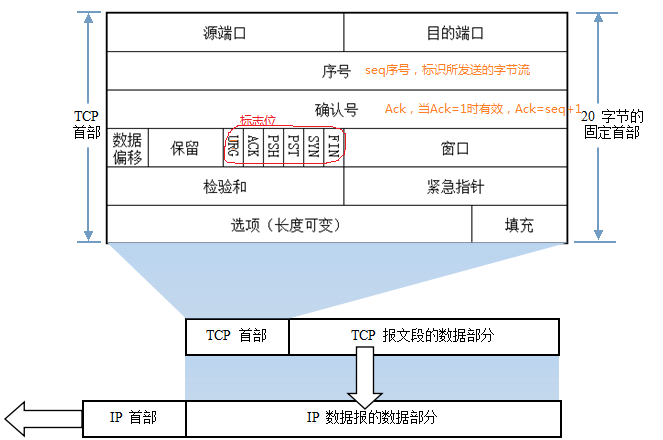

先从TCP开始吧

在草图中,我包括了关键标记 专注于标记

请检查序列号是否有效 。

RST:重置连接

SYN:已经建立了一个新的联系。

断开连接

三个握握手程序(我们称客户为A,服务器为B)

A是主动状态,B是被动状态。

简单来说,就是

SYN攻击是经过这里的信息的一部分。SYN攻击到底是什么?疾病是什么?我们如何防止它呢?

在三次握手过程中,服务器传送SYN -ACK后半连接是指获得 Clit ACK 之前存在的 TCP 连接 。@Server现在在SYN_RCVD。当收到ACK后,服务器状态已更改为已建立 。客户端使用SYN攻击在短短的时间内创建了大量不存在的IP地址。这是第一次我听到一个SYN软件包 并不断发送到服务器。2011年叙利亚抗议活动特别报导,然后等待客户批准因为源地址不见了因此,因此,不可能从立场中找到解决办法。这些假的SYN包将传送时间从断开的队列中转移出来。由于排队排满,放弃了通常的SYN要求。因此,网络变得拥挤,使系统无法运作。在SYN攻击期间,发射了常规DDOS攻击。发现SYN袭击的方法相当容易。换句话说,当服务器上有许多半连接状态,而源IP地址是随机的时,互联网上有许多信息。可以想象SYN是他们攻击的罪魁祸首为了更新这些命令,使用下列命令:

#netstat -nap | grep SYN_RECV

#netstat -nap | grep SYN_RECV

有四个分手。

因为TCP连接总是很活跃因此,每个方向都必须独立关闭。基本的想法是,当一方完成数据传输过程时,另一方也这样做。此方向通过发送 FIN 链接而终止 。收到FIN仅表示没有这方面的数据流动。既不会在收到数据,然而,TCP仍然能够通过这一联系提供数据。众所周知,这一指示也向FIN发出。主动关闭将由第一个关闭方进行。另一方面,又进行了被动关闭。

关闭积极, B关闭被动。

为什么你在连接时握手三次? 在失去连接时握手四次?

这是因为服务所有人处于名单状态。在收到SYN的连接请求书后,在信息中,发送ACK和SYN给客户。而关闭连接时,当我收到另一个FIN的讯息时,我震惊了。这仅仅表明,相反一方再也不能提供数据,但可能仍然收到数据。所有数据不太可能都发送到对面。因此,我们可能马上关闭它。我们还可以相互交流数据。然后向另一方发送FIN信息,要求立即终止连接。因此,通常,我们的ACK和FIN是独立发送的。

简单来说就是

在A进入时间-WAIT状态后,TCP不会立即释放,而必须在A进入封闭状态前等待定时器设定2MSL(最长报告期限)。

这不难理解吗 我们称它为"人性"吧

三次握手流程

我们开始吧 会有后续跟进的

本文由 在线网速测试 整理编辑,转载请注明出处。