AtomCMS“靶场“

- AtoomCMS, xs bug 中的文件上传问题

- 复现过程

- 将网站源代码插入phpstudy。

- 为您的网站建立 Mysql 数据库 。

- 1.添加环境变量

- 2.建立数据库

- 3.导入数据表

- 1.登录网站

- 2.XSS攻击

- 3.文件上传漏洞

- sql注入漏洞

最后更新:2022-04-14 23:20:37 手机定位技术交流文章

AtoomCMS, xs bug 中的文件上传问题

文章目录

验证工具:

windows11+phpstudy+AtomCMS2.0

复现过程

将网站源代码插入phpstudy。

一. Will Atom. CMS-master. Atom. CMS-master改名为AtomCMS, 为了方便起见,将其移至phpstudy_proWW文件夹。

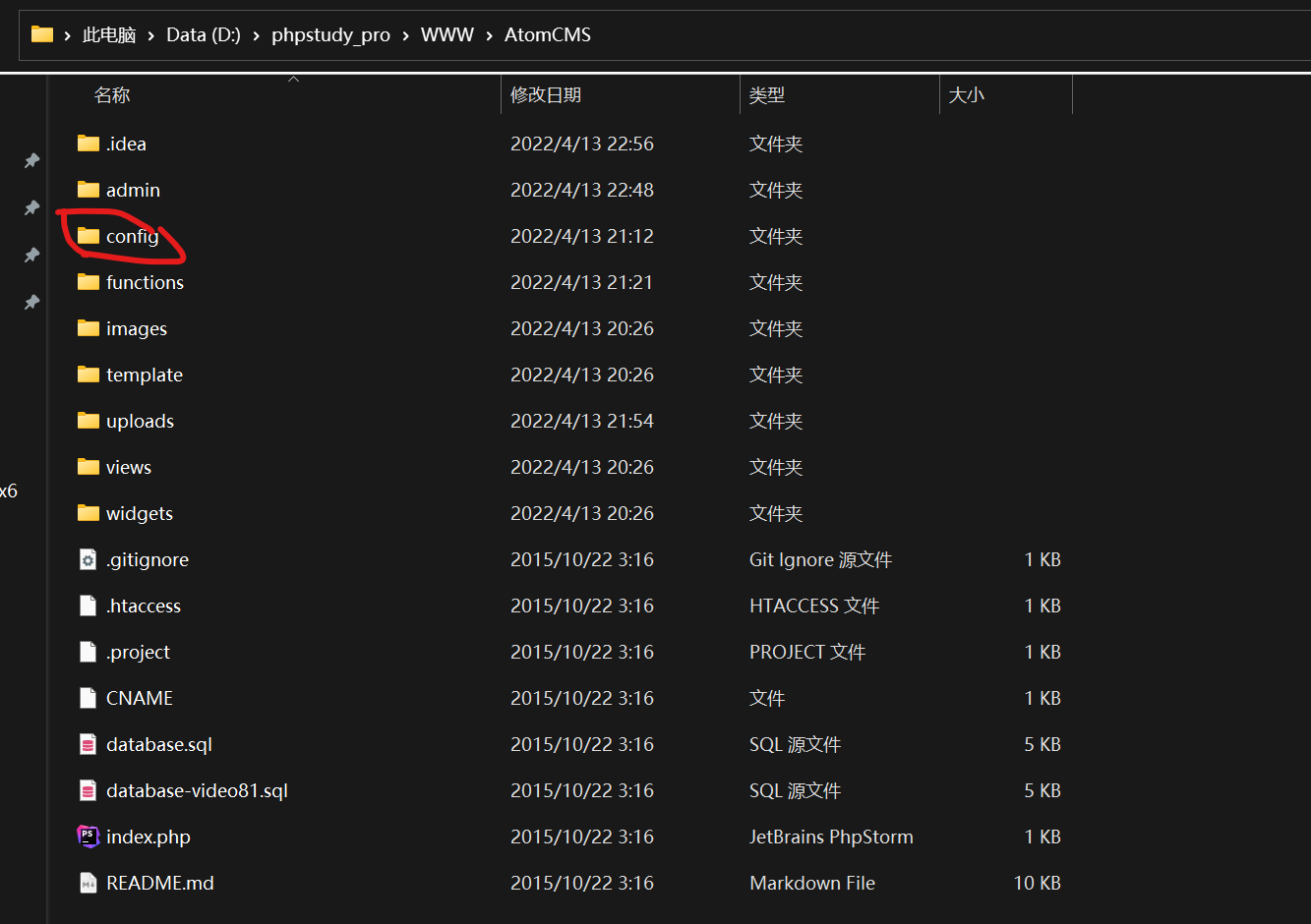

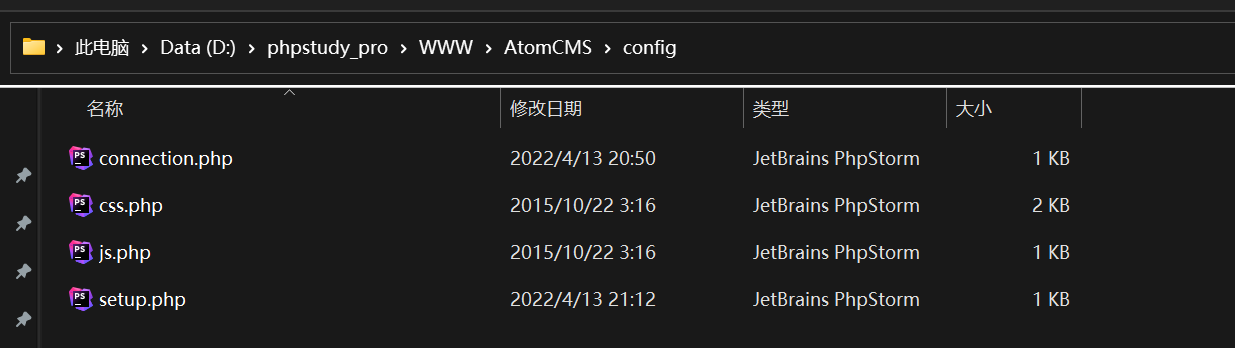

2. 转到AtomCMS目录。

转到配置子目录 。

与Vscode.php等编辑召开会议。

将mysqli-connect如图所示,函数的参数被更改。

这里localhost不用改

root这是 Mysql 数据库程序的用户名 。

红色的是我在Mysql为根账户设置的密码。

为您的网站建立 Mysql 数据库 。

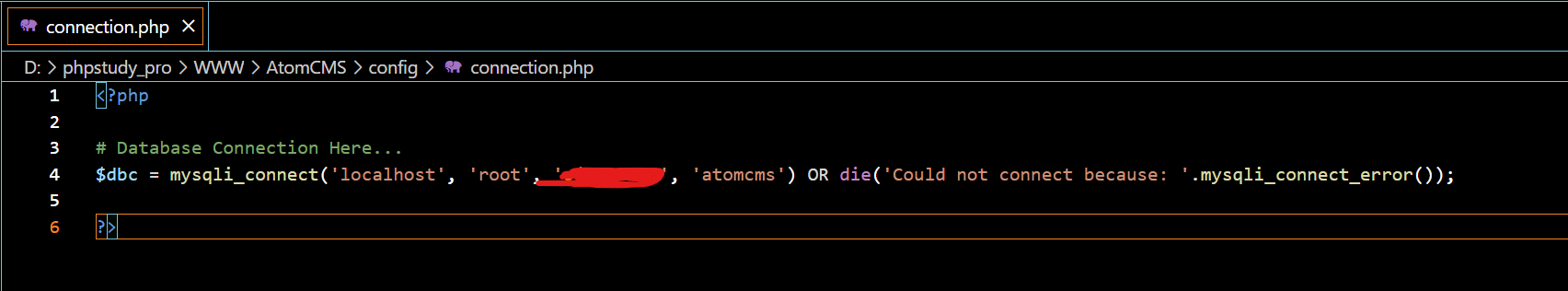

1.添加环境变量

如果您想要在命令提示中使用 MySQL 命令, 您必须在 phpstudy 中将 MySQL bin 目录添加到系统环境变量路径中。 下一步是程序 。

open phpstudy 并记住 MySQL 版本号 。

然后将balabalaphpstudy_proExtensionsMySQL<版本号>bin在路径环境变量中添加目录 。

就像我的电脑一样D:phpstudy_proExtensionsMySQL5.7.26bin

添加到路径环境变量中。

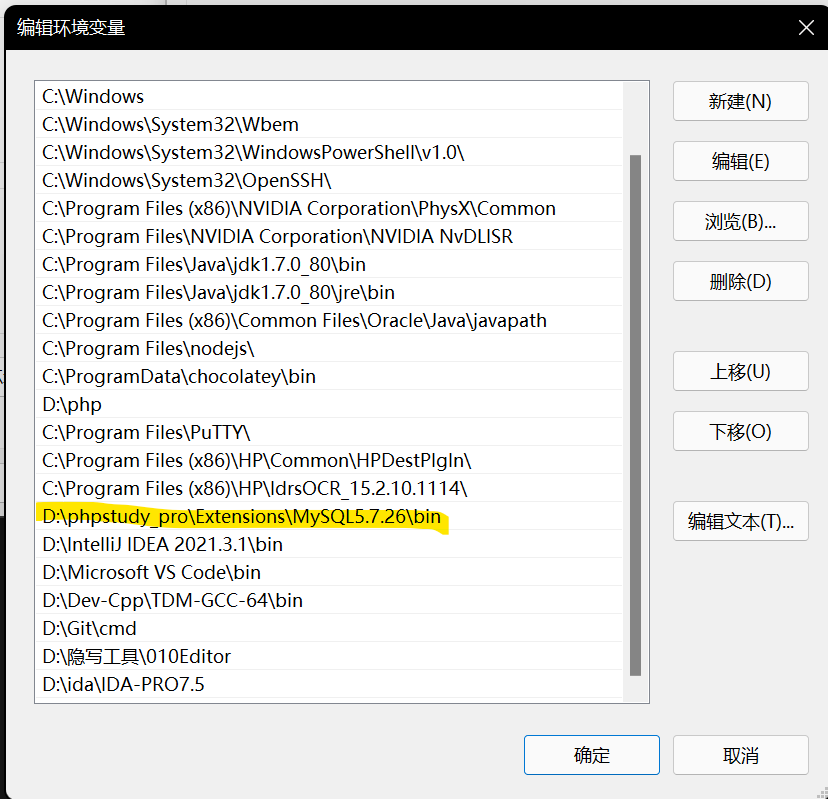

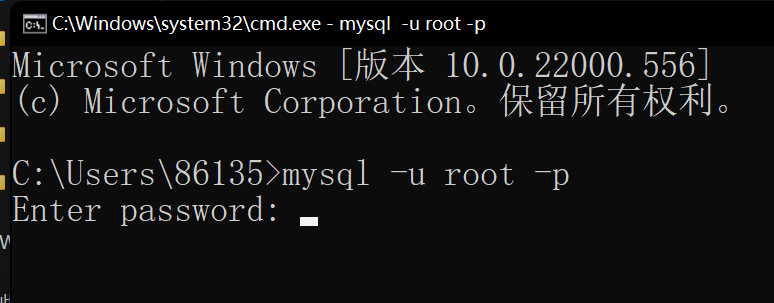

如果你确定的话, 启动一个电动壳, cmd,bash, 或任何她拥有的。

输入mysql -u root -p命令

如果出现Enter password:文本显示已成功插入环境变量 。

这里密码默认为root

您也可以对phpstudy 进行修改 。

如果鼠标被移动到密码, Mysql 程序的登录密码将会显示 。

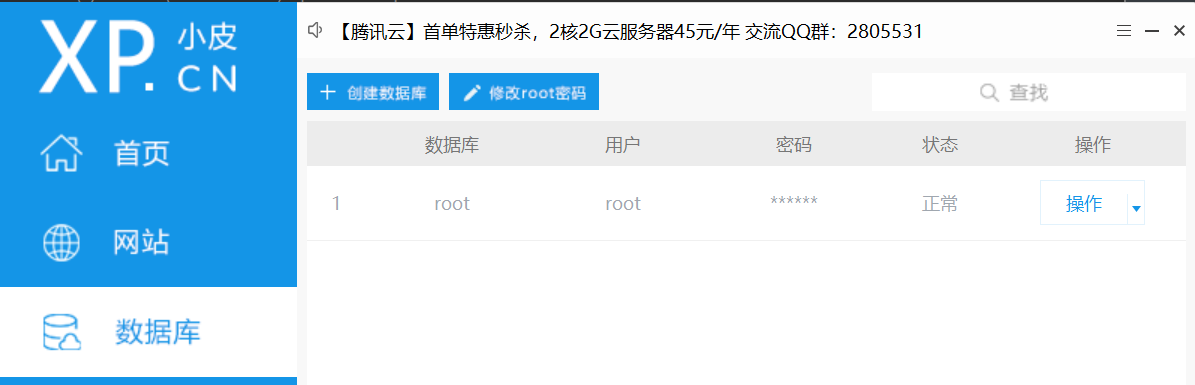

2.建立数据库

我们只更改了连接。下面的php写道:

我们现在使用根账户和Balabala密码 我们只需要找到一个名字atomcms的数据库

到此数据库建立完毕

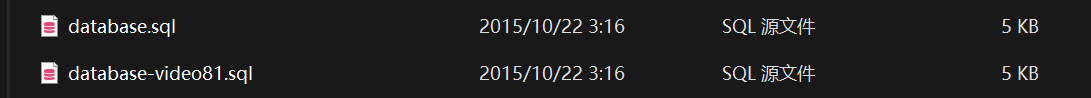

3.导入数据表

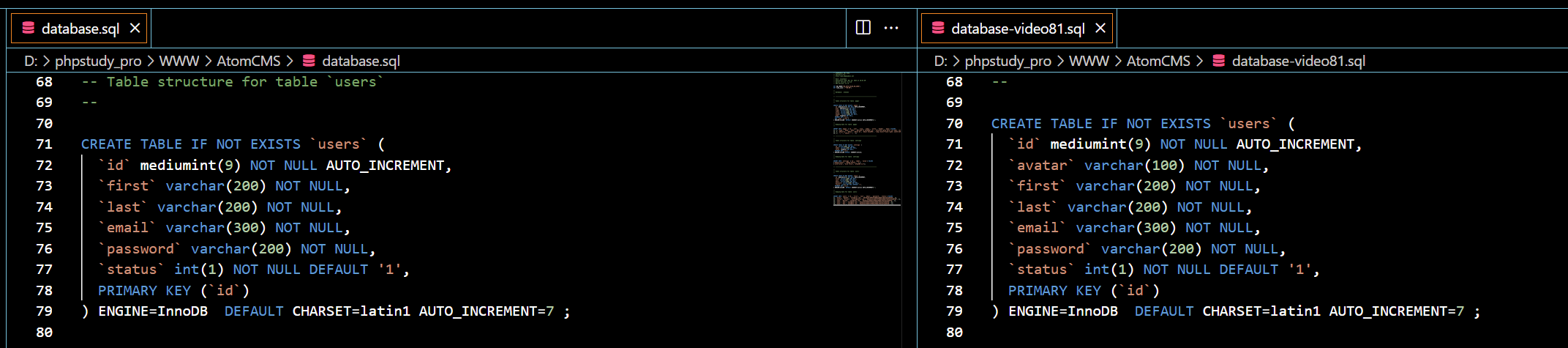

网站的根目录balabalaphpstudy_proWWWAtomCMS下面有这么两个东西

这些必须导入原子cmms数据库 。

这两个文件的目的相同,但有不同的版本:数据库.sql是网站的旧版本,数据库-Video81.sql是更新版本。

数据库- 视频81 导入已被测试 。 SQL 将存在一定的不兼容性, 无法测试文件上传问题 。

两者的区别

用户数据库的字段有区别,是电流造成一些错误的字段。

其影响是模糊的。

我带你过来,抱歉,SQL

在导入前,使用使用命令来定义原子数据库的使用。

到此数据库建立完毕

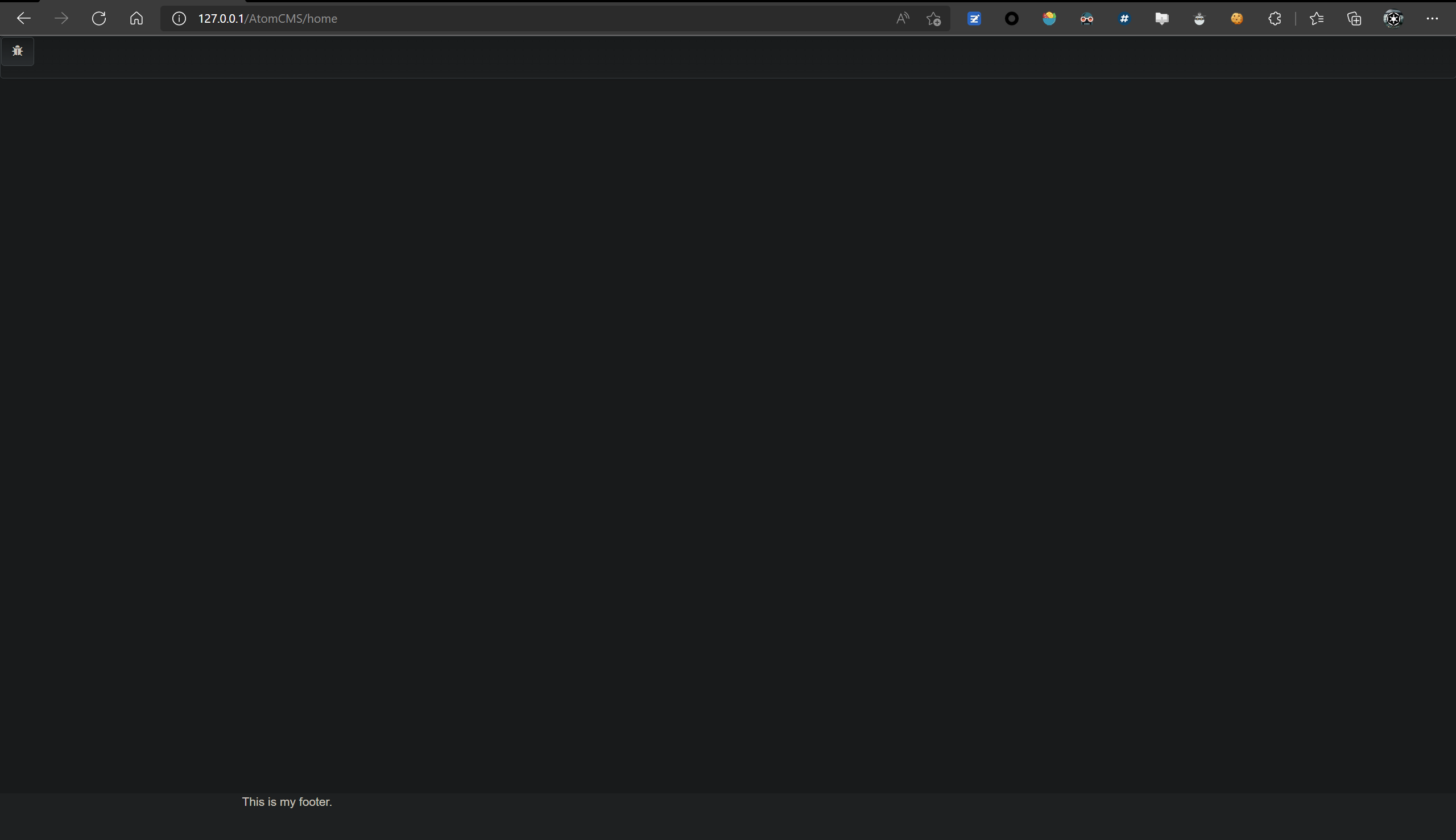

1.登录网站

重新开学

然后键入浏览器的 URL 线。127.0.0.1/AtomCMS浏览器然后显示以下页面:

网站的导航页面尚未完成, 这里没有跳跃 。

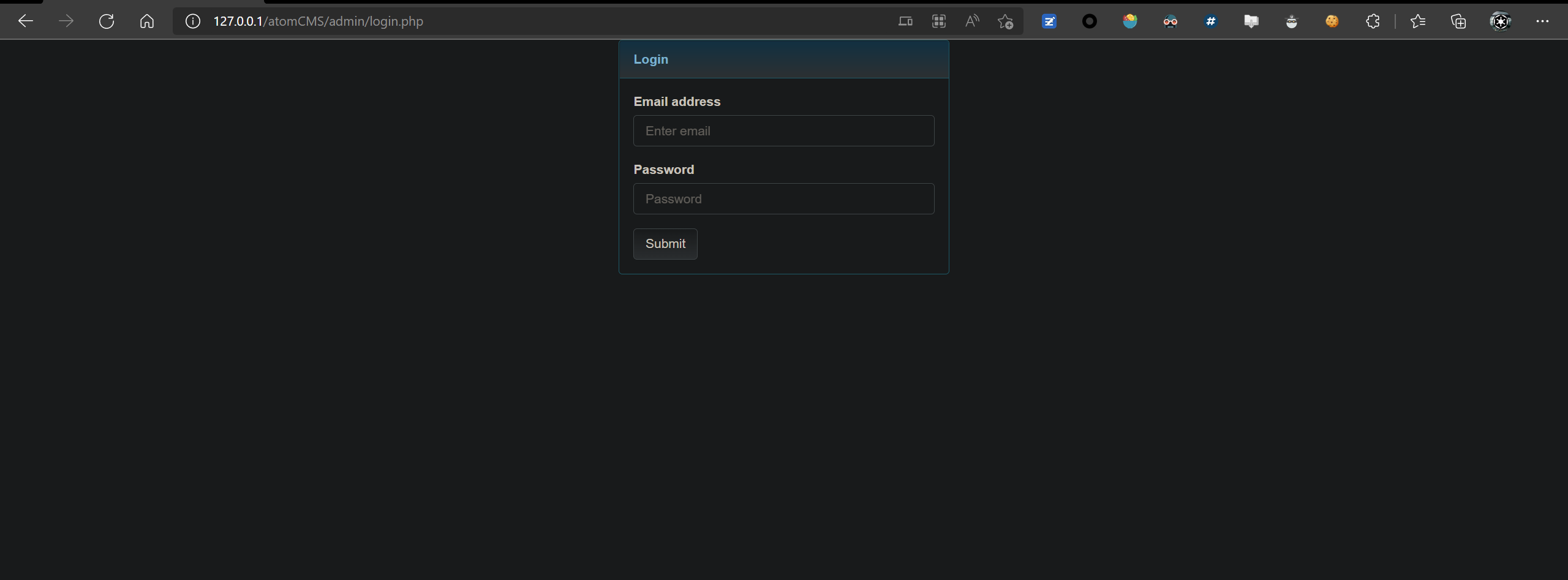

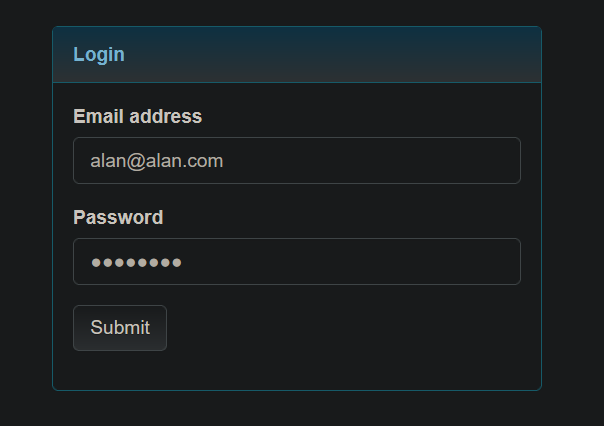

再在域名行输入127.0.0.1/atomCMS/admin/login.php就来到了登录页面

看看这个页面,它只是一个登录。要登录,我们需要一个账户密码。

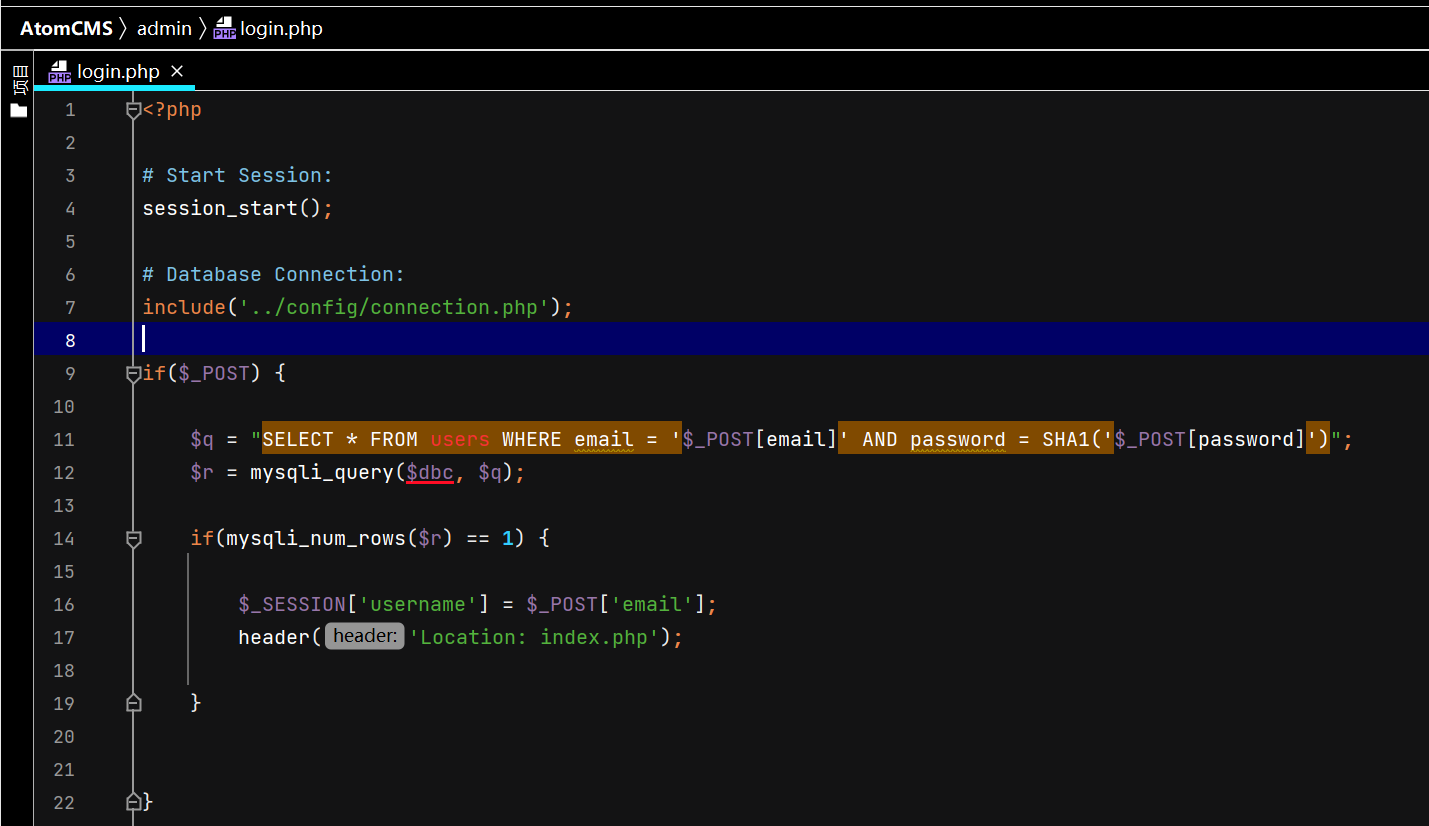

观察phpstudy_proWWWAtomCMSadminlogin.php

里面这样写道:

查看 tommcms。 用户窗体验证了用于登录的电子邮件和密码字段, 密码首先编码, 然后用 SHA1 检查 。 因此在 SHA1 加密后, 表格中的密码是全部字段 。

另提一嘴,这里$_POST[email]没有,在Sql里有个虫子

这就是我所说的,根据Sql档案:

也就是说,将 sql 文件输入数据库与输入某些账户相同。

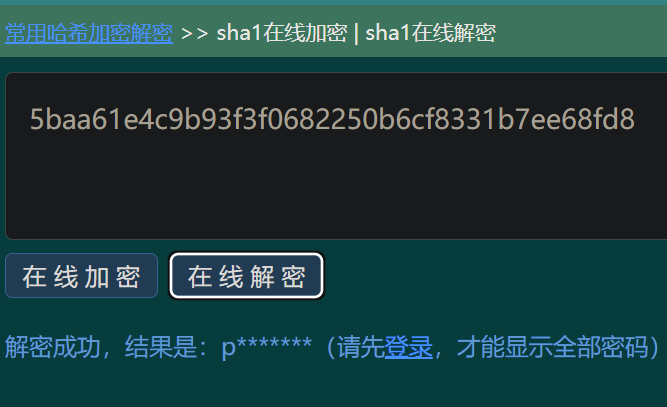

我们决定找出密码SHA1的值

SHA1无法解码 所以猜密码再试一次

然而,五个用户名的密码SHA1值是一样的。

访问这个网站解码 Sha1 Internet加密(ttmd5),

没有登入,你可以看到P的开始, 但你也可以假设它是。password字样

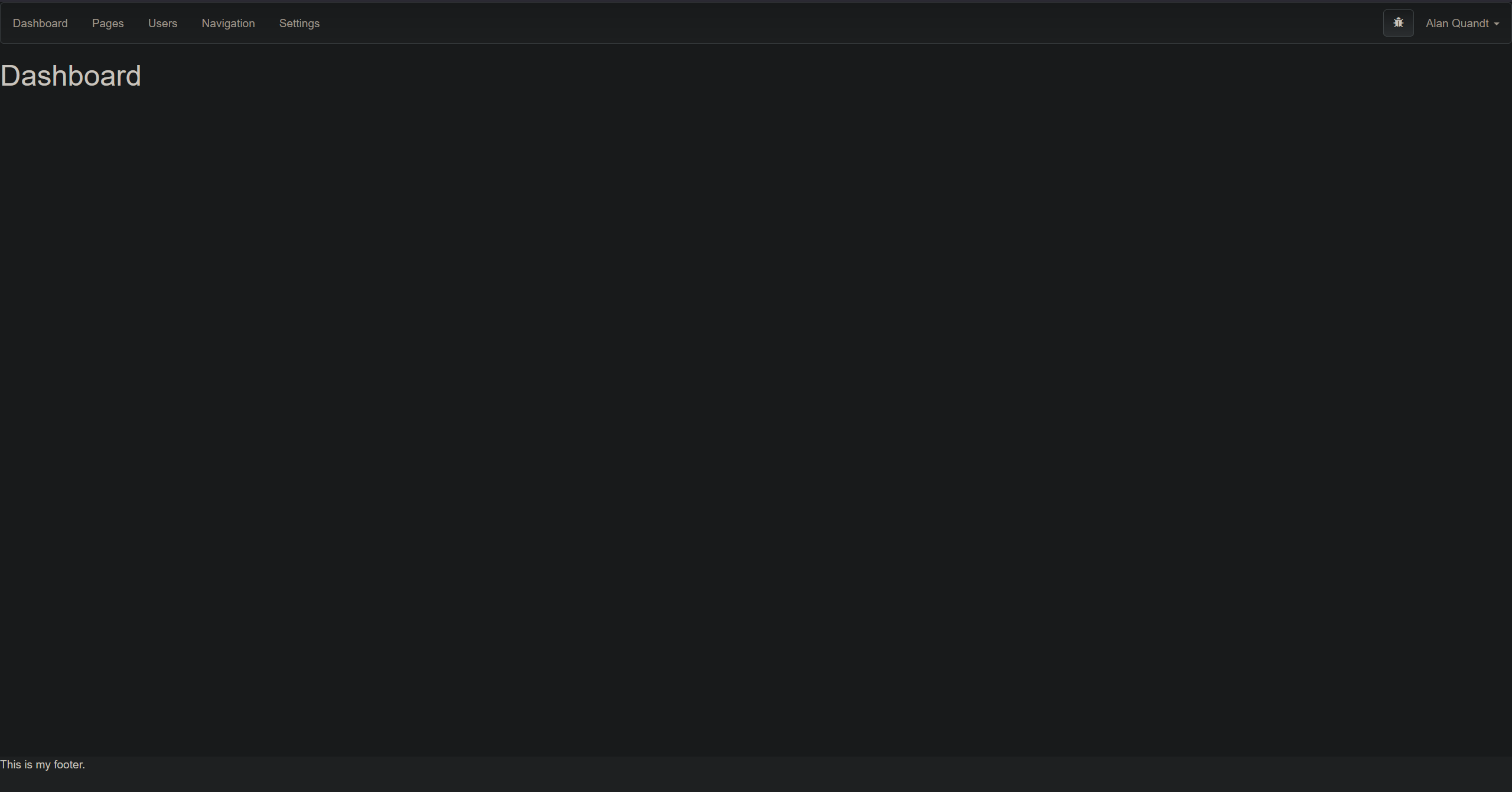

自提交以来,已登录入帐。

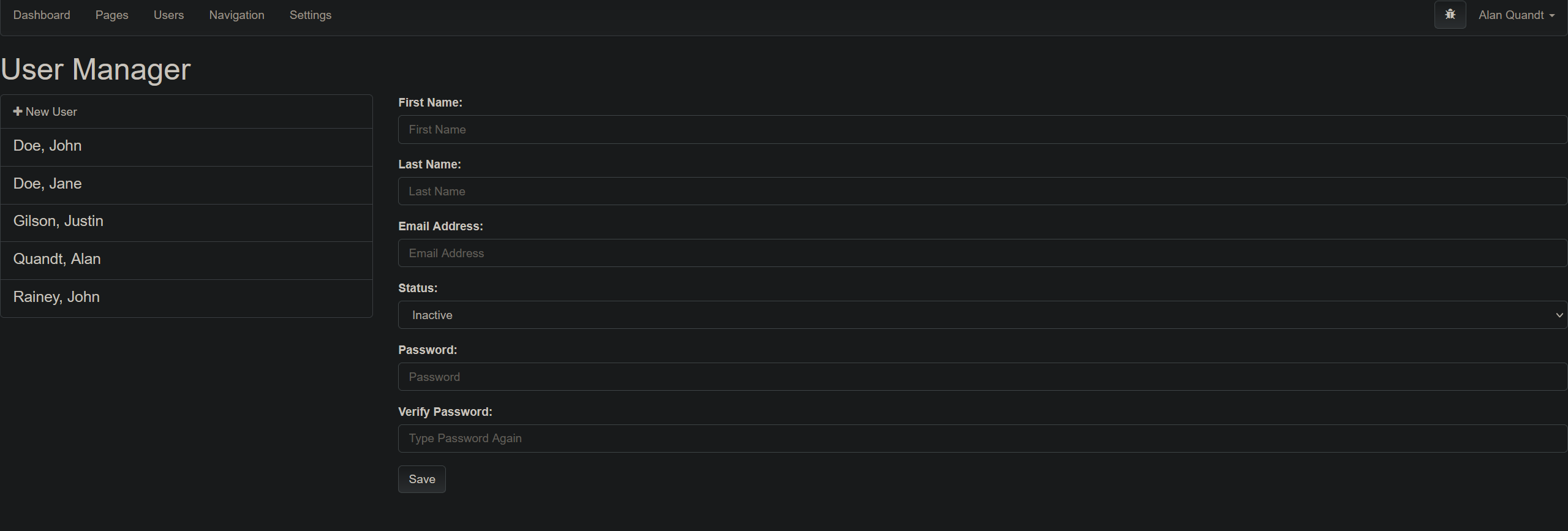

2.XSS攻击

当 URL 更改时, 在一些顶端选项的中心选择用户页面 。http://127.0.0.1/atomCMS/admin/index.php?page=users

在右边,有几个箱子可以填满。

做Xss袭击的口供

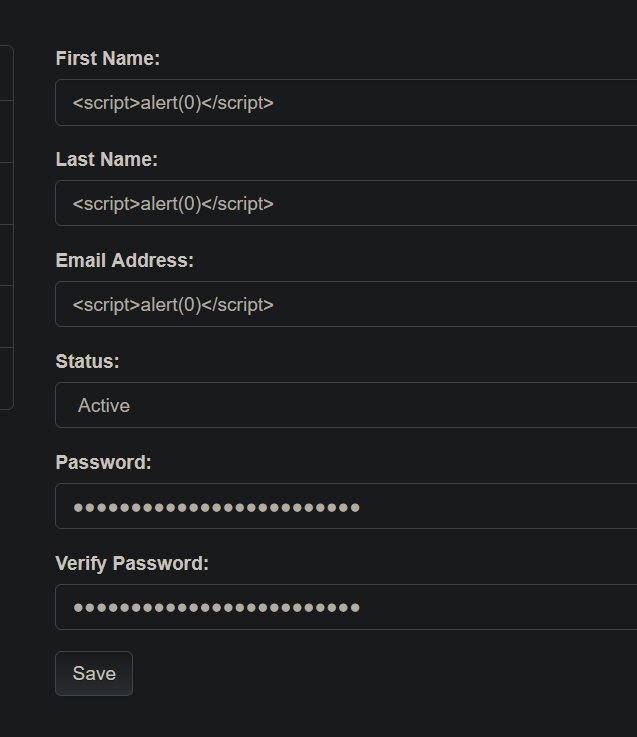

Save之后

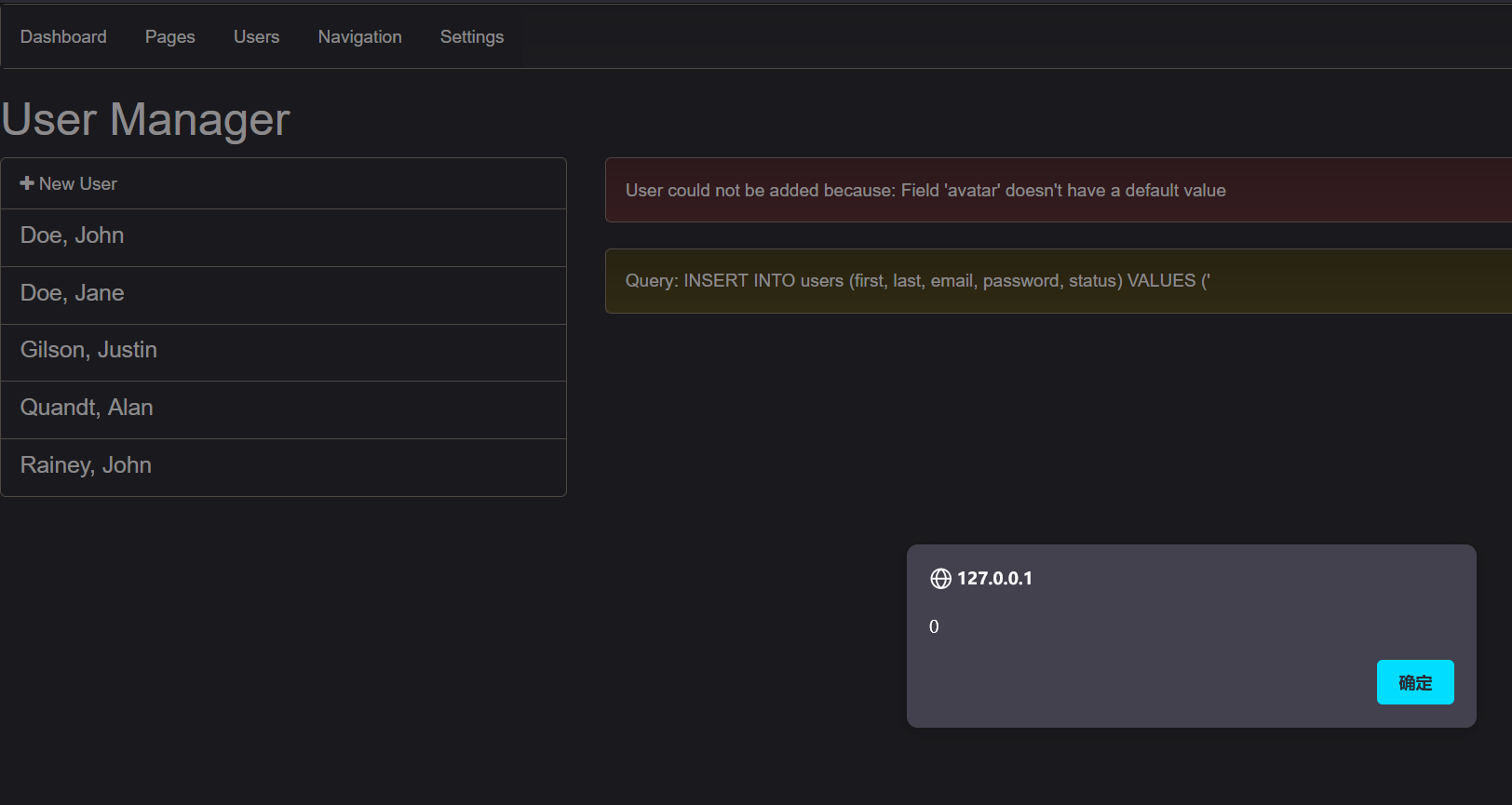

3.文件上传漏洞

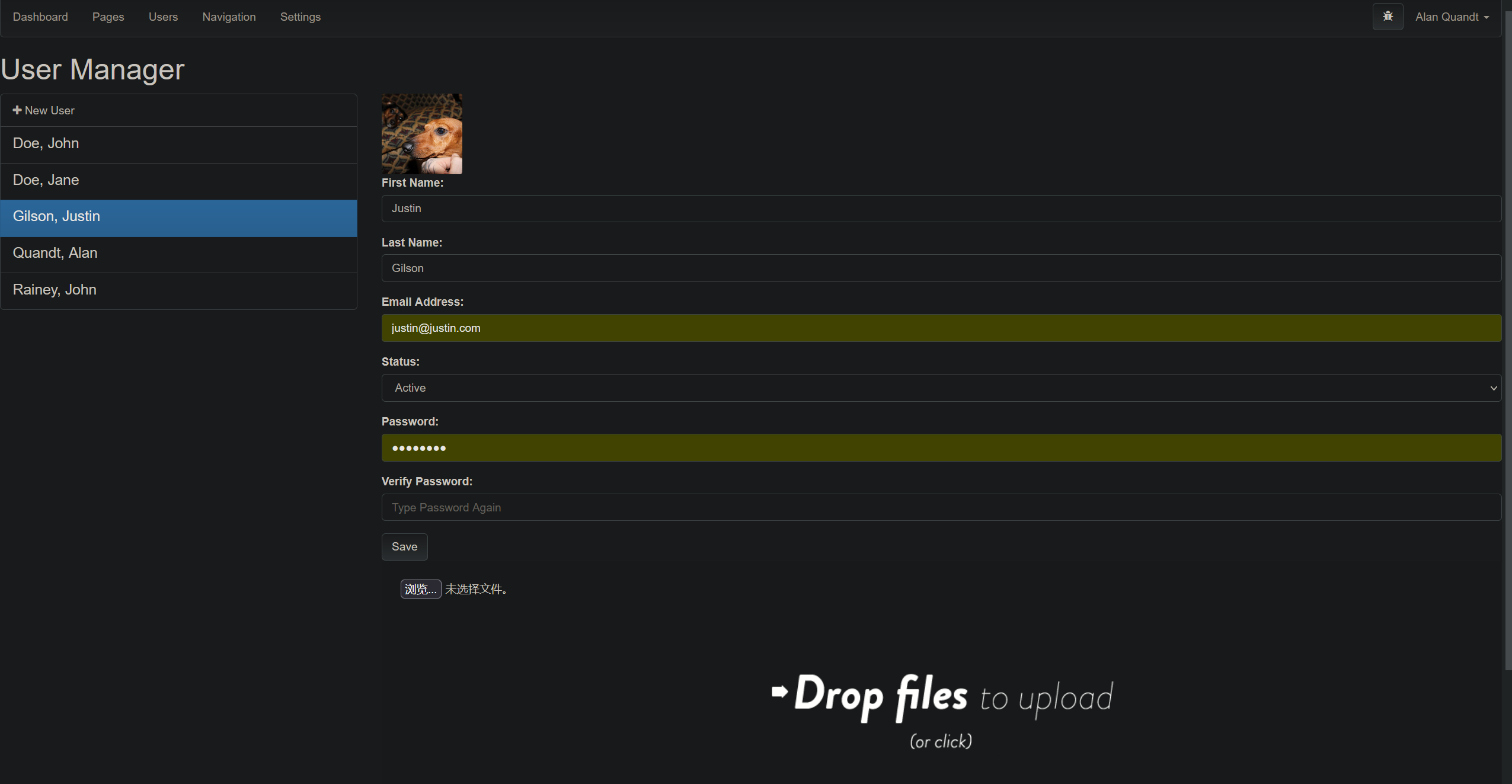

还在用户文件夹里 选一个Gilson,Justin用户

题外话:

艾伦的头像吃手的人

艾伦心爱的两只警犬 似乎是贾斯汀和约翰

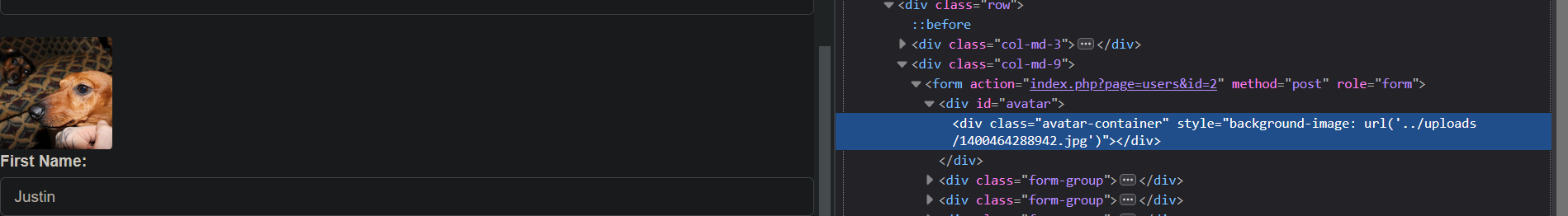

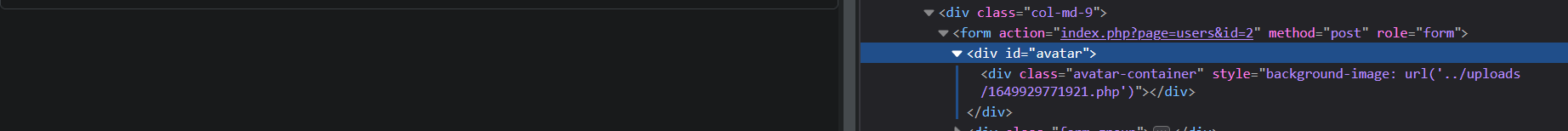

看看贾斯汀的头头的前端代码

我们可以使用一匹木马 如果我们能提交php代码 并指明位置

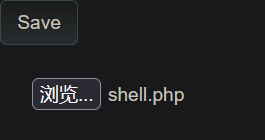

我正试图上传一匹木马贝壳.php

shell.php:

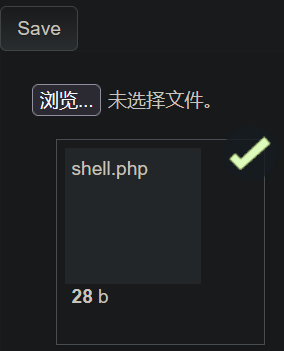

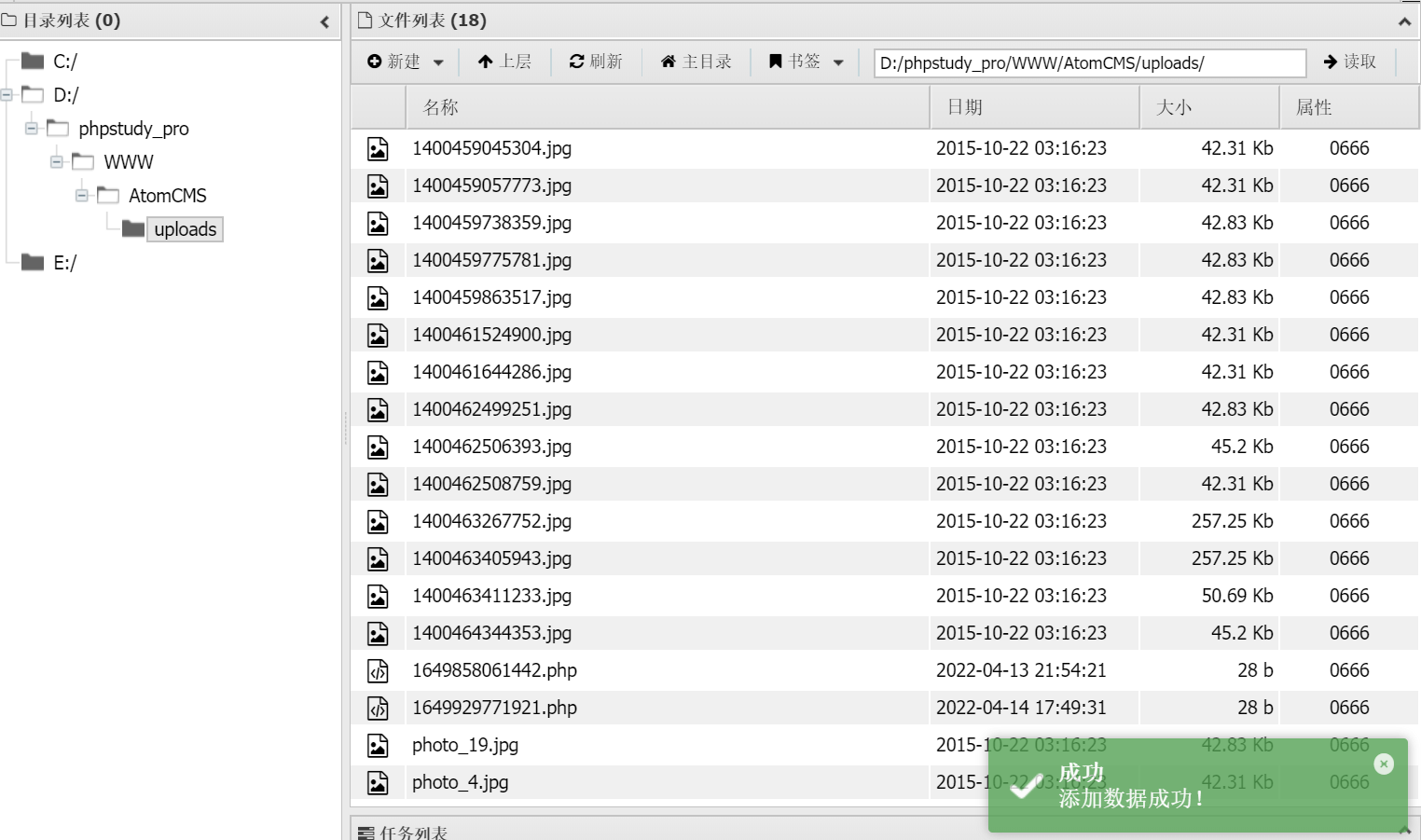

现已确定上传成功,我们现在将检查头部位置的源代码。

发现style="background-image: url('../uploads/1649929771921.php')"

它表明,我们正在采取行动。

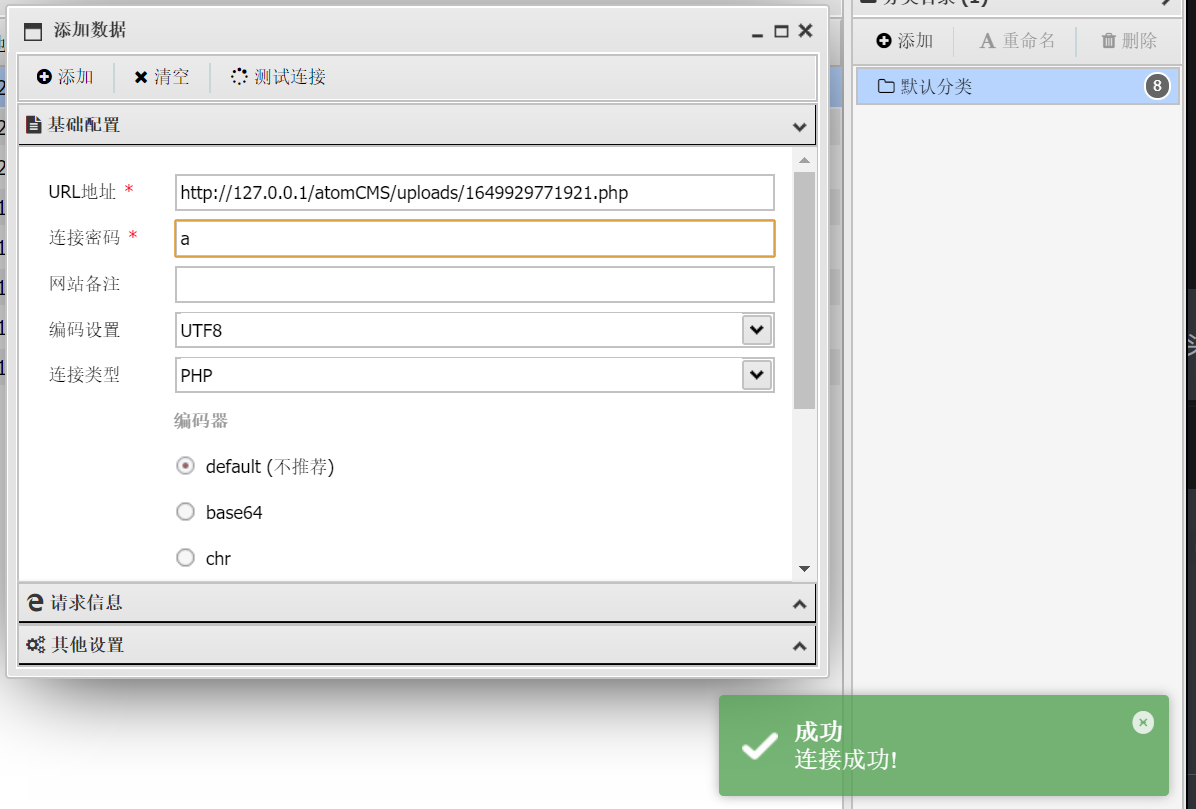

使用中国蚁剑

连接码和木马上的密码一样

检查连接后, 成功恢复连接 。

为了添加和获取网络贝壳,请到这里。

整个电脑都在你指挥之下

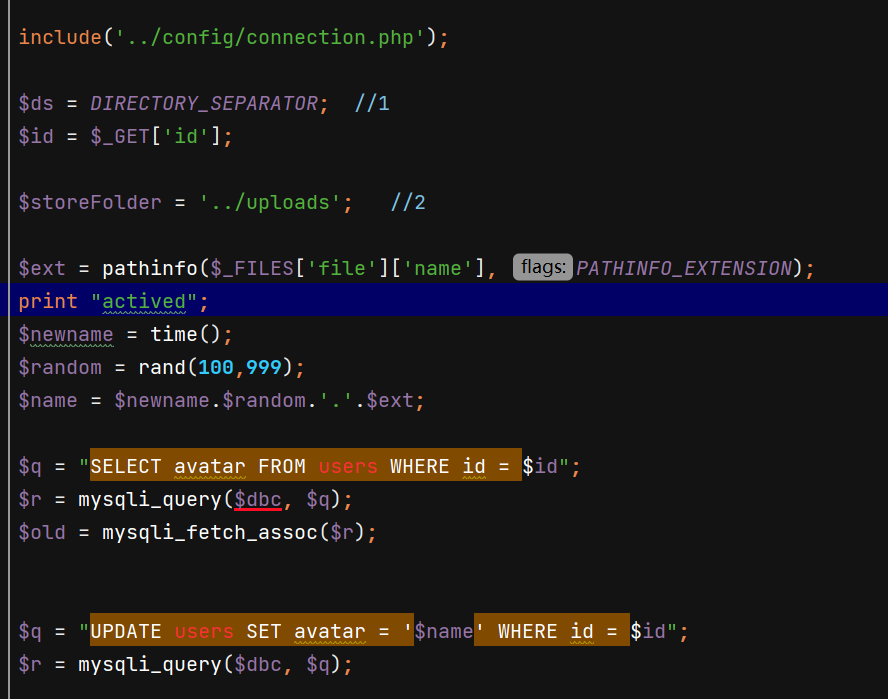

在源代码中可以发现进一步的缺陷。

sql注入漏洞

关键在于这三句话:

首先$id要从 URL 线传输到 URL 线, 请使用 GET 方法; 它可以在前端随时更改 。

后面有个数字SQL

尝试使用 Mysql 导出 shell 文件 。

这个问题表明,输出文件函数要么被禁用,要么仅在特定文件夹中可用。

这意味着不允许输出文档。

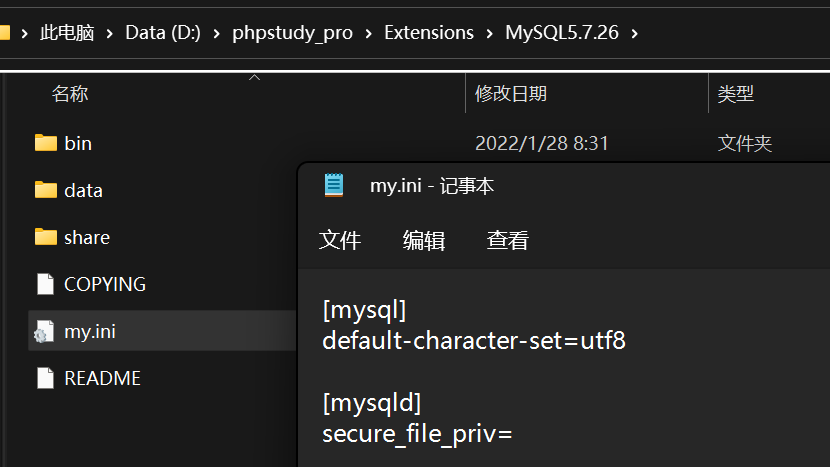

假设已启用网站选项, 且该选项应在物理整合环境中调整 :

在

phpstudy_proExtensionsMySQL5.7.26my.ini在[弥斯克 列下插入一行。secure_file_priv=

726服务,重新启动 MySQL5

下一步,使用 shell, 登录到 MySQL 并导出文件 。

发现成功了

更狠一点

直接输出一个木马

Contemplate 如何利用 Sql 完成网站的木马文件输出 。

假设网站的Mysql 能够导出文件

下一步是找到一个可以输出木马文件的地点

使用 Linux, 根目录通常位于varwwwhtml剩下的就是把木马文件放在这里 把它们和厨房刀或蚂蚁剑联系起来

如果您在 Windows 上建立有phpstudy 的站点, 通常您会这样做 。D://phpstudy_pro/WWW/

在我的机器上, AtomCMS 根目录位于:D://phpstudy_pro/WWW/AtomCMS/

本文由 在线网速测试 整理编辑,转载请注明出处。