面试官:你觉得HTTPS能防止重放攻击吗?

- (1) 客户生成随机的阴蒂随机数,并连同TLS版本号发送给服务器。

- (2) 服务器向客户提供随机数字服务器和服务器证书。

- (3) 客户端使用 CA 公用密钥认证证书,并删除服务器公用密钥。

- (4) 客户端从预设计师_set创建随机号码,用服务器的公用密钥加密并发送到服务器。

- (5) 服务器使用服务器的私人密钥解密预件_master_set。

- (6) 目前,服务和客户使用随机数字构建对称密钥(总机),使用对称密钥进行对称加密通信。

- 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户 客户

- 服务器生成的服务器的随机数_ random number

- 通用主键预设

- 键盘设置

- 键块键(在某些出版物中也称为会话键)

- 客户端 _write_MAC_Key 是客户端的信息认证密钥 。

- 服务信件验证密钥服务器_write_MAC_keey

- 客户端的对称加密密钥是客户端的对称加密密钥。

- 服务器_write_key 是服务器_write_key 服务所使用的对称加密密钥 。

- 客户端的客户端的初始矢量(_write_IV)

- 服务器初始化矢量 (Server_write_IV)

最后更新:2022-04-15 06:18:28 手机定位技术交流文章

引言

我们从面试开始吧

最后的结局自然就是

好了,拿起背书 并让我们开始 我们的文章现在!

正文

协议流程

首先,收集HTTPS通信方法,HTPS协议= HTTP协议+ SSL/TLS协议,并从在线八条文本中提取答案。

画外音:你习惯和骗子打交道 你拥有八份网上股份 你可以读懂

关键是第(6)步。怎么进行加密的?很多文章都不告诉我们甚至有的人以为,我得直接打入绳子 直接打入绳子然后还有对称加密钥匙要考虑此密钥用于客户和服务用户加密数据!!

"简单又年轻!" 太荒谬了!

那么,什么是适当的行动方针?让我们继续盯着下面看吧!

协议分析

为了尽量减少混淆,我首先提供本文件中使用的英文术语以及我的中文译文:

有强烈的印象 继续读

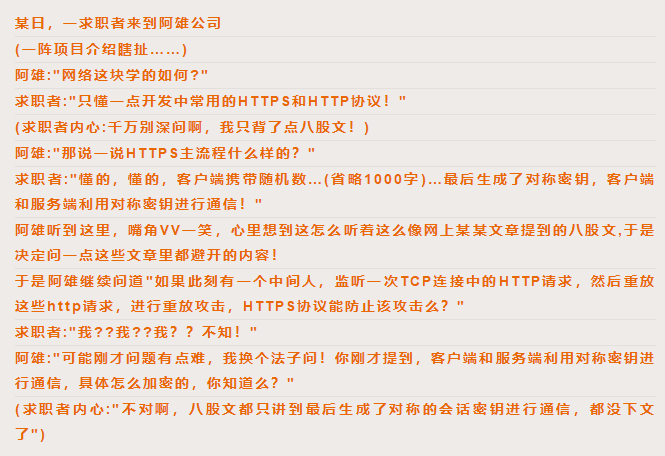

我们现在有三个参数 : 恋童癖 恋童癖 恋童癖 恋童癖 恋童癖pre_master_secret,server_random,这三个特点将分别影响服务和客户。这个故事是我们对2011年埃及抗议的特别报导的一部分。一旦总秘诀被发现您将立即删除预科主任的机密 。(摘自rfc2246,第8.1款)

当主机密计算时,键块计算(从 rfc2246, 第6节中摘录)3 。根据一些作者的说法,此键是一个会话键。以下是公式:

key_block = PRF(master_secret,

"key expansion",

server_random +

client_random)公式所暗示的PRF是一种散列算法, 如 SHA 256, 它取决于 TLS 协议的版本! 我们可以在获得后根据 Key_ block 来推断六个关键值 。

图表描述整个过程,指出六把钥匙取自键盘块,意味着六把钥匙由服务处和客户共同保管!

大家一定也发现了,您的密钥以阴蒂或服务器开始 。这是指钥匙是否由服务机构或客户使用!例如,客户端使用 clit_ write_key 加密数据。发送数据,收到信件后, 服务器使用 clieent_ write_ key 进行解密 。为了对信息作出答复,后台服务器使用服务器_write_keys对数据加密。服务器_write_key 解密服务已发送信件给客户端!

让我们继续看下去!

加密程序呢 Data?

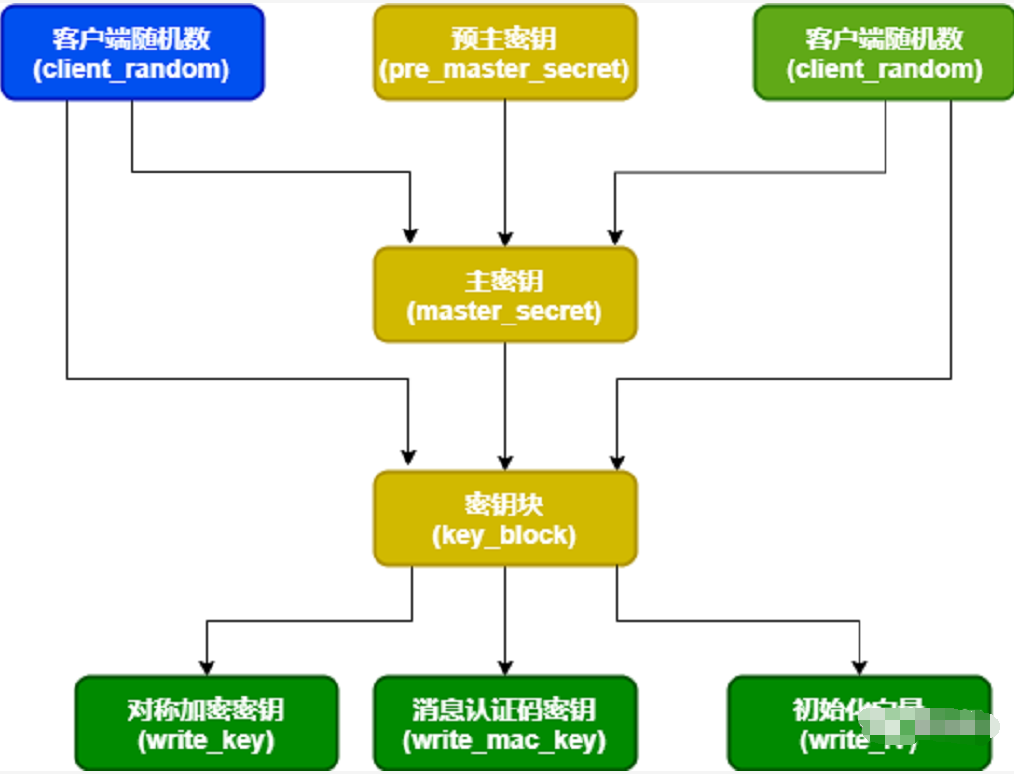

TLS包括三种加密模式:流加密、分组和AEAD,我将在下文详述。

我们现在进入上面的第二步, 在那里,我们将使用书写- mac_ keys来加密数据, 以及MAC认证代码, 和MAC代码来保证数据的完整性。

现在,创建这个MAC代码的算法到底是什么?

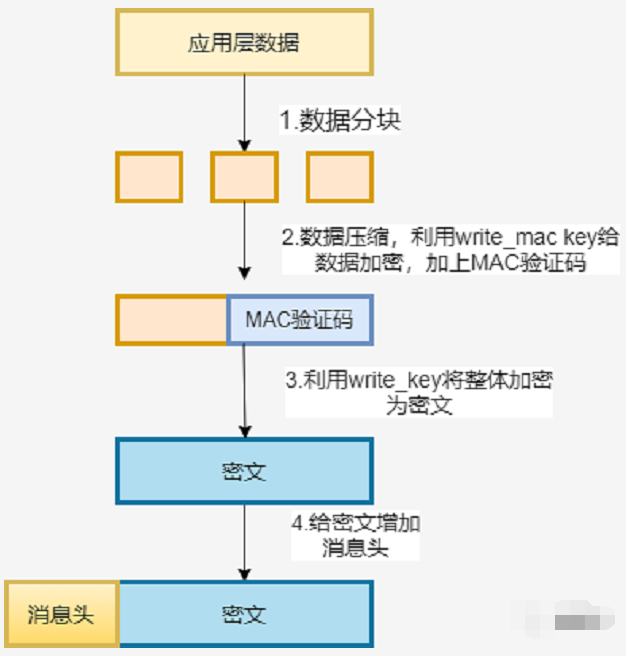

MAC验证码

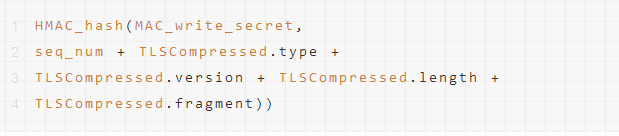

流加密模式中的 MAC 认证代码公式(摘自 rfc2246, 节)

您是否注意到字段中的后序号? 是数据的序列号 。 这是用来防止攻击被重播的序列号 。 那么, 这个序列号如何?

在一个理想的世界中,服务与客户的关系是有效的。

(1)客户端存储 Clit_ send 和 clit_ recv 的存储器, 默认值为 0。 客户端发送一条消息, 客户端_ send 添加一条, 客户端_ recv 对服务收到的每条消息都添加一条 。

(2)服务器_ send 和服务器_ recv 也被记住 。其作用与客户的作用相同。每次服务都传递信息。我不确定你能否完成 但我肯定办不到每次顾客给你发信息时Server_recv 将添加一个 。

(3)当客户端发送数据时, 它使用当前客户端_ send 作为后端_ num 来计算 Mac 值, 将其发送到服务器, 然后再发送 cliet_ send + 1 。

(4)服务端收到消息后,最新的服务器_ recv 。进行完整校验,成功服务器_ recv+ 1 后, 本功能检查 。然后,使用服务器_ send 作为后端_ num, 计算 Mac 值 。发送给客户端,然后服务器发送乘以 1 。

(5)换句话说,如果发送和接收都是正常的,那么发送_send = server_recv,和 cliet_recv = server_send。

假设,客户和服务提供者每个通信四次。对不起,我很抱歉, 但我不知道我在说什么, 但我不知道我在说什么, 但我不知道我在说什么, 但我不知道我在说什么, 但我不知道我在说什么,所以是3),一旦服务提供人测试了第四条电文,我不知道你在说什么 但我不确定你在说什么 但我不确定你在说什么 但我不确定你在说什么现在是服务器_recv=4的时间 。如果攻击者想重播第四个信息,他们就必须重复这一进程。第四封电文中的 clit_ send 值为 3 。核查会失败的!这就是我们结束重置攻击的方法!

在这种情况下,你可以回答第一个问题!

当然,TLS协议本身包含许多内容, 我在这里张贴TLS协议的地址, 如果你想自己看的话:

https://www.rfc-editor.org/rfc/rfc2246.html

思考

对于这种重发射攻击 我们使用TCP连接的符号 0, 1, 2.. 代表数据组序列号, 根据上述分析, [0, 0, 1, 1, 1, 2, 3, 3, 3] HTPS协议是可拦截的!

如果请求没有包含再许可攻击呢? HTTPS 协议能否被拦截? 例如, [0, 1, 2, 3..] [0, 1, 2, 3.. ] [0, 2, 3..] 。 答案可以在电文板上找到!

考虑一下第一个随机客户 和服务随机数的作用,任天堂!

本文由 在线网速测试 整理编辑,转载请注明出处。