路由进阶与安全

- 解决的问题:

- 大型网络中每一条静态线路的大规模手工配置菌株已被清除。

- 动态路由的过程:

- 网络路路由器之间的相互信任、路线信息传输以及利用经核准的路线信息更新路线表的过程

- 动态路由的特点:

- 自学降低管理责任。

- 声明直接连接并利用网络带宽。

- 配置

- RIP 1和2版本

- 什么是虚链路?

- 虚链路的目的?

- 设置假链接的标准和属性。

- 配置命令

- 目前正在为自治系统建立边境路由器。

- 选择要完成整个行程的方向。

- 配置末梢区域

- 配置完全末梢区域

- 配置一个不完整的终端区域

- 更大的地址空间

- 更高效的路由基础

- 更好的安全型

- 移动性

- IPV6的单播地址

- 这是一个类似于IPV4的公共网络。

- 链路本地地址。

- 站点本地地址。

- 当IPV6广泛部署时,一个与IPV4相同的私人网络将逐步关闭,需要人造配置。

- 地址:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0:0。

- 环背地址 (0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0: 0:

- VoIP

- 网络管理的范围

- 配置管理;

- 性能管理;

- 故障管理;

- 安全管理;

- 计费管理;

- 网络管理的组成

- 管理下的终端往往是网络中最基本的设备,其设计是定期监测和服务。

- 代理服务器是一个在受控端运行的软件 。

- 网络管理员负责

- 公共信息管理协议

- 管理信息库

- 网络管理的模式

- 内幕管理:通过相同联系的受控流动和商业流动。

- 外向管理是指通过专用电缆传输和完全的商业交通隔离来控制交通。

- 网络管理的方式

- Telnet管理既简单又直截了当。

- 控制台管理 有效 手牵手

- SSH管理 优秀的安全和安全带管理

- 在线管理。 不需要客户程序安装。 实时管理 。

- SNMP 术语

- 在管理端,NMS.Network软件正在运行。

- 特工在受控端 执行特工程序

- MIB. 管理图书馆,其中包括所有可查询的变量。

- OID

- 提供社区代理和行政业务之间的认证。

- SNMP 版本

- SNMP V1的容量受到限制。

- 部署SNMP V2

- 虽然SNMP V3改善了安全和远程管理,但事实证明,大规模实施相对困难。

- 配置信息

- 非军事区区域的概念和作用

- 设置 Asa 接口和默认路径 。

-

当启用 nat 控制时, 场外连接到网络的一部分时, 不受 nat 转换 。

- nat (inside) 0 access-list 100

- p205-206

- 有四个(动态纳特、动态帕特、静态纳特和静态帕特)。

- 指定用于内部网络转换的网络段,将NAtID设为 1。

- nat-id 要匹配 nat 定义的内部网络段到全球指定的公共网络地址之一, 请使用此命令 。

- 0 0 表示所有的网段

- show xlate detail

- static (inside,outside) tcp 100.1.1.1 80 192.168.4.50 80

- 当启用 NAT 控制时, 所有的内线输出链接都必须使用 NAT 路由 。

- 思路

- 启用 dmz 区对内部 pings 反应 。

- 启用来自非军事区和区域内的象棋通信。

- 节省公有ip

- 保护服务器的内部私人地址

- 动态NAT

- 指定要转换的内部网络段。

- 定义公网地址池

- 港口多氧化(动态PT)

- 指定要转换的内部网络段。

- 设置基于外联网的 PAT

- 静态nat

- 静态pat

最后更新:2022-06-01 04:55:20 手机定位技术交流文章

动态路由

一、动态路由概述

二、动态路由协议

1. 动态路线协议摘要

(a) 动态路径是通过协议实现的。路线协议描述了与其他路由器通信的一些规则(如何了解路线;选择和维护路线信息时使用何种标准)。

(b) 动态线路协议是在路由器之间发送数据所使用的语言,允许交换网络连接和状况信息。

(c) 每个动态路线协议都有自己的路线选择算法,每个路线选择方法至少有几种算法。

a 。将路径信息发送给其他路由器。

b 从其他路由器获取路线数据

c ,根据获得的路线信息,计算每个目标网络的理想路径,并绘制一个路径图

d 鉴于网络铺设变化,尽快更新路线表。

2、度量值

当在同一区域到达许多路径时,动态路径协议会选择发送数据的最佳路径。

测量值是用来确定最佳方法的参考值。 各种路由协议使用不同的测量标准,有些同时使用许多测量标准。

a 跳数

b 带宽

c 负载

d 时延

e 可靠性

f 成本

3、收敛

浓缩是指以一致的状态表达网络中所有路由器的过程。

总之,用于这一程序的时间是用于该程序的时间。

4. 静态和动态路线

静态路由 |

动态路由 |

适用于中小型网络 |

适用于大型网络 |

手动配置每条路由表 |

自主学习 |

各路由条目的优先级

直连路由>静态路由>动态路由

三. 对动态路线协定进行分类。

1. 远距离病媒路线协定

选择路线的依据是源与目的地网络之间的路由器数量。

2. 国家间的路线协定

将根据从源网络到目的地网络的众多路径的情况选择路径。

四、RIP路由协议

1、工作原理

a. 设置了RIP路由器协议,每个路由器交换路由器信息。

b. 跳跃数是RIP路线协定中唯一使用的标准。

最大跳跃次数是15次,16次被认为是不可能的。

b. 当启动路由器时,平均每30秒传送一次路由器更新。

d. 横向分割:从一个接口获得的路线信息不是从另一个接口发送的。

开始提取程序

宣布网络直接联网各科 直接联网各科

RIP v1 |

RIP v2 |

广播更新 |

组播更新 |

存在某种形式的路线安排,但没有掩护通知。 |

没有路线协议,请考虑封面公告 |

不支持不连续子网 |

支持不连续子网 |

自动汇总不可关闭 |

可手动关闭自动汇总 |

4. RIP v2 配置

开始RIP进程。

应具体说明RIP第二版。

自动关闭路线总和,不自动摘要

宣布网络直接联网各科 直接联网各科

虚链路

这是连接到主干区的一个连接 通过一个无脑区。

贫血区将一个区域连接到另一个区域。

缺氧区用于连接一个分散的骨干区。

虚荣连接必须连接到两个ABR路由器。

传输区不能是一个终止区。

空心环节的稳定取决于其穿越的地区的稳定。

不正确的链接助长了逻辑冗余。

Router(config-router)# area所跨越的区域号vritual-link结论的根基

第三章. 多区域+路线已全面公布。

(一) 开发多地区Ospf的原因如下:

1. 通过在任何时刻将各区域纳入当前环境,提高网络的可扩展性

2、加快收敛速度。

二、通信量分类:

内陆运输(地区内贸易)

数据包在同一区域内通过路由器传送,以形成通信。

区域间旅行

数据包在不同地点路由器之间传输,以形成通信。

来自外部的贩运

OSPF 域域路由器和另一种OSPF区域外或自治区外系统或自主系统

三、路由器分类:

内部路由器

只保留区域内的链接(路由条目)。

区域边界路由器

0区用于连接其他地点。

自治系统边界路由器

AS和其他外部渠道被用来与OSF连接。

四、联系状况通知类型

类型 |

描述 |

用途 |

Type 1 |

路由器LSA |

是附近路由器发来的 |

Type 2 |

网络LSA |

这是多米尼加共和国寄来的 |

Type 3 |

网络汇总LSA |

其他区域的ABR综合联系通知 |

Type 4 |

ASBR汇总LSA |

ABR发起了这场运动 提醒ASBR。 |

Type 5 |

AS外部LSA |

ASBR启动了这项服务,向用户通报外国路线。 |

Type 7 |

NSSA外部LSA |

NSSA地区的ASBR派遣, 利用外部线路为区域联系提供信息。 |

五、路由重新分发

路线再分配的目标是:

使自治制度之间能够进行沟通(不同的路线协定)。

配置路线被完全绕过前需要护理的地方 。

六. 路线再重新分配实验配置

Router(config)#router ospf 1

Router(config-router)#redistribute rip subnets

Router(config-router)#exit

Router(config)#router rip

Router(config-router)#redistribute ospf 1 metric 5

Router(config-router)#exit

ospf特殊区域

特殊区域配置服务于以下目的:

减少链接国家数据库的内存,保护路由器资源,通过汇总路由器条目改善路由器的性能。

末梢区域

不允许来自自治制度之外的联系警报淹没它。

合并自治制度的外部路线,合并成一个默认路由器,指向自己的区域边界路由器。

完全末梢区域

将所有不属于直接路线一部分的路线条目合并为默认路线,指明其区域边界路由器。

非纯完全末梢区域

特点:

这是Opf自治制度的终结,但不是结构的终结。

配置

必须配置附近所有路由器 。

路由器 1 配置

Router 1 (config)# router ospf 1

Router 1 (config-router)#area 1 stub

Router 1 (config-router)#exit

路由器 2配置配置

Router2 (config)# router ospf 1

Router 2 (config-router)#area 1 stub

Router 2 (config-router)#exit

只有区域边界路由器是根据终点区建立的。

没有设置路由器 1 。

路由器 2配置配置

Router 2 (config)# router ospf 1

Router 2 (config-router)#area 1 stub no-summary

Router 2 (config-router)#exit

必须配置附近所有路由器 。

路由器 3配置配置

Router 3(config )# router ospf 1

Router 3(config-router )#area 2 nssa

Router 3(config-router )#exit

路由器 4配置配置

Router4(config )# router ospf 1

Router 4(config-router )#area 2 nssa

Router 4(config-router )#exit

第五章IPv6和VoIP

一. IPV6的出现原因

1、移动性支持不够

2、地址危机

3. 服务质量和业绩困难

4、配置复杂

5、安全问题

6、骨干路由表膨胀

二、IPV6目标目标

改进新的路线结构,使之更高效、更安全,并能够支持若干业务流和移动特征。

三、IPV6的优点

5、更好的QoS

四. IPV6 列报

冒号分十六进制

当大规模采用IPV6时,类似IPV4的网络将停止使用,需要自动进入。

5. 仅IPv6 地址

6、兼容性地址

哦,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,

当IPV6广泛使用时将删除。

六、统一通信

这是一种新的通信方式,将计算机与现有的通信技术结合起来,将计算机网络与网络平台上的传统通信网络结合起来,并实现各种应用,如电话、传真、数据传输、音频会议、呼叫中心和即时信息。

IP的语音有时缩写为IP或IP。

通过将语音信号数字化,将其压缩为压缩框架,并将其转化为IP数据包,通过TCP/IP网络传输,从而实现IP的语音通信。

八、VoIP的优势

1. 更好地利用网络资源

2、成本低廉

3. 改进数据操作兼容性

4. IP电话网络继承了计算机网络的智能特性,能够灵活地创造多种增值活动。

5、开放的体系结构

第六章服务访问质量

网络现状

延迟

延迟抖动

丢包

使用QoS的目的

区分流动量,确保关键流动量及时输送

什么是Qos

QOS是网络堵塞的补救办法。

QoS的目的

确保按期传送关键流量。

网络拥塞的解决方法

最佳努力服务、最佳努力服务模式

先进先出的转发

服务一体化、服务模式一体化

提前请求网络资源和每个节点的储备资源。

服务差别化、服务模式差别化

以若干方法指定了报告质询,但没有分配资源。

流量监控

CIR(承诺率平均数)

Bc) 紧急起重伏

过度突破(超出最大尺寸,Be)

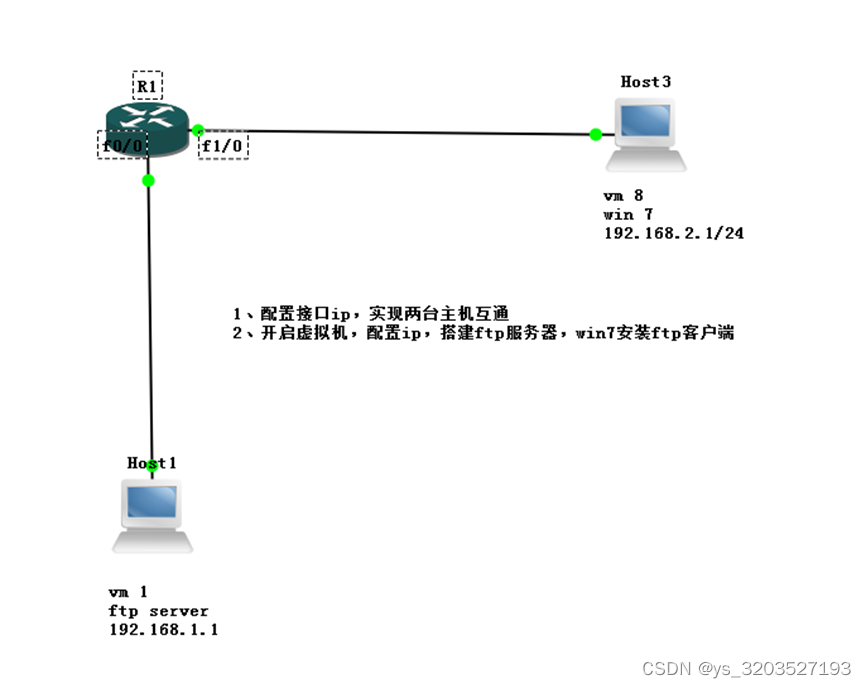

上机部分

实验拓扑

实验要求

FTP 现有服务器和 Windows 7 客户端。 下载速度限制

实验步骤

I. 建立设备接口

R1(config)# inerface f0/0

R1(config-if)#ip address 192.168.1.254 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#ex

R1(config)#int f1/0

R1(config-if)#ip address 192.168.2.254 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#ex

二. 使用CAR技术设定速度限制。

R1(config)#access-list 100 permit ip any host 192.168.2.1

R1(config-if)#rate-limit input access-group 100 100000 20000 40000 conform-action continue exceed-action drop

Snmp 协议

R1(config)#snmp-server communityxiaoqiaoRO 只读的 RW 读写

// 启用 snmp 来指定社区 Xiaoming 的读写能力 。

R1(config)#snmp-server host 192.168.100.1 xiaoming

// 此计算机通过 Xiaoming 社区发送信息 。

R1(config)#snmp-server enable traps config

// 接受所有陷阱信件

ASA 基本设置 第七章

理论部分

一. 尖端防火墙控制台

维护称为 Conn 的用户信息连接表

控制台表格的关键细节

源IP地址

目的IP地址

知识产权协议(如TCP对UDP)

关于知识产权议定书的信息(如TCP/UDP港口/序号、TCP控制位置)

ASA提供了与默认情况下的TCP和UDP协议的最新联系,然而,IPCMP协议被撤销(未储存在conn表格中)。

二. 最先进的治疗最先进的防火墙程序

允许所有外向交通,并用控制台跟踪。

每个新到的交通量都与控制台的表格相匹配,如果记录不记录,则允许使用这些表格,如果不记录,则不予拒绝,则允许使用这些表格。

三. ASA使用安全算法进行以下三项基本活动:

手动设置出入控制清单

连接单或自带设备不需要人工操作。

不需要人工操作测试引擎和设备。

四、接口的名称

e0/0和e0/1是实物名称。

逻辑名称

在内联网内,安全级别按默认情况定为100。

外端是大纲端口。默认情况下,安全级别设定为 0 。

五、接口的安全级别

Asa防火墙上每个接口的安全级别从0-100不等,越多的值越重要。

访问不同安全度的界面时要遵循的默认规则

出(出)关、内部安全和高风险旅行都是可能的。

没有接通,没有外出访问,也没有低次访问。

禁止与同一安全级别接口之间的互动。

六、对结论性意见的核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、 核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查、核查

允许入站连接

控制出站连接

Acl语法

拒绝/允许访问- 访问- 列表协议名源地址掩码地址地址地址地址地址掩码 [等量端口号]

七、配置静态路由

语法:

目标网络、目标遮罩和下一个弹出地址

八、其他配置

保存配置

ciscoasa# write memory

ciscoasa# copy running-config startup-config

清除所有配置

ciscoasa#clear configure all

非军事区也被称为“隔离区”和“非军事化区”。

在企业内部网络和外部网络之间储存开放服务器的网络区域。

DMZ区的安全级别

内 内 外 间 、 内 内 外 间

有六默认的访问规则

从内部可以外部进入。

里面有DMZ访问权限

Dmz有外部通道

Dmz 无法进入 。

内部无法从外部进入。

无法从外部访问 Dmz 。

十、远程管理

Telenet是供内联网用户使用的,Ssh是供外联网用户使用的。

1. Telnet协议协议远程访问

ciscoasa(config)# telnet 192.168.1.0 255.255.255.0 inside

/ 能够通过Telnet协议对内部网络部分进行远程管理。

Ciscoasa( 配置) #passwd 123123/ 配置远程登录密码 123

2、ssh协议

Ciscoasa( 配置) #主机aa// 更改主机nameaa

这篇文章是我们特别报导全球之声在线网站.com//changed域名 aa.

aaa(config)# crypto key generate rsa modulus 1024

/ 自动生成 1024 位密钥

aaa(config)# ssh 192.168.1.0 255.255.255.0 inside

e/ 在科内,可使用Ssh协议进行远程管理。

aaa(config)# ssh 0.0.0.0 0.0.0.0 outside

/ 利用 ssh 协议,使外部世界所有网络部分的远程管理成为可能。

注:

Cisco ASA 的 ASA 防火墙默认 ssh 协议的用户以 PIX.Password 的名称远程登录 。 Password 是先前提供的远程登录密码 。

-----------------------------------------------------------------------------------------------------------------

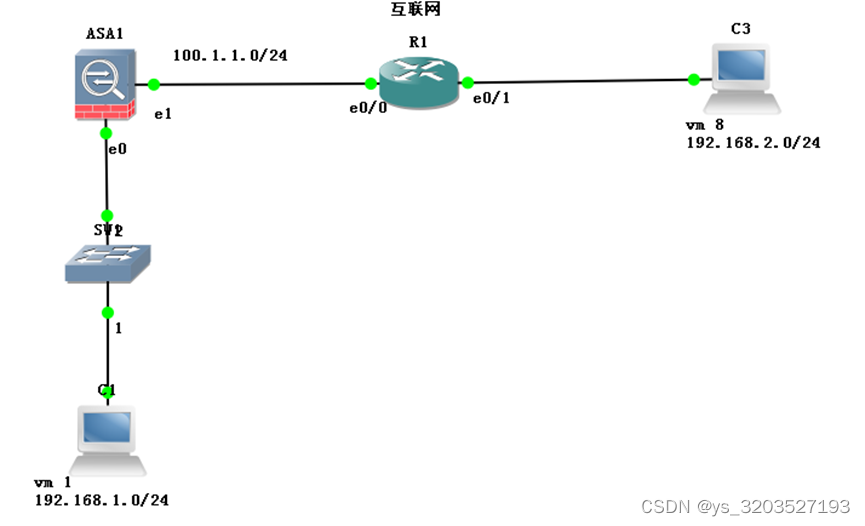

实验部分

实验拓扑

实验步骤

ciscoasa(config)# interface e0/0

ciscoasa(config-if)# ip add 100.1.1.1 255.255.255.0

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# nameif outside

ciscoasa(config)# interface e0/1

ciscoasa(config-if)# ip add 192.168.1.254 255.255.255.0

ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# nameif inside

ciscoasa(config)# route outside 0.0.0.0 0.0.0.0 100.1.1.2

二. 建立路由器接口和静态路由器。

Interface e0/0

Ipaddress 100.1.1.2 255.255.255.0

No shutdown

Interface e0/1

Ip address 192.168.2.254 255.255.255.0

No shutdown

ip route 192.168.1.0 255.255.255.0 100.1.1.1

三、配置acl

1. 取得长足进展

ciscoasa(config)# access-list 100 permit tcp host 192.168.2.1 host 192.168.1.1 eq 3389

二. 确认Ping

access-list 100 permit icmp host 192.168.2.1 host 192.168.1. 1 echo-reply

---------------------------------------------------------------------------------------------------------------------------------

3. 拒绝远程外联网访问

四、利用电信网进入互联网

telnet 192.168.1.0 255.255.255.0 inside

password 123

五、开启外网ssh

crypto key generate rsa modulus 1024 // 生产1024位密钥

ssh 192.168.2.0 255.255.255.0 outside

ASA Nat的四种方法 这样做。

p194 顶部

1 允许从高安全区进入低安全区。

2 限制从高安全区进入低安全区,限制从高安全区进入低安全区,限制从高安全区进入低安全区

3. 禁止安全程度相同的区域通信。

----------------------------------------------------------------------------------------------------------------

P197

1,连接表的元素

2 p 178,第6和第7行。

图8. 第183页,第3-3页。

4 p190, 设定接入asdn(1-4)

/ 任何用户回复

access-group 100 out interface outside

6 telnet ssh asdm

IP 地址、逻辑名称和安全级别

底线:8 P190。

9 ssh 192.168.100.0 255.255.255.0 inside

10 route inside 192.168.9.0 255.255.255.0 192.168.1.4

(动态纳特、动态帕特、静态纳特、静态帕特) 14

2 show xlate detail

3启用nat控制

---------------------------------------

当国家税务税控制启用时,需要国家税务税规则。

inside 安全级别为100,dmz 安全级别为 50 。 默认从内部访问 dmz 。然而,在完成防火墙议定书时,Asa防火墙才被拆除。请求包可从内部发送到 dmz 。内地的DMZPing包也没用

方法

access-list 100 permit icmp host 172.16.1.7 host 192.168.1.10 echo-reply

允许从非军事区内传来请求

access-list 100 permit icmp host 172.16.1.7 host 192.168.1.10 echo

access-list 100 permit icmp host 172.16.1.7 host 192.168.1.10

NAT的作用

NAT的分类

对于内部旅行的使用,许多公共因特网地址与多个内联网地址相关联。 内部旅行,许多公共因特网地址与多个内联网地址相关联。

Nat ( 不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,

Global( nat number 开始 ip- Endip 外联网门户逻辑名称)

就内部访问的使用而言,一份公开讲话与若干因特网地址相关。

Nat ( 不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,不,

Global( (门户外逻辑名称)nat 数字界面

内联网地址与公共互联网地址有关,用于内部访问。

static ( 内联网接口、外部门户名称的逻辑名称)

一份公开讲话提到若干因特网地址,用于安排医院外探访。

内部服务器的私人IP地址被映射到公共网络上。

私有地址

A 10.0.0.0-10.255.255.255

B 172.16.0.0-172.32.255.255

C 192.168.0.0-192.168.255.255

Static 本文由 在线网速测试 整理编辑,转载请注明出处。