【一周安全资讯0618】创新威胁手段!勒索软件团伙首次推出受害者数据搜索功能

最后更新:2022-06-19 07:57:48 手机定位技术交流文章

宏观新闻

国家互联网信息办公室于6月14日发布《移动互联网应用信息服务管理条例》的新修订。新 的 条例 将 于 2022年 8月 1日 生效 。国家互联网信息办公室主任说:修订新规例的目的是根据法律进一步规范移动互联网应用,促进应用信息服务的健康发展.国家 互联网 资料 处 主任 介绍,自2016年8月1日生效以来,《移动互联网应用信息服务管理规例》(MSDS)为维护网络信息内容生态,保护 公民 、 法人 和 其他 组织 的 合法 权利 和 利益 发挥 积极 作用 。但随着移动应用的迅速发展和广泛应用,新情况和新问题不断出现,必须 适应 局势 的 发展, 修改 和 完善 。新 的 条例 包括 27 条,包括信息内容的主体责任 、 认证信息的认证 、 分类管理 、 产业自主 、 社会监督和行政管理等.新《规定》提出,应用提供商和应用分发平台应当遵守法律、法规,大力促进社会主义的核心价值观,坚持正确的政治方针、舆论方针和价值方针,自觉遵守公序良俗,积极履行社会责任,维护清朗网络空间。新《规定》要求,应用提供商和应用分发平台负有管理信息内容的主要责任,建立健全的信息内容安全管理、信息内容生态管理、数据安全和个人资料保护、未成年人保护等管理系统;确保网络安全,维护良好网络生态。

[Internet of Things Hacking software attacks or becoming a nightmare of key infrastructure security protection] Hacking software attacks remain a nightmare of key infrastructure sectors and operating technology (OT) environments。近日,一种名为IoT(Internet of Things)的攻击软件或R4IoT方法正在浮动。概念验证(PoC)揭示了网络犯罪者的日益复杂的行为,因为它们将IT、Internet of Things和 OT环境联系在一起,形成了一个巨大的攻击视角.在数字转型的竞争优势的推动下,越来越多的工业企业将以前孤立的操作技术(OTs)连接到企业IT网络。同时,新的IoT和工业IoT资产将引入这些集成OT/IT环境。这使得工业系统越来越容易受到新的网络威胁。它对身体安全和环境造成严重影响。这些 威胁 的 性质 和 规模 意味着 工业 系统 经营者 不能 独立 作出 反应,与R4IoT方法类似的攻击必须在工业过程的所有方面成为优先事项。Forescout Technologies的Veder Labs展示了下一代入侵软件如何使用Internet of Things设备进行初始访问,部署加密矿工和数据泄漏来攻击IT设备,它也使用糟糕的 OT 安全做法,造成物理中断操作(例如损坏PLC)。通过摧毁IoT、IT和OT资产,R4IoT方法超越了常规的加密和数据泄漏,这导致业务的物理中断.一旦域名控制器处于黑客的控制之下,他们将能够武装它部署大规模的恶意软件并建立他们的指挥和控制(C&C)渠道。基本上,在这个阶段,组织资产、流程和网络的布局就像自助桌。用于赎金或破坏。鉴于 这种 威胁 可能 造成 严重 的 损害,R4IoT方法被描述为下一代黑客软件。

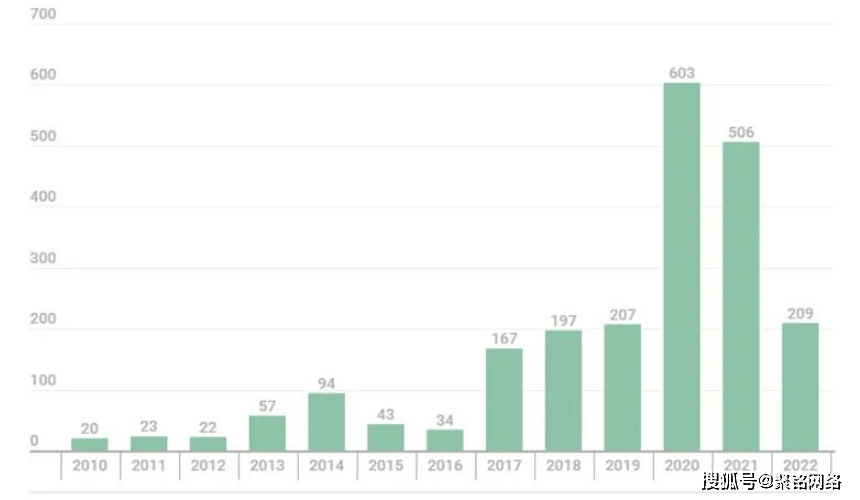

2021年路由器漏洞的数量超过了十年的总数Kabashiki发表了有关数据的研究,在过去十年中,从2020年到2021年,路由器漏洞的数量正在大幅增加。基于cve.Mitre.org的数据,在 这 一 期间, 脆弱性 的 数目 增加 了 500 多 个,nvd.nist.政府提供不同的数据,2020年至2021年期间的脆弱性超过100个,这个数字超过过去十年的路由器漏洞总数。nvd.nist.gov数据分析路由器漏洞,卡巴什指出,其中18%是关键脆弱性。53.5 % 是 高度 优先 的 。关键的漏洞是入侵者可以通过这些漏洞渗透到家庭或企业网络,尽管有严重的伤害,但并非所有供应商都热衷于解决这些关键漏洞,卡巴什说。当这项研究发表时,2021年发布87个严重漏洞,超过四分之一(29.9%)尚未由供应商修理。报告指出,尽管雇员对如何保护笔记本电脑、桌面甚至移动设备的了解较少,但他们可能不知道如何使用路由器(如果他们知道的话)。根据英国一项调查,48%的用户根本没有更改路由器的设置,即使默认的密码仍然在使用。73%的人认为没有理由进入环境,百分之二十的人甚至不知道该做什么。卡巴斯基指出,米拉伊僵尸网络在路由器攻击中更加活跃,他们的目标是招募路由器进入僵尸网络进行大规模DDOS攻击。但他们补充说,我们不应该忘记路由器的主要功能:它们作为从本地网络到互联网的门户。网络犯罪者可以穿过路由器进入用户或公司网络。

安全动态

国际 刑事 警察 已 没收 了 五亿 美元,近二千多名“社会工程师”被捕有消息显示,一个名为First Light 2022的国际执法行动,在全球没收了50亿美元的盗窃货物。成千上万参与社会工程欺诈的人被逮捕。这项行动由国际刑事警察组织(Interpol)领导,在 76 个 国家 警察 的 协助 下,其主要目的是打击社会工程犯罪,包括电话欺诈、婚姻欺诈、商业电子邮件欺诈和相关洗钱活动。在这里,“社会工程”是行业中的常用词,通过与他人的法律沟通,指向攻击者,受到心理的影响,进行某些行为或泄露敏感信息。通常情况下,攻击者将先考虑一个令人信服的、现实的理由作为诱饵.然后通过电话或电子邮件联系受害者并操纵他们。一般而言,社会工程攻击者通常要求受害者以某种理由直接支付。当然,有时他们也会把偷来的资料卖给其他骗子,从而获得网络/系统权限,实施勒索。这项行动将从2022年3月至5月进行,持续了两个月,已经 取得 了 一系列 成果 。国际刑事警察组织强调,假装是电子商贸机构和电子商店的庞西计划似乎正在兴起。此外,国际刑事警察组织分析人士也发现,2022年,罪犯将作为国际刑事警察组织官员,然后他们随机发给人们威胁的信息。他们被要求支付这些虚假官员,停止调查他们。

“创新”是一种威胁的手段!盗版软件集团首次启动受害者数据搜索网络犯罪集团,盗窃目标数据并发布,以拦截抢劫的赎金,有 企图 强迫 受害者 以 各种 方式 偿还 债务 。日前,ALPHV/BlackCat情报软件社区做了“重大创新”:与过去不同,受害者的数据通过黑网发布,现在他们开始在公共互联网上公开个别受害者网站,并以可搜索的形式显示泄漏数据,任何人均可查询。安全公司Emsisoft的威胁分析员Brett Callow说,ALPHV的行为是“狡猾的策略”,它旨在加剧其他受害者的焦虑。Callow表示,在 过去, 黑客 软件 和 数据 黑客 团伙 被 用作 羞辱 / 压迫 受害者 的 手段,主要是那些难以访问和慢载的网站。如果你不使用Tor等第三方软件,普通用户根本没有联系。在这个新的压力策略中,ALPHV开始在公开的互联网上直接发布盗版信息。与向几乎没有人访问的Tor网站发布数据相比,企业受害者现在可能更关心这种直接和公共的威胁。这会使受影响的人更生气,引导他们通过集体诉讼对企业施加压力。尚不清楚ALPHV是否会选择性地对受害者采用这种方法, gang 的 最近 受害者 包括 一 个 学校 区 和 一 个 美国 城市 。据猜测,ALPHV想先测试水,让我们看看能否提高恢复效果.ALPHV在受害者网站上写道:“我们不会停下,我们的泄漏数据发布部门将尽全力破坏您的业务.但时间还不晚,你仍然有机会维护酒店的安全和声誉.我们 强烈 建议 你 积极 参与 谈判,但时间已经耗尽了。

电子邮件巨头Zimbra已经暴露出严重的漏洞,根据Bleeping Computer的说法,黑客可以无密码登录,一些版本的邮件巨头Zimbra的严重脆弱性技术细节已经显现出来,通过利用该漏洞,黑客可以在没有身份验证或用户交互的情况下偷取登录信息,这意味着一个黑客可以在没有密码的情况下登录到用户邮箱。该漏洞是CVE-2022-27924,现在它已经纳入CNNVD,受影响的Zimbra主要是开放源代码和商业版本8.x和9.x。自2022年5月10日起,Zimbra版本ZCS 9.0.0的补丁24.1,第五个补丁是31.在这两个版本中发布了一个修补程序。资料显示,Zimbra提供一套开放源代码协作办公室套件,包括WebMail,日历,通信录,网页文件管理和创建。它的主要功能是客户端兼容的Firefox、Safari和IE浏览器,使用Ajax技术模仿CS桌面应用程序开发的风格。其产品遍布全球,它 被 各国 政府 、 组织 、 金融 和 教育 部门 广泛 使用 。SonarSource的研究人员报告了这个漏洞,并对其进行描述,一个没有身份验证的攻击者可以在目标实例中注入任何Memcache命令。因此,攻击者可以通过将CRL注入Memcached的搜索用户名来利用它。研究人员进一步解释说:攻击者可以为脆弱的Zimbra实例使用特殊HTTP请求,用已知的用户名覆盖IMAP路由条目。当真正的用户登录时,西姆布拉的Ningx代理向攻击者转移了IMAP的全部流量,包括纯文本凭据。

[乌克兰向北约邻国转让重要国家数据]6月15日的新闻,乌克兰政府官员已经开始在国外储存敏感数据,它希望保护它免受俄罗斯网络和物理攻击。乌克兰 还 同 若干 欧洲 国家 进行 协商,它 的 目的 是 为 进一步 外包 数据库 作 准备 。超过一百个数据库正在迁移,战争严重威胁到国家数据的安全。乌克兰数字转型副部长乔治·杜宾斯基(George Dubinskiy)说:自从俄国-乌格战争爆发以来,在各政府部门和办事处有约150个登记数据库或备份副本,正在谈判或已转往国外。杜宾斯基说,政府大部分信息记录都存储在国家数据中心,需要先迁移至云端,然后可以发送备份副本。为此,政府决定优先从旧的剩余数据存储系统中除去重要的数据库,为其创建副本,以便在国外存储在云设施中。他解释道,“为了安全起见,我们希望把备份数据放在国外。他认为,将数据库移到云端将增加一个新的保护层,因此即使乌克兰的一个数据中心被俄罗斯武器摧毁,政府官员仍然可以访问数据内容。他还说,政府已经制定了法律和安全规定,这将有助于保护这些数据库免受网络和其他威胁。在俄乌战争初期,一个政府数据中心被俄罗斯导弹摧毁。但由于备份文件的存在,没有造成数据丢失。杜宾斯基说,”“我们认为这是危险的信号,我们必须以某种方式保存和保护我们自己的关键数据存储。

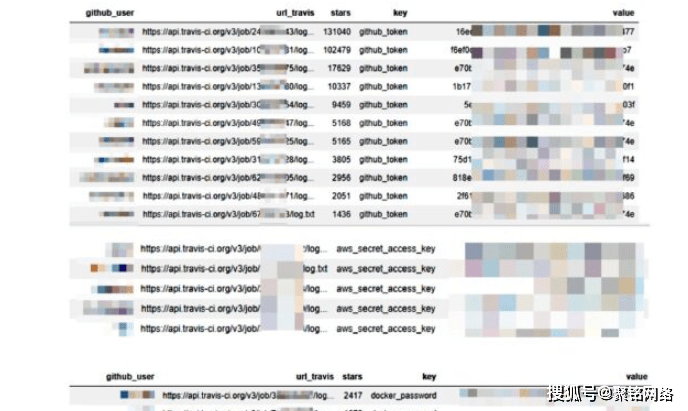

数以千计的开源项目开发帐户星期二大量泄露,Aqua安全公司(AquaSecurity)的Nautilus(英语:Nautilus)安全研究团队发现,一种被称为Travis(英语:Travis CI)的流行的持续集成开发工具正在造成大规模帐户泄漏,超过7.700亿Travis CI免费版本用户日志数据泄露于平文,它包含大量敏感的机密信息(开发许可证、云服务证书等),包括Github和Docker在内的数千个开放源代码项目开发帐户受到影响。安全专家在一份新的报告中说:许多这些泄露允许黑客访问开发者在Github、Docker、AWS和其他代码存储器上的私人帐户。据悉,Travis CI是一个日益流行的敏捷开发工具,称为连续集成,通常缩写为CI,它自动化开发和测试代码变更的过程,它已成为现代开发和基于云的应用管道的一个重要组成部分。每个代码更改的CI,他们定期在共享存储库中构建、测试和合并代码。CI环境通常存储大量的敏感信息,例如访问令牌,自动访问云或管道中的其他组件。在某些情况下,这些访问权限设置为具有读、写和管理等高权限。如果这些准入许可证被盗窃,可能导致数据泄露、会计接管,甚至可以在多个云帐户中横向移动。有关水警安全报告,Travis CI 尚未 公开 回应 。鉴于 这种 接触 的 频繁 发生,开发人员应经常积极交换访问许可证和其他证明书。此外,你还应该定期扫描代码组件,确保不包含证据。

本文由 在线网速测试 整理编辑,转载请注明出处。