【网络教程】IPtables官方教程--学习笔记1

最后更新:2022-06-27 02:05:55 手机定位技术交流文章

一、简介

二、术语

| 术语 | 解释 |

|---|---|

| Connection | 连接是指一系列数据包相互连接,这些数据包彼此成为一个已建立的连接。 它也可以理解为连接是一系列数据包交换。 在TCP协议中,三个成功握手相当于建立一个连接 |

| DNAT | 目的地网络地址翻译(IP地址翻译协议之一), |

| SNAT | 源网络地址翻译 |

| IPSEC | IPv4安全协议 |

| Kernel space | 与用户空间相比的内核空间 |

| Packet | 通过网络传输的单一单元,包含头条和数据部件。 |

| QoS | 服务质量是指定如何处理包和发送包时应得到的服务质量的一种方法。 |

| Segment | TCP条款指的是TCP数据包,这是更正式的 |

| Stream | 在TCP协议中,这可能意味着发送SYN然后使用SYN/ACK响应的连接,但它也可能意味着发送SYN然后使用ICMP主机响应的连接不能到达 |

| SYN | 同步序列数(英语:Synchronize Sequence Numbers)是当TCP/IP建立连接时使用的手信号。 |

| State | 数据包状态, |

| User space | 用户空间,也就是说,在内核之外的操作。 例如,调用iptables-h在内核以外发生,并且 calling iptables -A FORWARD -p tcp -j ACCEPT (部分) 在内核中发生,因为新规则已经添加到规则中心。 |

TCP/IP检讨

参考已撰写的文章

四、什么是IP过滤

IPtables是一个IP滤波器,主要运行在TCP/IP协议堆栈的第二层(IP层),当然,它也适用于第三层。如果IP滤波器严格按照定义设计,然后,它只能用IP消息头条(Source and Destination address, TOS/DSCP/ECN, TTL, Protocol, etc.)对数据包进行过滤。而且IPtables不是完全按照这个协议设计的,因此它也可以筛选其下层(TCPUDP)和上层(MAC)包。

IP表不跟踪数据流或混合数据,因为处理器和内存性能太高。它通过跟踪数据包来确定它们是否在同一数据流中,这被称为连接跟踪,正因为如此,我们可以做目标和源网络地址(通常称为DNAT和SNAT),和数据包的状态匹配等。另一个原因是网络上有代理人,代理人一般负责审核数据流的内容、文件和页面

对上述固有问题,事实上还有相关的补丁可用 http://l7-filter.Source forge.net/.它可以用于匹配许多七级协议,但它主要用于 QoS 和交通统计,它也可以用于纯滤波。l7-滤波器仍处于实验阶段,与核心和netfilter核心团队以外的开发,所以我们不会进行任何深入的研究。

4.1IP滤波相关条款

| 术语 | 解释 |

|---|---|

| Drop/Deny | 当一个包被丢弃或拒绝时,它便被删除,不再采取进一步行动。 没有答复告诉主机它被丢弃,接收者也没有任何方式接收包。 |

| Reject | 这基本上和放弃或否认目标或战略一样,但是我们还向发送丢弃的包的主机发送响应。回复可以指定,它也可以自动计算到一定值。(不幸的是,到目前为止,没有iptables函数发送一个被接收机 host 拒绝的包发生情况的包通知(即,做与拒绝目标相反的事情。这有时候也是好事,因为接收机主机无法防止拒绝服务攻击的发生。) |

| State | 信息包与整个信息流的特定状态相符。例如,如果包是防火墙首先看到或知道的,它被认为是新的(TCP连接中的SYN包),或者它是与防火墙相关的已建立的连接的一部分,则认为它已经建立。这个状态是通过连接跟踪系统知道的,系统跟踪所有对话. |

| Chain | 链包含一套适用于链路通过的信息包的规则。每个链都有特定的目的(例如,它连接到哪个表,它指定这个链子能做些什么),及特定应用领域(例如:只转发数据包,或只向这个主机发送数据包)。在圣杯中,有几种不同的链,这个问题将在下一章详细讨论。 |

| Table | 每个表都有特定的目的,表中有四张表格。原始、纳特、马格勒和滤波形式。例如,滤波表为报告进行滤波,nat表对nat(网络地址翻译)消息进行过滤。 |

| Match | 说到IP滤波,这个词有两个不同的含义。第一个意义是单一匹配,它规定了头部必须包含这些信息的规则。例如,源匹配告诉我们源地址必须是一个特定的网络范围或主机地址。第二个意思是,如果整个规则是一致的。如果包匹配整个规则,将执行跳跃或目标命令(例如,信息包将被丢弃)。 |

| Target | 每个规则组通常都有一个目标组。如果规则完全匹配,目标规格将告诉我们如何处理包。例如,如果我们放弃或接受它,或NAT它,等等。还有所谓的跳跃标准,有关更多信息,请参阅此列表中的跳跃说明。最后要说明的是,每个规则可能没有目标或跳跃 |

| Rule | 在大多数IP滤波器实现中(包括iptables),规则是一个与一个目标匹配的或多个项目集合。 |

| Ruleset | 规则集是整个IP滤波器实现中的完整的规则集。 对于iptables,它包括滤波器、nat、raw、andmangle表和所有后续链中的所有规则集。 |

| Jump | 跳跃命令与目标密切相关。跳跃命令的输入与iptables中的目标完全相同,但输入不是目标名称,而是另一个链的名称。 |

| Connection tracking | 用于跟踪连接的防火墙可以很容易跟踪连接/流。这种能力通常受到大量的处理器和内存使用的影响。不幸的是,同样的情况也适用于祈祷者。但在这方面已经做了很多工作。然而,好的是,防火墙会更安全,因为防火墙策略的实现者将正确地使用连接跟踪。 |

| Accept | 接收一个包允许它通过防火墙,这与丢失/拒绝规则相反 |

| Policy | 在实现防火墙时,我们通常指两个策略。首先我们有链策略,它告诉防火墙在没有匹配规则的情况下实现包的默认行为。这是我们将在书中使用的词汇的主要用法。第二个战略是安全战略,我们可能有书面声明,例如,针对整个公司或这个特定网络段。在实际实现防火墙之前,安全战略是很好的文件,需要仔细考虑和进行适当的研究. |

4.如何规划IP滤波器

IP过滤设计,当然,首先考虑的是防火墙的位置,防火墙的位置需要仔细考虑,因为我们的网络需要被分配的好处。防火墙的优先位置应该是本地网络与互联网之间的连接,这里的安全措施相当严格,同时,对于大型网络,将不同部门分成不同的网络(例如开发团队、人力资源团队和财务团队)的防火墙效果更好。所以,IP滤波的第一个规则是将每个子网络与另一个网络隔离.

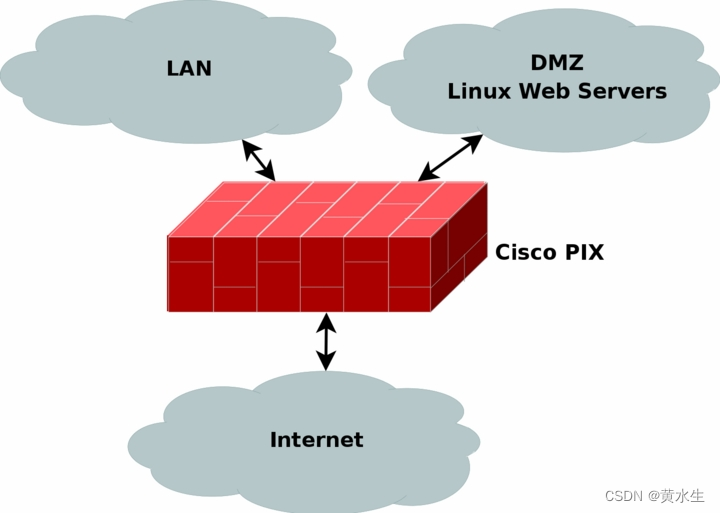

另外一个好办法,在网络中创建非军事区,防止我们的服务器通过互联网连接到它.DMZ是一个具有物理服务器的小型网络,处于深闭状态,这减少了任何人进入非军事区的电脑的风险,它还降低了任何人实际进入和从外部下载任何木马的风险。为什么称它为“非军事区”,因为它可以从内部和外部获得,一种灰色区(DMZ)

在防火墙中设置策略和默认行为有两种方法。本节将讨论在实际开始实施防火墙之前应考虑的实际理论,并帮助我们充分考虑它们。

我们通常使用两种基本策略。要么我们放弃我们所指定的一切,要么我们接受除了我们指定的以外的任何东西。大多数时候,我们最感兴趣的是删除策略,然后接受我们需要的任何特定许可.这意味着默认的防火墙更安全,但它也可能意味着你需要做更多的工作以保持防火墙运行。

首先我们需要作出的决定是简单地决定哪种防火墙应该使用。安全问题有多大?哪些应用程序必须能够通过防火墙?一些应用程序对防火墙很糟糕,原因很简单,它们在控制对话中讨论用于数据流的端口。这使得防火墙很难知道哪些端口是开放的。iptables可以支持许多通用的应用程序,但仍有一些应用程序没有支持。还有一些应用部分正在发挥作用,比如ICQ。普通ICQ使用得很好,但是聊天或文件发送功能是不可能的,因为他们需要特定的代码来处理协议。由于ICQ协议不是标准化的(它们是专有的),随时都可以更改),大多数IP滤波器要么选择排除ICQ协议处理程序,要么选择作为可应用于防火墙的补丁。Iptables选择使用它们作为单独的补丁。

除了防火墙措施,层级安全措施的适用也可以是一系列网络安全措施,即 应 同时 使用 尽可能 多 的 保障 措施,不要依赖任何一个安全概念.把这当作你的基本安全概念将增加安全至少十倍。举个例子,我们来看看这个。

上图示例中,选择在三个网络连接的外部配置的Cisco PIX防火墙。它可以NAT内部LAN网络,也可以NATDMZ(必要时)。它也可以防止所有输出流量,除了http返回流量和ftp和ssh流量。它可以允许来自本地网络和互联网的http流量,还有来自本地网络的 FTP 和 Ssh 流量.在此基础上,我们注意到每个网络服务器都是基于Linux的,所以你可以在每台机器上安装喷嘴和网滤波器,并把同样的基本策略添加到这些机器中。这样,如果有人试图破坏CiscoPIX,我们仍然可以依靠每个机器上的本地网滤网防火墙,反之亦然,这就是所谓的层级安全。

在此基础上,我们可以把Snort添加到每个机器上。Snort是一个优秀的开源网络入侵检测系统(NIDS),它在它看到的包中搜索签名,如果发现攻击或入侵的迹象,它可以通过电子邮件通知管理员,甚至对攻击作出积极反应,例如, blocking an IP that initiates an attack。需要注意的是,使用积极的反应不应该是容易的,因为 snort报告了大量的误报不良行为(例如:报道的攻击不是真正的攻击。

在网络服务器之前设置代理也是一个好方法,代理人可以捕捉一些坏数据包,这防止坏包提前连接到整个网络。通过一个网络代理,我们能减少雇员使用的网络流量,并且在一定程度上限制他们的网络流量.至于您自己的网络服务器的Webproxy,你可以使用它来停止一些最明显的连接。市场上最常用的网络代理是: Squid。

另一个预防措施是安装Tripwire。这是最后线保护类型的绝佳应用,它通常被认为是主机入侵检测系统。它所做的是检查配置文件中指定的所有文件,然后偶尔从 cron 上运行它,要查看所有指定的文件与以前一样,或不以非法的方式改变。换句话说,这个程序将能够发现人们是否能够通过和修改系统。建议在所有网络服务器上运行。

最后一点,正如我们所知,遵守标准总是好事。正如你在ICQ例子中看到的那样,如果你不使用标准化系统,事情可能会变得非常糟糕。对于您自己的环境,在某种程度上,这可以忽略,但是如果你运行宽带服务或解码池,然后这变得更重要了。通过您连接的用户必须能够依靠您的标准化,你不能期望每个人都运行你所选择的特定操作系统。有些人想运行Windows,有些人想运行Linux,甚至是VMS等等。如果你在专有系统上设置安全,就会遇到一些麻烦。

参考

1.取消bs正式课程

本文由 在线网速测试 整理编辑,转载请注明出处。