计算机网络(HTTPS)

- 1.HTTP缺点

- 1.1 明文

- 1.2 TCP/IP可监视

- 可伪造身份

- 1.报告的完整性不能保证

- 2.HTTPS

- 2.1 对称加密

- 2.2 非对称加密

- 2.3HTTS使用混合加密机制

- 2.4如何确保正确的公钥-CA证书

- 2.5 SSL和TLS

- 2.6HSTS(http Strict Safe Transport Agreement)

最后更新:2022-06-28 15:24:42 手机定位技术交流文章

笔记目录

1.HTTP缺点

1.1 明文

HTTP本身没有加密的功能,因此不能加密整个通信数据处理。

1.2 TCP/IP可监视

TCP/IP集群的工作机制很可能在所有连接链上被入侵。

可伪造身份

HTTP协议的实现本身非常简单,无论谁发送请求会响应,因此存在不确定两个通信的身份的危险。

1.报告的完整性不能保证

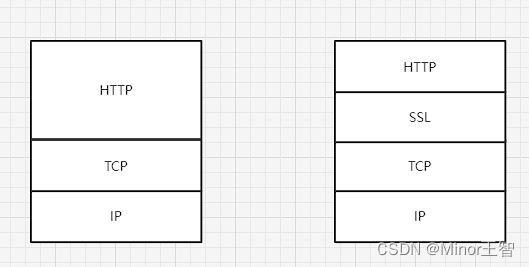

2.HTTPS

HTTPS = HTTP+加密+认证+完整性保护。HTTPS不是应用程序级别的新协议,而是HTTP通信接口的SSL和TLS协议的替代品。

SSL独立于HTTP协议,其他应用程序层协议如SMTP和Telnet也可以与SSL结合使用。

2.1 对称加密

如果加密和解密使用相同的密钥,则这个加密方法称为共享秘钥加密或对称加密这种加密方法很容易实现, 但不安全.

2.2 非对称加密

SSL采用的就是非对称加密算法,也叫公开秘钥加密这个算法的加密算法是开放的,密钥是保密的。 不对称加密算法有两个密钥,一个叫私钥,另一把叫公钥公共键是开放的,私人键是不开放的。

发送者使用对方的公开密钥加密,接收者通过自己的私人密钥接收数据并将其解密,而不害怕偷听。

2.3HTTS使用混合加密机制

HTTPS使用对称加密和非对称加密的结合来控制安全。 交换键减少了对称加密的使用,恢复通信使用对称加密方法。

2.4如何确保正确的公钥-CA证书

当HTTPS使用不对称加密阶段交换对称加密秘密密钥时,无法确保另一方打开的公共密钥正确完成,以解决这种伪造问题。数字证书管理局CA应运而生。

数字证书认证机构例如,一个由客户端和服务器高度信任的第三方权威威瑞信机构。

首先,服务器的操作员向数字证书认证机构发出公开密钥应用程序,该机构在确定申请人的身份后,将应用程序的公开密钥签字,然后将签字的公开密钥绑定到公开密钥证书上。

客户端可以使用接收的公共密钥证书来验证数字证书认证机构的签名,一旦通过,客户端就可以知道服务器的公共密钥是否真实。

当一个通用浏览器开发者发布新的浏览器版本时,一些常用的认证器公共键在浏览器上预先安装。

2.5 SSL和TLS

HTTPS使用SSL和TLS协议,SSL最初由Netscape公司发起,开发为SSL 3.0时钟,随后,SSL的主导权转移到IETF,IETF使用SSL3。基于0版本,指定TLS1,TLS1.1,TLS1.2,TLS是一个基于SSL的协议,有时TLS通常被称为SSL,目前的SSL版本是SSL3.0和TLS1.0

2.6HSTS(http Strict Safe Transport Agreement)

HSTS是HTTP严格传输安全的一个缩写。这是网站声明只能使用安全连接(HTTPS)访问的方式。如果网站声明HSTS战略,浏览器必须拒绝所有HTTP连接并阻止用户接受不安全的SSL证书。目前,大多数主流浏览器支持HSTS(只有一些移动浏览器无法使用HSTS)。

本文由 在线网速测试 整理编辑,转载请注明出处。