微软SQL服务器被黑客入侵以窃取代理服务的带宽

最后更新:2022-08-02 19:19:08 手机定位技术交流文章

威胁参与者通过使用广告软件捆绑包、恶意软件甚至入侵 Microsoft SQL 服务器来将设备转换为通过在线代理服务租用的代理来创收。

为了偷取设备的带宽,攻击者安装了一个叫做“代理软件”的软件,该软件将设备的可用的互联网带宽分配给一个代理服务器,远程用户可以利用它进行各种任务,如测试、情报收集、内容分配或市场研究。

博特公司也喜欢这些代理服务,因为他们可以访问不被在线零售商列入黑名单的住宅IP地址。

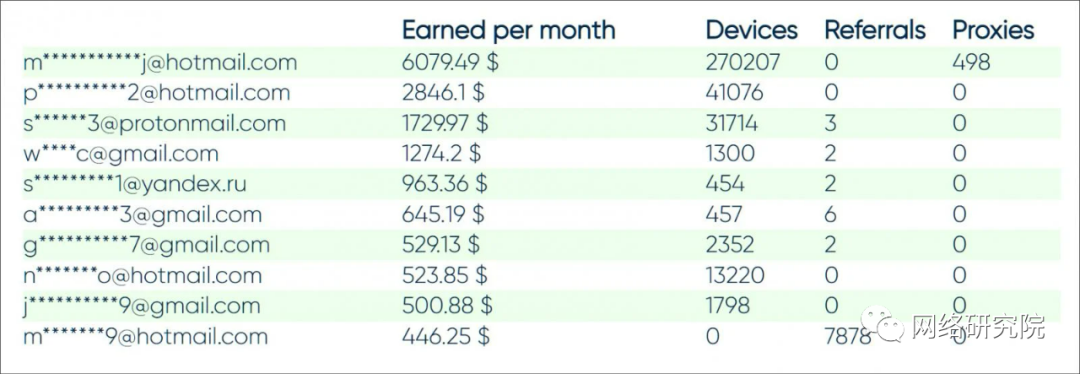

作为共享带宽的回报,设备所有者从向客户收取的费用中分得一份收入。例如,Peer2Profit 服务显示用户通过在数千台设备上安装公司的软件每月可赚取高达 6,000 美元的收入。

Peer2Profit代理服务的十大用户

据韩国一家公司阿恩拉布的研究人员今日发布的一份新报告,新的恶意软件活动已经出现,他们安装代理软件以通过与受害者分享网络带宽赚钱。

攻击者通过为用户设置电子邮件地址获得带宽补偿,而受害者可能只注意到某些连接减速和中断。

窃取设备上的客户端

Ahnlab观察了Per2Profit和IPRoyal等服务的代理软件安装,通过捆绑广告软件和其他恶意软件。

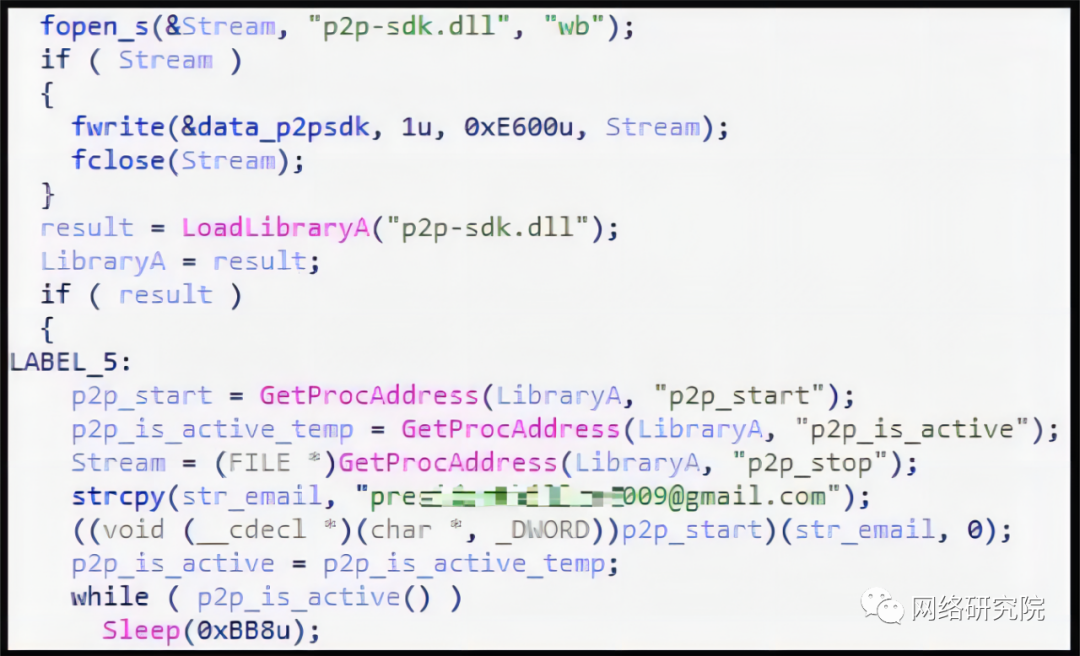

恶意软件检查代理客户端是否在主机上运行,如果停止,它可以使用"p2p_start()"函数启动它。

创建和运行Peer2Profit SDK(ASEC)

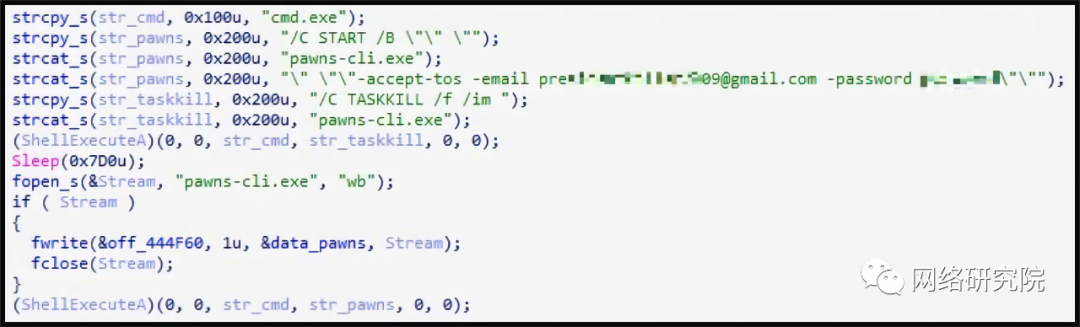

对于IPRoyal Pawns,恶意软件更倾向于安装客户端的CLI版本,而不是GUI版本,因为目标是让进程在封闭的门后面运行。

Pawns CLI(ASEC)的安装和配置

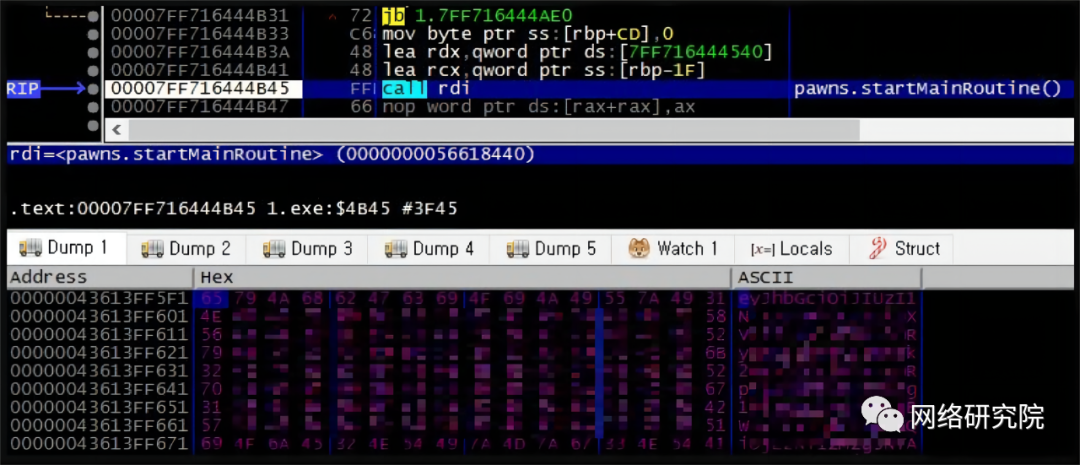

在最近的观察中,攻击者使用 DLL 形式的 Pawns,并以编码字符串形式提供他们的电子邮件和密码,并使用“Initialize()”和“startMainRoutine()”函数启动它。

启动程序(ASEC)

在安装代理软件后,该软件将它添加到可用的代理,远程用户可以使用代理来执行他们想在互联网上完成的任何任务。

不幸的是,这也意味着其他威胁参与者可以在受害者不知情的情况下使用这些代理进行非法活动。

也感染了MS-SQL服务器

根据 Ahnlab 的报告,恶意软件运营商使用这种方案来创收也针对易受攻击的 MS-SQL 服务器安装 Peer2Profit 客户端。

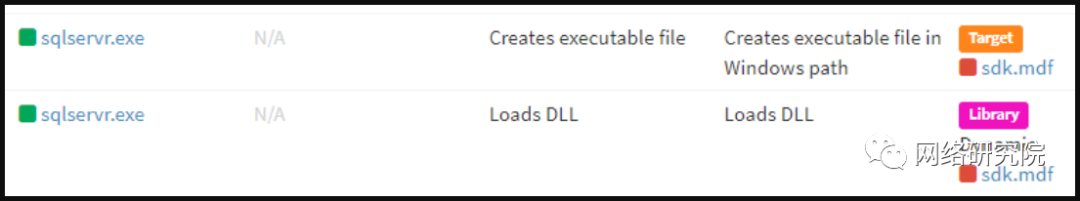

这种情况自 2022 年 6 月上旬以来一直在发生,从受感染系统中检索到的大多数日志都显示存在一个名为“sdk.mdf”的 UPX 打包数据库文件。

安装Peer2Profit(ASEC)SQL进程

Microsoft SQL 服务器更常见的威胁是 执行加密劫持的加密货币硬币矿工 。还有很多情况下,攻击者通过 Cobalt Strike 信标使用服务器作为进入网络的枢纽点。

代理软件客户使用的原因可能是增加长期发现的机会,这将转化为更明显的利润。 然而,目前还不清楚他们这样做赚了多少钱。

此外,Microsoft SQL 服务器通常位于具有丰富 Internet 带宽的公司网络或数据中心,代理服务可以将其出售用于非法目的。

十年回顾:漏洞状况

专家敦促国会对商业间谍软件供应商施加压力

中国网络摄像机的脆弱性可能让攻击者完全控制设备

Moxa NPort设备的缺陷可能导致关键基础设施遭受破坏性攻击

本文由 在线网速测试 整理编辑,转载请注明出处。